Jūsu datora faili ir šifrēti ar AES algoritmu, un, lai atgūtu savus datus, jums jāmaksā 294 USD. Ja šī līnija zvana jums, tas ir tāpēc, ka jūs, iespējams, jau iepriekš esat kļuvis par izpirkuma programmatūras upuri. Tā kā ransomware uzbrukumi turpinās, jūs varat izvairīties no maksāšanas par atšifrēšanas atslēgu, izmantojot šādus rīkus.

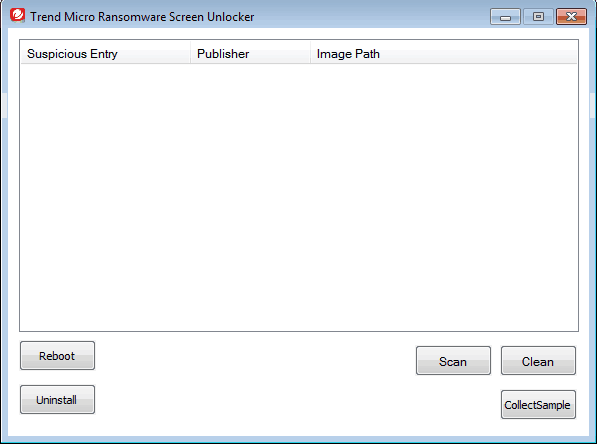

Trend Micro Ransomware ekrāna atbloķētāja rīks

Ransomware veic uzbrukumu divās dažādās metodēs: bloķēšanas ekrānā un kriptogrāfijā. Bloķējot datora ekrānu, izpirkuma programmatūra ierobežo lietotāja piekļuvi datoram. Kriptogrāfijas metode failu šifrēšanai izmanto šifrēšanas algoritmus, piemēram, AES. Trend Micro Ransomware ekrāna atbloķēšanas rīks darbojas, lai atspējotu bloķēšanas ekrāna veidu izpirkuma programmatūru.

Rīks to veic divos dažādos scenārijos. Pirmajā scenārijā rīks varētu bloķēties parastajā režīmā dodoties prom drošais režīms ar tīklu pieejams. Lai veiktu šo darbību, rīkojieties šādi:

- Atveriet datoru Drošais režīms ar tīklu.

- Lejupielādējiet Trend Micro Ransomware ekrāna atbloķētāja rīks un palaidiet izpildāmo failu.

- Izvelciet lejupielādēto failu, lai instalētu un restartētu datoru normālā režīmā.

- Aktivizējiet atšifrētāju, nospiežot šādus taustiņus: Pa kreisi CTRL + ALT + T + Es. Jums var būt nepieciešams vairākas reizes nospiest šo taustiņu.

- Ja redzat ekrāna Trend Micro Ransomware Screen Unlocker Tool ekrānu, noklikšķiniet uz skenēt, lai no datora noņemtu ransomware failus.

Citā scenārijā rīks var bloķēt abus šos režīmus.

- Lejupielādējiet Trend Micro Ransomware ekrāna atbloķētāja rīks USB neinficētā datorā.

- Ievietojiet USB disku un palaidiet izpildāmo failu.

- Klikšķis Jā kad redzat logu Lietotāja konta kontrole un pirms noklikšķināšanas atlasiet USB disku Izveidot.

- Ievietojiet USB disku inficētajā datorā un palaidiet šo datoru no ārējā diska.

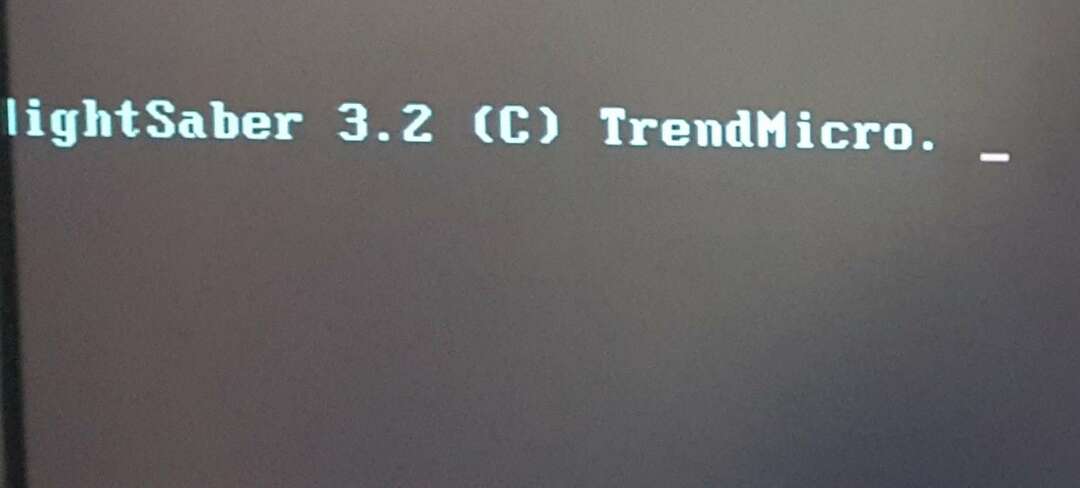

- Pārstartējot, tiks parādīts šāds ekrāns:

- Ja inficētais dators nespēj noteikt USB disku, rīkojieties šādi:

- Ievietojiet disku citā USB portā un restartējiet datoru.

- Ja iepriekš minētā darbība neizdodas, izmantojiet citu disku.

- Atveriet inficēto datoru un pagaidiet, kamēr atšifrētājs noņem bloķēšanas ekrānu.

- Klikšķis Skenēt un tad Labot tūlīt.

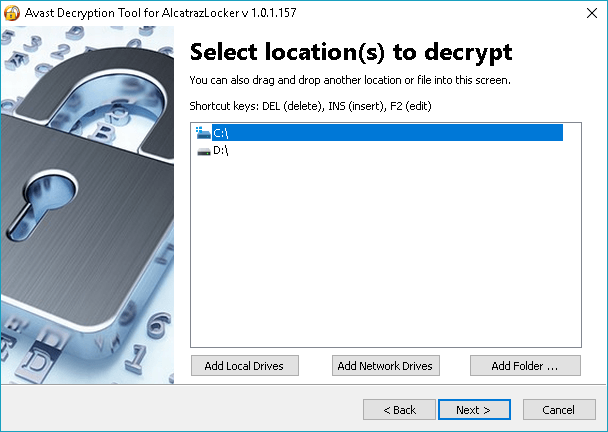

Avast bezmaksas Ransomware atšifrēšanas rīki

Avast atšifrēšanas rīki ir paredzēti daudzu veidu izpirkuma programmatūrai. Šī mēneša sākumā drošības pārdevējs paplašināja sarakstu pievienojot Alcatraz Locker, CrySiS, Globe un NoobCrypt atšifrētājus. Šeit ir pilns Avast atšifrēšanas rīku saraksts:

Avast atšifrēšanas rīki ir paredzēti daudzu veidu izpirkuma programmatūrai. Šī mēneša sākumā drošības pārdevējs paplašināja sarakstu pievienojot Alcatraz Locker, CrySiS, Globe un NoobCrypt atšifrētājus. Šeit ir pilns Avast atšifrēšanas rīku saraksts:

- Alcatraz skapītis

- apokalipse

- BadBlock 32 bitu Windows

- BadBlock 64 bitu Windows

- Bārts

- Kripta888

- CrySiS

- Globuss

- Leģions

- NoobCrypt

- SZFLocker

- TeslaCrypt

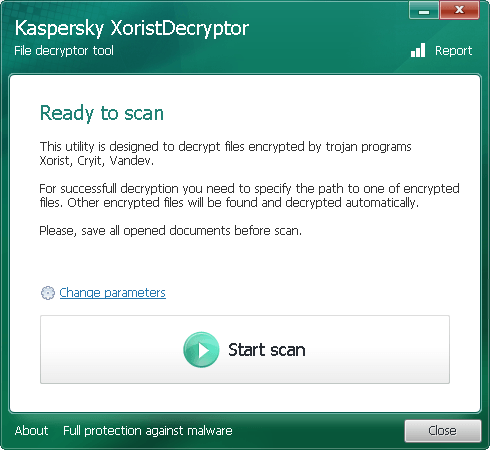

Kaspersky Ransomware atšifrētājs

Drošības firma Kaspersky izstrādāja vairākus atšifrēšanas rīkus dažādiem ransomware draudiem, tostarp Wildfire, Rakhni, Rannoh un CoinVault.

Drošības firma Kaspersky izstrādāja vairākus atšifrēšanas rīkus dažādiem ransomware draudiem, tostarp Wildfire, Rakhni, Rannoh un CoinVault.

- WildfireDecryptor rīks

- ShadeDecryptor

- RakhniDecryptor

- Rannoh un ar to saistītās ransomware atšifrētājs

- CoinVault un Bitcryptor

- Ksorists un Vandevs

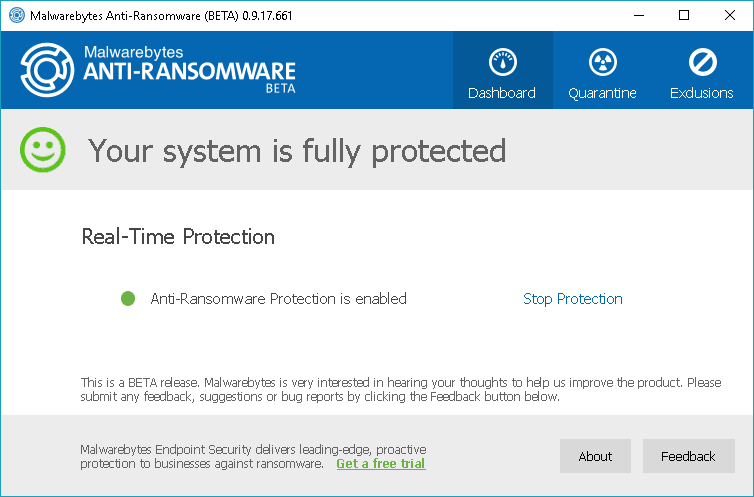

Malwarebytes Anti-Ransomware Beta

Malwarebytes Anti-Ransomware Beta darbojas fonā, lai analizētu failu šifrēšanas ransomware programmas. Rīks pārtrauc datora pavedienus, kas mēģina šifrēt failus. Programmā, iespējams, ir dažas kļūdas, jo tā joprojām ir beta stadijā.

Malwarebytes Anti-Ransomware Beta darbojas fonā, lai analizētu failu šifrēšanas ransomware programmas. Rīks pārtrauc datora pavedienus, kas mēģina šifrēt failus. Programmā, iespējams, ir dažas kļūdas, jo tā joprojām ir beta stadijā.

Atšifrētājs darbojas dažiem no bēdīgi slavenajiem ransomware draudiem, tostarp Cryptowall, TeslaCrypt un CTB-Locker. Lejupielādējiet Malwarebytes Anti-Ransomware Beta.

Emsisoft atšifrētāji

Emsisoft, viens no vadošajiem mūsdienu drošības pārdevējiem, piedāvā arī dažādus bezmaksas atšifrēšanas rīkus, lai atgūtu šifrētos failus, nemaksājot izpirkuma maksu.

- NMoreira

- OzozaLocker

- Globuss2

- Al-Namrood

- FenixLocker

- Fabiansomware

- Filadelfija

- Zīmogs

- 777

- AutoLocky

- Nemucod

- DMALocker2

- HydraCrypt

- DMALocker

- CrypBoss

- Gomasom

- LeŠifra

- KeyBTC

- Radamants

- CryptInfinite

- PClock

- CryptoDefense

- Harasom

Leostone atšifrēšanas rīks Petya Ransomware

Viens no jaunākajiem ransomware draudiem, kas šogad skāra daudzus upurus, ir Petja. Ransomware Petya šifrē cietā diska daļas, lai upuris neļautu piekļūt diskam un operētājsistēmai.

Par laimi, Leostone ir izveidojis portālu Petja upuriem, lai ģenerētu atšifrēšanas atslēgu, pamatojoties uz informāciju, ko viņi sniedz no inficētā diska. Tomēr rīks darbojas tikai tad, ja Petya ietekmētais disks ir pievienots citam datoram, no kura tiks iegūti dati par draudiem. Šķiet, ka rīks ir paredzēts tikai pieredzējušiem lietotājiem. Bet jūs varat to izmēģināt lejupielādējot rīku no GitHub.

Noslēguma vārdi

Upuru skaits pieaug. Securelist KSN ziņojumā norādīts, ka kopējais ransomware upuru skaits pieauga līdz 2 315 931 2016. gada martā no 1 967 784 2015. gada aprīlī. Nevarēja par zemu novērtēt arī izpirkuma programmatūras uzbrukumu finansiālo ietekmi. Saskaņā ar Symantec Ransomware un uzņēmumi 2016 ziņojumā vidējais izpirkuma pieprasījums tagad ir sasniedzis 679 USD no 294 USD pagājušajā gadā. Pateicoties iepriekšminētajiem bezmaksas atšifrēšanas rīkiem, failu iegūšana ir tikai dažu klikšķu attālumā. Ja mēs palaidām garām kādu no labākajiem ransomware atšifrēšanas rīkiem, pastāstiet mums par tiem komentāros.

Lasīt arī:

- Labākie ransomware atšifrēšanas rīki operētājsistēmai Windows 10

- Malwarebytes izlaiž bezmaksas atšifrētāju ransomware Telecrypt

- Bloķēta ransomware, kas izplatās Facebook, tika apklāta kā .svg fails