- „Microsoft“ sukuria naują įrankį, kuris padės vartotojams maksimaliai išnaudoti savo TPM saugos lustus.

- „Windows 11“ pristatys šią neprivalomą programinę įrangą, pritaikytą specialiai vienam iš labiausiai kritikuojamų OS reikalavimų.

- Administratoriai gali naudoti TpmDiagnostics.exe į nuodugniai teiraukitės informacijos, saugomos TPM lustuose.

- Šiame straipsnyje yra visas komandų, kurias galite naudoti su šia nauja programine įranga, sistemoje „Windows 11“, sąrašas.

Jums gali patikti tai žinoti„Windows 11“ bus nauja pasirenkama funkcija, vadinama TPM diagnostika, įrankis, kuris leis administratoriams naršyti tam tikro įrenginio TPM saugos procesorių.

Akivaizdus žingsnis, turint omenyje, kad „Microsoft“ nuolat to reikalauja TPM 2.0 saugos procesoriai kaip reikalavimas, reikalingos tam tikroms jos apsaugos funkcijoms valdyti.

Naujojoje OS bus numatytasis TPM diagnostikos įrankis

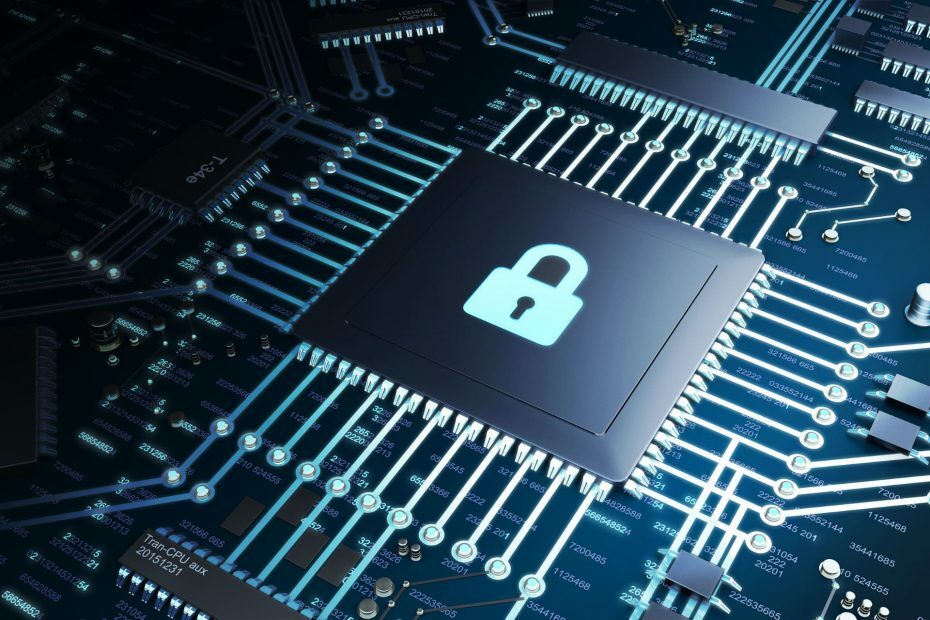

Kaip jau tikriausiai žinote, iš nesibaigiančių diskusijų, kad kilo šis „Windows 11“ reikalavimas, TPM lustas iš tikrųjų yra aparatinės įrangos saugumo procesorius.

Pagrindinis jo tikslas yra apsaugoti šifravimo raktus, vartotojo kredencialus, taip pat kitus neskelbtinus duomenis nuo kenkėjiškų programų priepuolių ir kitų įsilaužimų ar duomenų išgavimo.

„Microsoft“ nuolat reikalauja šio reikalavimo ir pabrėžia, kad ši maža aparatinė įranga iš tikrųjų turi didžiausią svarbą, naujame tinklaraščio įraše.

Ateities kompiuteriams reikalingas šis modernus aparatinės įrangos pasitikėjimo pagrindas, kuris padėtų apsisaugoti nuo įprastų ir sudėtingų atakų, pvz., Išpirkos išpirkos ir sudėtingesnių nacionalinių valstybių išpuolių. Reikalaujant TPM 2.0, padidinamas aparatūros saugumo standartas, reikalaujant tos įmontuotos pasitikėjimo šaknies.

Taigi, šis visiškai naujas „Windows 11“ komandinės eilutės įrankis, vadinamas „TPM Diagnostics“, dabar suteiks visiems administratoriams galimybę pateikti užklausą dėl TPM lusto, jei reikia saugomos informacijos.

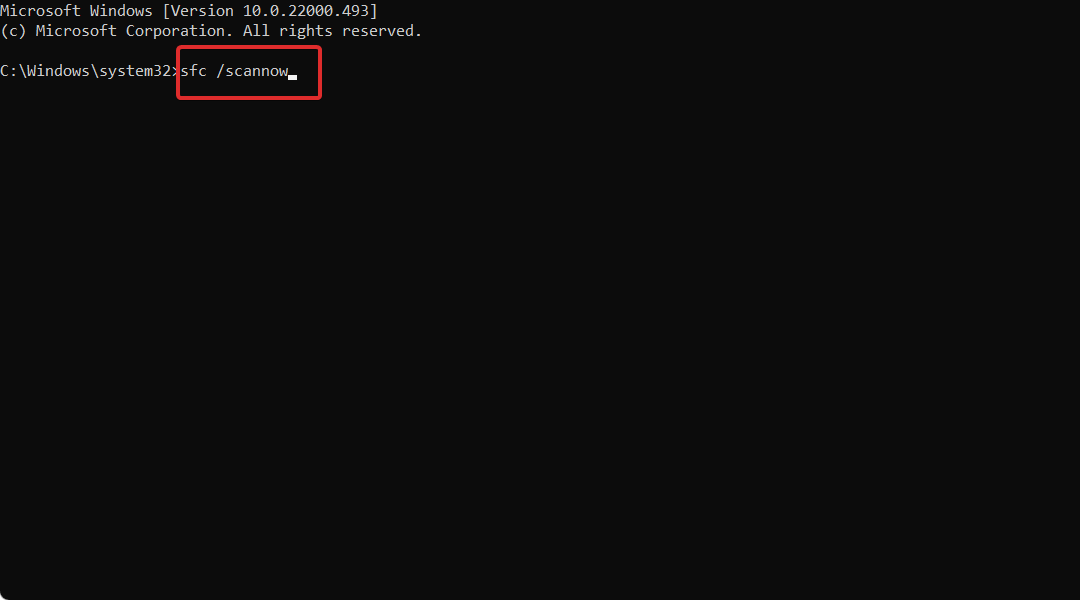

Įdiegę programinę įrangą rasite naują tpmdiagnostics.exe vykdomąjį failą, esantį C: \ Windows \ System32 aplanką.

„TPM 2.0“ yra labai svarbi sudedamoji dalis užtikrinant saugumą naudojant „Windows Hello“ ir „BitLocker“, kad klientai galėtų geriau apsaugoti savo tapatybę ir duomenis. Be to, daugeliui įmonės klientų TPM padeda palengvinti „Zero Trust“ saugumą teikdami saugų elementą, patvirtinantį prietaisų būklę.

Kokias komandas galiu naudoti su šiuo nauju įrankiu?

Svarbu žinoti, kad, jei jūs visiškai nesuprantate, kokie duomenys saugomi jūsų TPM lustoje, nerekomenduojama per daug su juo susipainioti.

Bet kokia padaryta klaida gali netyčia pašalinti raktus, reikalingus jūsų prietaiso veikimui.

Žinok, kad „Microsoft Trusted Platform“ dokumentai, kartu su naujuoju TpmDiagnostics.exe įrankis gali pateikti daugybę informacijos apie pagrindinę „Windows 11“ saugos mechaniką.

Tai yra visas komandų, kurias galite naudoti naujajame „Windows 11“ TPM įrankyje, sąrašas:

tpmdiagnostics: „Windows 10“ 22000 versijos įrankis. Autorių teisės (c) „Microsoft Corporation“. Visos teisės saugomos. Vėliavos: „PrintHelp“ (/ h -h) „PromptOnExit“ (-x / x) UseECC (-ecc / ecc) UseAes256 (-aes256 / aes256) „QuietPrint“ (-q / q) „PrintVerbosely“ (-v / v) Norėdami gauti daugiau informacijos apie komandą. Komandos: TpmInfo: GetLockoutInfo IsOwned PlatformType CheckFIPS ReadClock GetDeviceInformation IfxRsaKeygenVulnerability GatherLogs [viso katalogo kelias] PssPadding IsReadyInformation TpmTask: MaintenanceTaskStatus ShowTaskStatus IsEULAAccepted ProvisionTpm [priversti išvalyti] [leisti PPI raginimą] TpmProvisioning: ParengtiTPM CanUseLockoutPolicyClear „CanClearByPolicy AutoProvisioning: IsAutoProvisioningEnabled EnableAutoProvisioning DisableAutoProvisioning [-o] EK: EkInfo ekchain EkCertStoreRegistry GetEkCertFromWeb [-ecc] [cert failas] GetEkCertFromNVR [-ecc] [cert failas] GetEkCertFromReg [-ecc] [išvesties failas] GetEk [-ecc] [raktinis failas] CheckEkCertState InstallEkCertFromWeb InstallEkCertFromNVR InstallEkCertThroughCoreProv EKCertificateURL WindowsAIK: InstallWindowsAIK [-skipCert] WinAikPersistedInTpm UninstallWindowsAIKCert GetWindowsAIKCert [cert file] IsWindowsAIKInstalledInNCrypt EnrollWindowsAIKCert GetWindowsAIKPlatformClaim ["fresh"] [išvesties failas] OtherKeys: PrintPublicInfo [srk / aik / ek / handle] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc] TestParms [SYMCIPHER | RSA] [specifiniai algoritmo argumentai] EnumerateKeys NVStorage: EnumNVIndexes DefineIndex [rodyklė] [dydis] [atributų vėliavos] UndefineIndex [rodyklė] ReadNVIndexPublic [rodyklė] WriteNVIndex [rodyklė] [duomenys šešioliktainiu formatu | failo failo pavadinimas] ReadNVIndex [rodyklė] NVSummary NVBootCounter: „CheckBootCounter“ „ReadBootCounter“ [/ f] PGR: „PrintPcrs PhysicalPresence“: „GetPPTransition“ „GetPPVersionInfo GetPPResponse GetPPRequest“ TPMCommandsAndResponses: „CommandCode“ [hex komanda kodas] ResponseCode [šešioliktainis atsakymo kodas] Tracing: EnableDriverTracing DisableDriverTracing FormatTrace [etl file] [output json file] DRTM: „DescribeMle“ [MLE dvejetainis failas] Įvairus: Pagalba [komandos pavadinimas] DecodeBase64File [failas, kurį reikia iššifruoti iš 64 pagrindo] EncodeToBase64File [failas, kurį užkoduoti] ReadFileAsHex [failas, kurį reikia perskaityti] ConvertBinToHex [failas, kurį reikia perskaityti] [failas, į kurį reikia rašyti] ConvertHexToBin [failas, kurį reikia perskaityti] [failas, į kurį reikia rašyti] Maišos [šešiolikos baitai arba neapdorota vertė į maišą] „GetCapilities“