- „Microsoft“ „Defender ATP Research Team“ išleido vadovą, kaip apsaugoti „Exchange“ serverius nuo kenkėjiškų atakų naudojant elgesiu pagrįstą aptikimą.

- ATP komanda nerimauja atakų kad išnaudotiMainaipažeidžiamumas kaip CVE-2020-0688.

- Pirmiausia turėtumėte perskaityti daugiau informacijos apie „Exchange“ iš mūsų „Microsoft Exchange“ skyrius.

- Jei jus domina daugiau naujienų apie saugumą, nedvejodami apsilankykite mūsų puslapyje Apsaugos centras.

„Microsoft Defender“ ATP tyrimų komanda išleido ginimo vadovą Mainų serveriai nuo kenkėjiškų išpuolių naudojant elgesiu pagrįstą aptikimą.

Yra du būdai, kaip galima atakuoti „Exchange“ serverius. Dažniausiai reikia pradėti socialinės inžinerijos arba „drive-by download“ išpuolius, nukreiptus į galutinius taškus.

Tačiau ATP komanda nerimauja dėl antrojo tipo atakų, kurios išnaudoja „Exchange“ pažeidžiamumus, pvz., CVE-2020-0688. Buvo net NSA, įspėjanti apie šį pažeidžiamumą.

„Microsoft“ jau išleistas saugos naujinimas, skirtas pašalinti pažeidžiamumą nuo vasario mėn., tačiau užpuolikai vis dar randa serverių, kurie nebuvo užtaisyti ir todėl liko pažeidžiami.

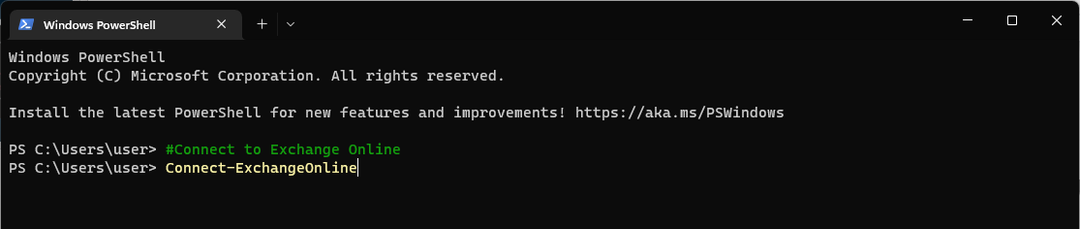

Kaip apsiginti nuo išpuolių prieš „Exchage“ serverius?

Elgesiu grįstas blokavimas ir sulaikymas "Microsoft Defender" ATP, naudojančios variklius, kurių specializacija yra ", galimybės grėsmių nustatymas analizuojant elgesį, pateikia įtartiną ir kenkėjišką veiklą „Exchange“ serveriuose.

Šiuos aptikimo variklius maitina debesų kompiuterio mašininio mokymosi klasifikatoriai, kuriuos moko ekspertų valdomas teisėtų ir įtartina veikla „Exchange“ serveriuose.

„Microsoft“ tyrėjai ištyrė „Exchange“ išpuolius, ištirtus balandžio mėnesį, naudodami kelis „Exchange“ specifinius elgesio nustatymus.

Kaip vyksta išpuoliai?

„Microsoft“ taip pat atskleidė atakų grandinę, kurią pažeidėjai naudoja pažeisdami „Exchange“ serverius.

Panašu, kad užpuolikai operuoja vietiniuose „Exchange“ serveriuose, naudodamiesi įdiegtomis interneto kriauklėmis. Kai užpuolikai sąveikauja su žiniatinklio apvalkalu, užgrobtas programų telkinys užpuoliko vardu vykdė komandą.

Tai yra užpuoliko svajonė: tiesiogiai nusileisti ant serverio ir, jei serveris neteisingai sukonfigūravo prieigos lygius, gauti sistemos privilegijas.

„Microsoft“ taip pat nurodytas vadove kad atakose buvo naudojamos kelios be failų technologijos, o grėsmės buvo nustatytos ir sprendžiamos sudėtingiau.

Atakos taip pat parodė, kad elgesiu pagrįstas aptikimas yra raktas į organizacijų apsaugą.

Kol kas atrodo, kad pleistro įdiegimas yra vienintelė prieinama priemonė, padedanti apsaugoti CVE-2020-0688 serverio pažeidžiamumą.

![Gavėjo adresas atmestas: prieiga uždrausta [Klaidos taisymas]](/f/b0960ce50f403ff6957ecda69de416a3.png?width=300&height=460)