Šių metų pradžioje „SecureWorks“ aptiko pavojingą pažeidžiamumą.

- Užpuolikas tiesiog užgrobtų apleistą URL ir naudotų jį, kad įgytų aukštesnes privilegijas.

- Pažeidžiamumą aptiko kibernetinio saugumo įmonė „SecureWorks“.

- „Microsoft“ iš karto į tai atkreipė dėmesį, tačiau ji daug kalba apie jos kibernetinio saugumo lygį.

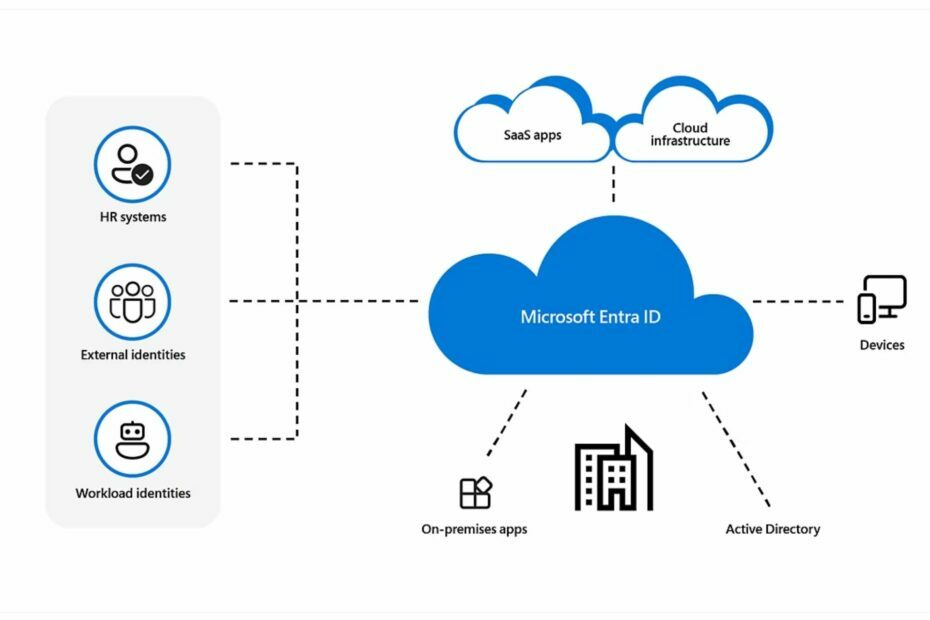

Anksčiau šiais metais „Microsoft Entra ID“ (kuris tuo metu buvo žinomas kaip Azure Active Directory) galėjo būti lengvai įsilaužta ir pažeista įsilaužėlių, naudojant apleistus atsakymo URL. „SecureWorks“ tyrėjų komanda aptiko šį pažeidžiamumą ir įspėjo „Microsoft“.

Redmonde įsikūrusi technologijų milžinė greitai pašalino pažeidžiamumą ir per 24 valandas nuo pradinio pranešimo pašalino paliktą atsakymo URL iš „Microsoft Entra ID“.

Dabar, praėjus beveik 6 mėnesiams po šio atradimo, už jį dirbanti komanda atskleista dienoraščio įraše, procesas, kurio tikslas – užkrėsti paliktus atsakymų URL adresus ir juos naudojant „Microsoft Entra ID“ sudeginti, iš esmės jį pažeidžiant.

Naudodamas apleistą URL, užpuolikas gali lengvai įgyti padidintas organizacijos privilegijas naudodamas Microsoft Entra ID. Nereikia nė sakyti, kad pažeidžiamumas kėlė didelę riziką, o „Microsoft“ apie tai, matyt, nežinojo.

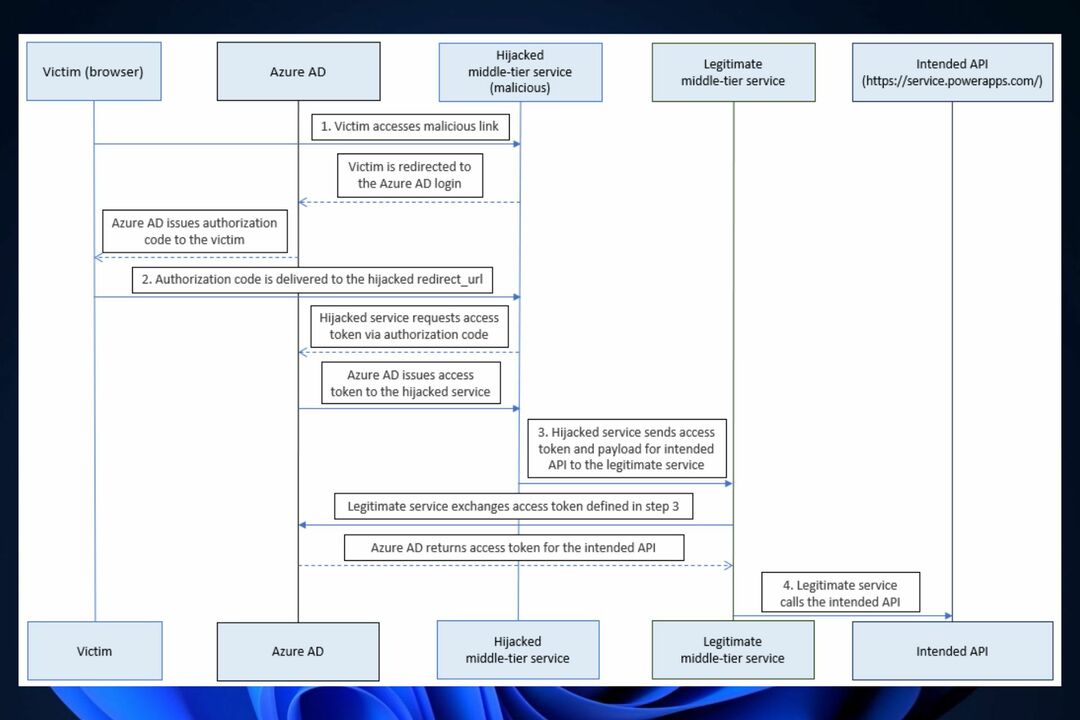

Užpuolikas gali panaudoti šį apleistą URL, kad peradresuotų autorizacijos kodus į save, pakeisdamas neteisėtai gautus prieigos raktus į prieigos raktus. Tada grėsmės veikėjas galėtų paskambinti „Power Platform“ API naudodamas vidutinės pakopos paslaugą ir gauti padidintas teises.

SecureWorks

Taip užpuolikas pasinaudotų „Microsoft Entra ID“ pažeidžiamumu

- Paleistą atsakymo URL būtų aptiktas užpuolikas ir užgrobtas naudojant kenkėjišką nuorodą.

- Tada auka galėtų pasiekti šią kenkėjišką nuorodą. Tada „Entra ID“ nukreiptų aukos sistemą į atsakymo URL, kuris taip pat įtrauktų leidimo kodą į URL.

- Kenkėjiškas serveris keičia prieigos prieigos rakto prieigos kodą.

- Kenkėjiškas serveris iškviečia vidutinės pakopos paslaugą naudodamas prieigos raktą ir numatytą API, o Microsoft Entra ID būtų pažeistas.

Tačiau tyrimo komanda taip pat išsiaiškino, kad užpuolikas gali tiesiog pakeisti prieigos raktų prieigos kodus, neperduodamas žetonų vidutinės pakopos tarnybai.

Atsižvelgiant į tai, kaip lengvai užpuolikui būtų buvę galima veiksmingai pažeisti Entra ID serverius, „Microsoft“ greitai išsprendė šią problemą ir kitą dieną išleido jos naujinimą.

Tačiau gana įdomu pamatyti, kaip Redmonde įsikūrusi technologijų milžinė niekada nepastebėjo šio pažeidžiamumo. Tačiau „Microsoft“ praeityje šiek tiek nepaisė pažeidžiamumų.

Anksčiau šią vasarą, bendrovė buvo smarkiai kritikuojama Tenable, kita prestižinė kibernetinio saugumo įmonė, nes nepašalino kitos pavojingos spragos, kuri leistų piktybiniams subjektams pasiekti „Microsoft“ vartotojų banko informaciją.

Akivaizdu, kad „Microsoft“ turi kažkaip išplėsti savo kibernetinio saugumo skyrių. Ką jūs manote apie tai?

![10 geriausių reklaminių programų antivirusinių programų šalinimo įrankių [2021 sąrašas]](/f/12e624bc787afcc5993b845a4cea5b42.jpg?width=300&height=460)

![6 geriausia el. Pašto šifravimo programinė įranga [2021 vadovas]](/f/327839f780d7fce6a076fa1b9dcea7f5.jpg?width=300&height=460)