Kibernetinio saugumo programinė įranga gali apsaugoti visą jūsų tinklo aplinką

- Kibernetinio saugumo programinė įranga yra labai svarbi, jei norite apsaugoti savo tinklo aplinką.

- Toliau pateikti įrankiai siūlo visas funkcijas, reikalingas galinių taškų valdymui ir apsaugai.

- Kai kurie iš jų turi antivirusines ir atsargines kopijas, o kiti suteikia visišką visų įrenginių valdymą.

Kalbant apie jūsų tinklo aplinką, jos apsaugai negailima pastangų. Laimei, yra keletas galingų kibernetinio saugumo sprendimų, kurie gali padėti jums naudoti visus tam reikalingus įrankius.

Šiame straipsnyje rasite geriausią programinę įrangą, kuri gali būti pritaikyta bet kokio dydžio įmonei ir tinklui.

Kaip kibernetinio saugumo sprendimai gali apsaugoti mano tinklą?

Kai valdote nedidelį tinklą, palyginti lengva patikrinti kiekvieną turtą atskirai. Tačiau kai susiduriate su daugiau nei 10 galinių taškų ir kitų serverių bei įrangos, viskas gali būti sudėtinga.

Nesvarbu, ar jums reikia vietoje, ar apsauga nuo debesų, pataisydami savo sistemas arba tiesiog užtikrindami tik įgaliotus įrašus, jums reikia tinklo kibernetinio saugumo įrankio, kad galėtumėte valdyti darbo krūvį.

Naudodami tokius valdymo įrankius galite sklandžiai automatizuoti visus saugos įvykius iš vienos konsolės.

Kokie yra geriausi tinklo kibernetinio saugumo sprendimai?

Wazuh – Geriausias tinklo pažeidžiamumo aptikimas

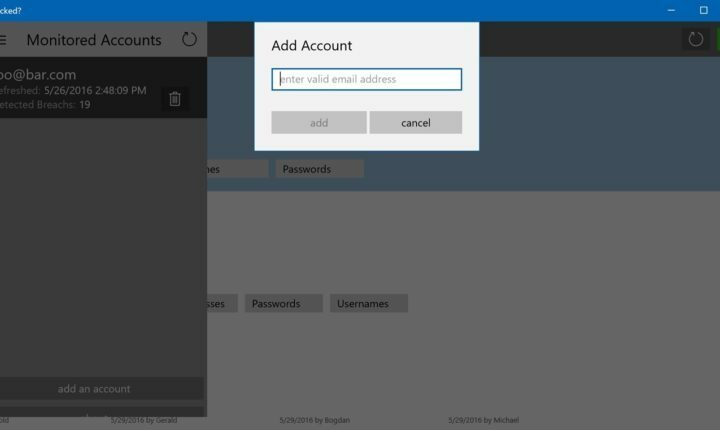

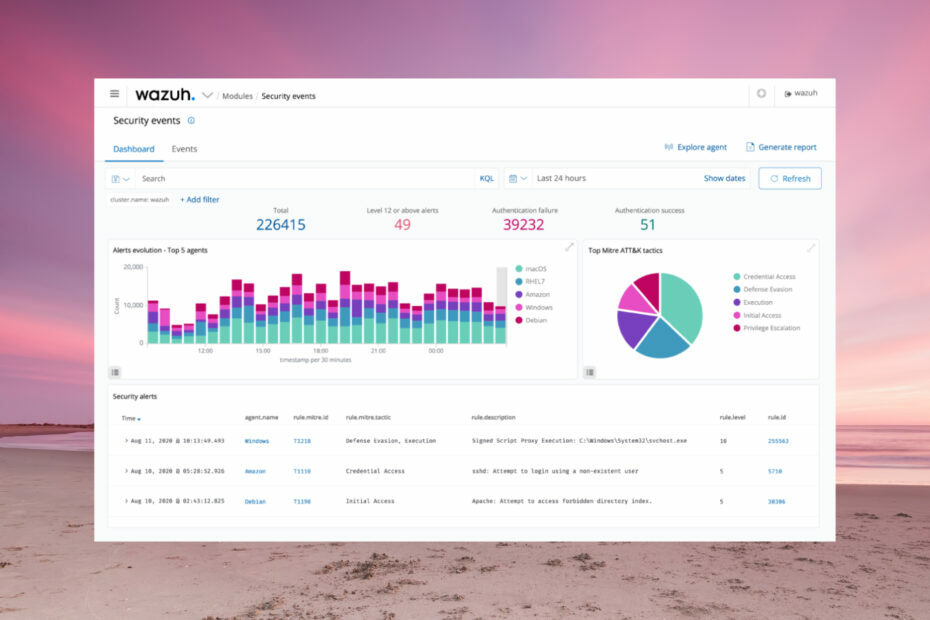

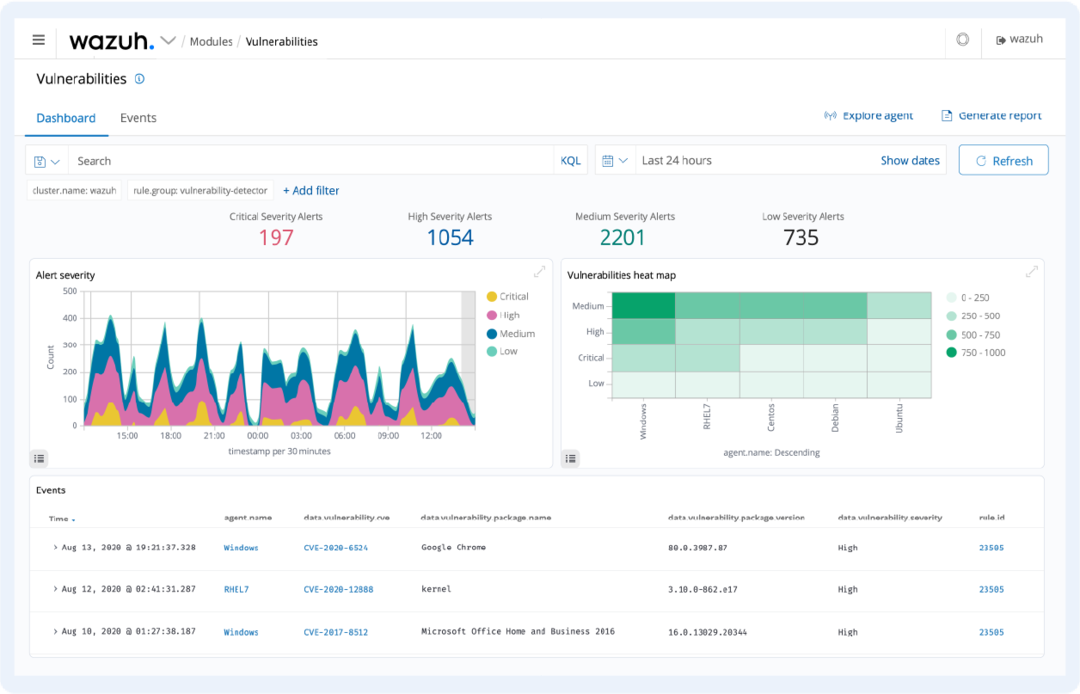

Kalbant apie tinklo saugumą, „Wazuh“ siūlo geriausią požiūrį į kibernetinį saugumą. Tai apsaugo

darbo krūviai vietinėse, virtualizuotose, konteineriuose ir debesimis pagrįstose aplinkose iš vienos konsolės.

„Wazuh“ turi lengvų „Windows“, „Linux“, „MacOS“, „Solaris“, AIX ir HP-UX sistemų agentų, kurie aptinka bet kokį neįprastą ar taisykles pažeidžiantį sistemos elgesį.

Tai apima paslėptus procesus, paslėptus failus, neregistruotus tinklo klausytojus ir daug daugiau saugumo problemų.

Surinkusi informaciją iš sistemos ir programų žurnalų, programinė įranga siunčia duomenis centriniam valdytojui, kad jie būtų analizuojami ir saugomi.

Programos ir failai yra nuolat stebimi, siekiant aptikti bet kokius konfigūracijos ar atributų pakeitimus ir prižiūrėti, ar laikomasi jūsų taikomų saugos strategijų.

Aptikusi tokias problemas, Wazuh gali užblokuoti prieigą prie sistemos arba vykdyti iš anksto nustatytas komandas arba pateikti tolesnes užklausas paveiktose sistemose.

Programinė įranga yra atvirojo kodo, todėl galite ją modifikuoti pagal savo poreikius, tačiau ji taip pat palaiko daugybę integracijų, tokių kaip „AlienVault“, „Amazon Macie“, „VirusTotal“ ir daug daugiau.

Peržiūrėkime kai kuriuos iš jų geriausios savybės žemiau:

- Paruošti Windows, Linux macOS, Solaris, AIX ir HP-UX sistemų agentai

- Pažangi grėsmių žvalgybos technologija

- Interneto vartotojo sąsaja, skirta duomenų vizualizacijai, analizei ir platformos valdymui

- Debesų ir konteinerių sauga, įskaitant „Docker“ pagrindinius kompiuterius ir „Kubernetes“ mazgus ir iki paties konteinerio lygio

- Išsamios ataskaitos apie atitiktį, pažeidžiamumą ir failų vientisumą

- Jis apsaugo viešuosius debesis, privačius debesis ir vietinius duomenų centrus

Wazuh

Gaukite visišką galinių taškų ir debesies darbo krūvių apsaugą naudodami atvirojo kodo įrankį su daugybe integracijų.

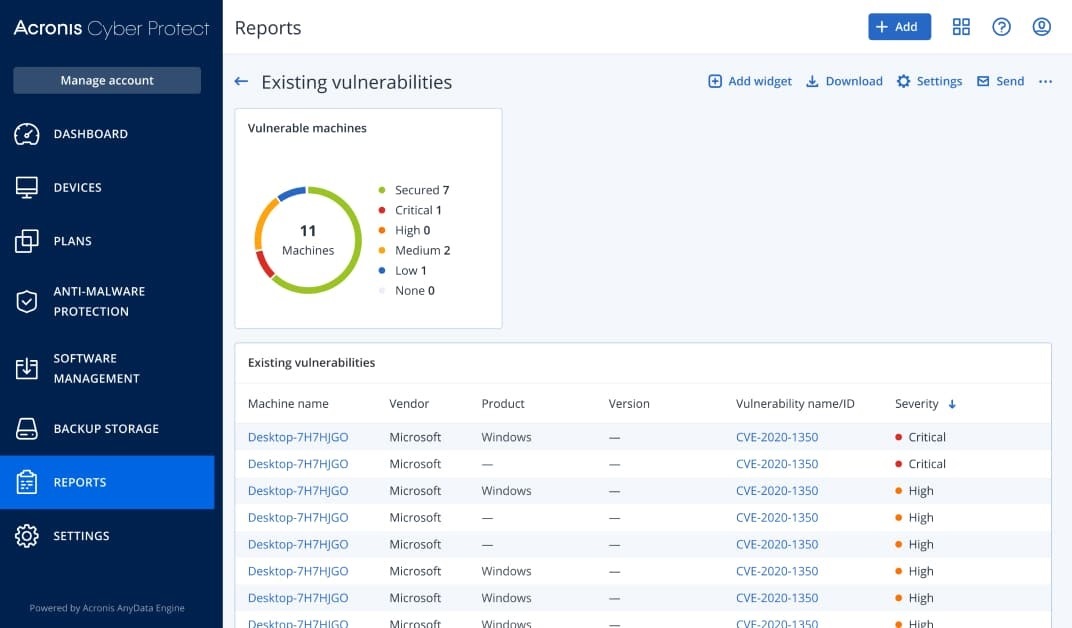

Jei ieškote atsarginės kopijos ir apsaugos nuo kenkėjiškų programų visiems savo įrenginiams, Acronis Cyber Protect yra daugiau nei tinkamas šiam tikslui.

Jame yra dirbtinio intelekto pagrindu sukurta apsauga nuo išpirkos reikalaujančių programų ir integruoti pataisų valdymo įrankiai, todėl jums nereikės jaudintis dėl sistemos spragų.

Sprendimas taip pat gali įvertinti pažeidžiamumą ir leis jūsų tinklo valdytojui nuotoliniu būdu valdyti galinius taškus.

Todėl galėsite visiškai valdyti visą tinklo aplinką ir išteklius iš vienos konsolės ir apsisaugoti nuo bet kokių kibernetinių grėsmių.

Čia yra tik keletas iš geriausios savybės „Acronis Cyber Protect“:

- Visapusiška antivirusinė ir kenkėjiškų programų apsauga su dirbtiniu intelektu pagrįsta apsauga nuo išpirkos reikalaujančių programų

- Integruotas pataisų valdymas ir atsarginė kopija

- Intuityvi žiniatinklio sąsaja su kelių nuomininkų administravimu

- Nuotolinio darbalaukio galimybės

- Daugiapakopis šifravimas

Acronis Cyber Protect

„Acronis Cyber Protect“ užtikrins, kad visi jūsų įmonės duomenys būtų apsaugoti nuo vidinių ir išorinių grėsmių!

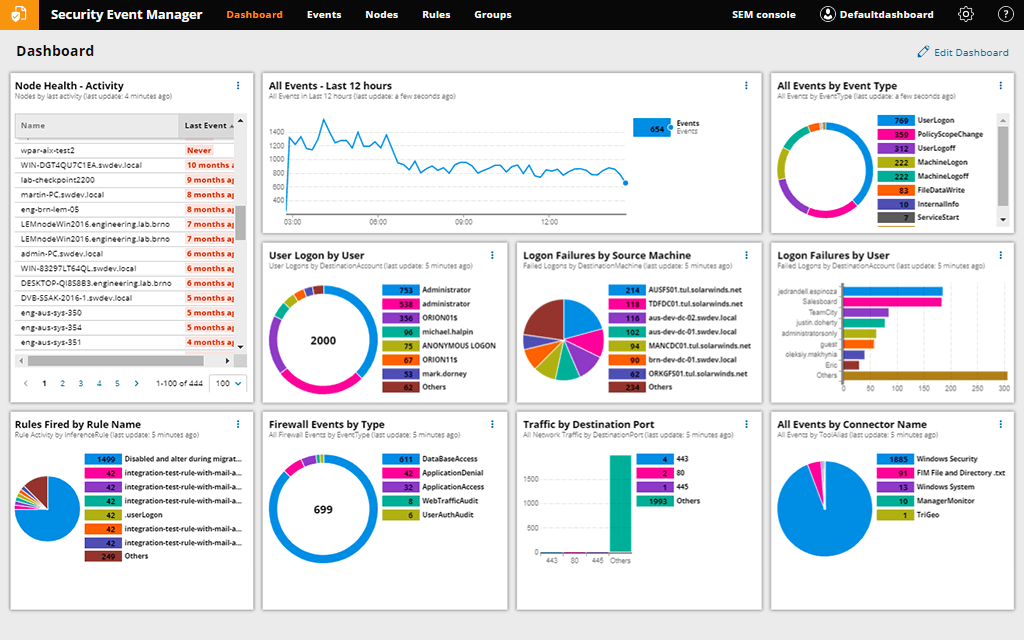

Nepavykusių prisijungimų ir ugniasienės įvykių aptikimas yra didelė tinklo saugumo dalis, o „Security Event Manager“ puikiai aprėpia šią sritį.

Jame yra šimtai iš anksto sukurtų jungčių, kurios renka žurnalus iš įvairių šaltinių, kaupia jų duomenis ir surenka juos centrinėje vietoje, kad galėtumėte ištirti galimas grėsmes, pasiruošti auditams ir saugoti rąstų.

Iš esmės galite sukurti bet kokias tinkle arba vartotoju pagrįstas taisykles ir taip pat užprogramuoti, kad atitinkamai reaguotų.

Pavyzdžiui, galite nedelsiant reaguoti blokuodami IP, pakeisdami privilegijas, išjungdami paskyras, blokuodami USB įrenginius, nutraukdami programas ir dar daugiau.

Štai keletas jo Pagrindiniai bruožai:

- Išplėstinis pfSense ugniasienės žurnalų analizatorius

- Stebėkite prisijungimo ir atsijungimo įvykius naudodami centralizuotą monitorių

- Išplėstinė atitikties ataskaita su iš anksto nustatytais PCI DSS, HIPAA, SOX ir kt. šablonais

- Kelių svetainių scenarijų prevencijos įrankis

- Blokuoja IP, keičia privilegijas, išjungia paskyras, blokuoja USB įrenginius ir kt

⇒ Gaukite saugos įvykių tvarkyklę

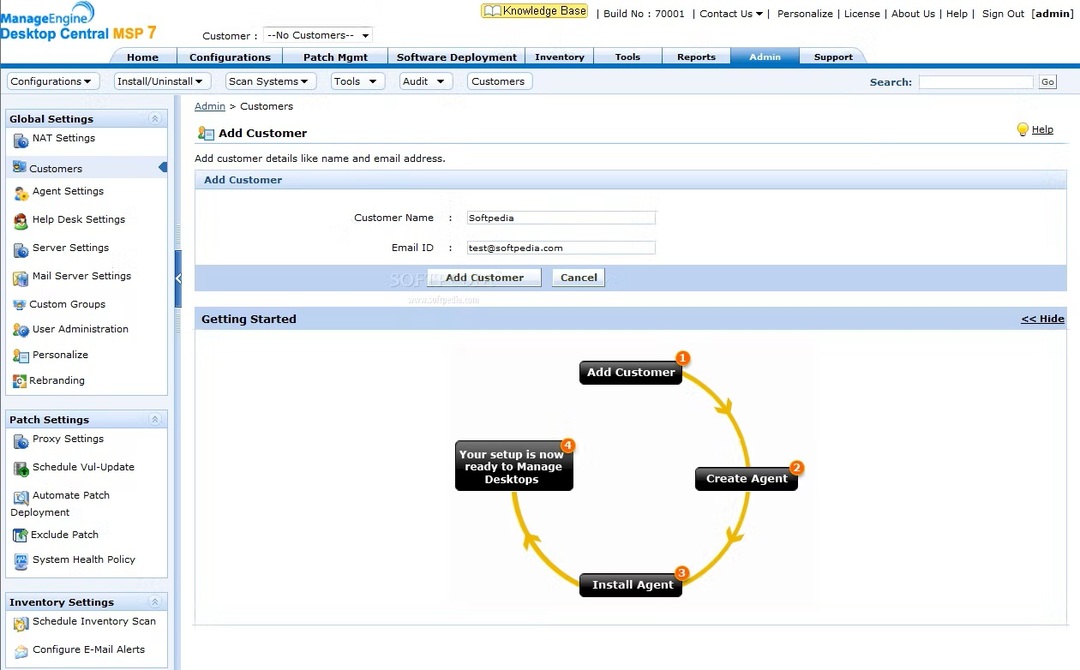

Endpoint Central MSP yra holistinė galinių taškų valdymo programinė įranga, skirta MSP, kuri padeda administruoti stalinius kompiuterius, serverius, nešiojamuosius kompiuterius ir mobiliuosius įrenginius iš centrinės vietos.

Šiame įrankyje yra 50 iš anksto nustatytų konfigūracijų ir daugiau nei 100 scenarijų, kurie leis jums valdyti bet kokio tipo klientų aplinkas.

Galėsite stebėti detalius aparatinės ir programinės įrangos duomenis ir gauti svarbią informaciją, įskaitant naudojimo statistiką, programas, įtrauktas į juodąjį sąrašą, garantijas, licencijas ir kt.

Ir jei jums reikia patenkinti konkretų galutinį tašką, tai galite padaryti naudodami nuotolinio darbalaukio funkcijas, įskaitant vaizdo ir garso skambučių palaikymą, failų perdavimą, sparčiuosius klavišus, seanso įrašymą ir kt.

Štai keletas jo Pagrindiniai bruožai:

- Automatizuokite pataisų diegimą daugiau nei 850 pirmosios ir trečiosios šalies programų

- Nuotoliniu būdu diegti programas klientų kompiuteriuose

- Tvarkykite „Windows“, serverius, „Android“, „iOS“ ir „Chrome“ įrenginius

- Tvarkykite iki 25 galinių taškų naudodami nemokamą versiją

- Apriboti ir valdyti USB įrenginių naudojimą

Galutinis taškas centrinis MSP

Saugiai tvarkykite galinius taškus ir kurkite atsargines kopijas bei pataisykite visus tinklo įrenginius.

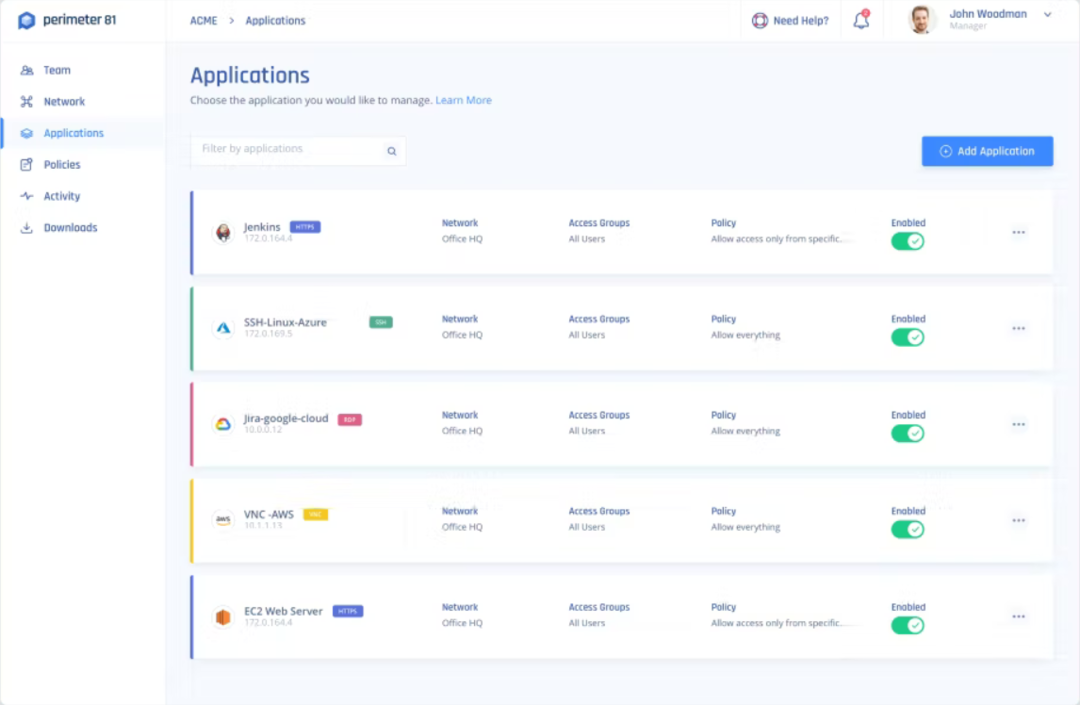

Perimetras 81 yra įmonės lygio saugos platforma, kurią galite naudoti norėdami stebėti visą srautą ir tinklo veiklą.

Įrankyje yra programinės įrangos nustatytas perimetras, leidžiantis apriboti prieigą prie tinklo ir teikti saugius kanalus bendroms sistemoms.

Naudodamas daugiasluoksnius saugos įrankius, įskaitant visada įjungtą šifravimą, dviejų veiksnių autentifikavimą ir vienkartinį prisijungimą, „Perimeter 81“ apsaugo nuo duomenų praradimo ir neteisėtos prieigos prie jūsų tinklo.

Įrenginiai tikrinami prieš pasiekiant tinklą ir jame esančius išteklius, o tai reiškia didesnį saugumą.

„Perimeter 81“ taip pat yra debesies pagrindu sukurtas VPN sprendimas, kurį galima keisti jūsų augančiame tinkle.

Peržiūrėkite šiuos 81 perimetrą Pagrindinės funkcijos:

- Saugi nuotolinė prieiga

- OpenVPN, L2TP, IKEv2 ir PPTP saugos protokolai

- Integracija su visomis pagrindinėmis debesijos paslaugomis ir vietiniais ištekliais

- Suderinamas su visomis pagrindinėmis platformomis, įskaitant Windows, Mac OS, iOS ir Android

- 30 dienų pinigų grąžinimo garantija

⇒ Gaukite perimetrą 81

Tai užbaigia mūsų geriausių tinklo kibernetinio saugumo įrankių, skirtų įmonių tinklams, sąrašą. Kai kurie iš jų sutelkia dėmesį į pažeidžiamumo aptikimą, kiti aprūpinti aktyvia apsauga ir atsargine kopija.

Viskas, ką jums reikia padaryti, tai įvertinti reikiamą saugos lygį ir funkcijas, kad galėtumėte priimti teisingą sprendimą.

- 6 geriausia USB blokavimo programinė įranga, skirta prievadų apsaugai ir apsaugai

- RoboForm vs Bitwarden: lyginamas saugumas ir įperkamumas

- NET HELPMSG 2250: kas yra ir kaip tai ištaisyti

- LastPass vs RoboForm: štai ką atskleidė mūsų testai

- „Windows XP“ antivirusinė programa: 8 populiariausi variantai, kurie vis dar palaiko šią OS

Jus taip pat gali sudominti mūsų pasirinkimas geriausi įmonės kibernetinio saugumo įrankiai kalbant apie antivirusines ir atsargines kopijas.

Ar nusprendėte pasirinkti sprendimą iš mūsų sąrašo? Papasakokite mums, kaip priėmėte sprendimą toliau pateiktame komentarų skyriuje.