- Prieš kelias dienas atrastas kritinis „Windows“ pažeidžiamumas verčia vartotojus įjungti papildomas saugumo priemones.

- Tai prasidėjo, kai tyrėjas pastebėjo, jo manymu, kodavimo regresiją būsimojo beta versijoje „Windows 11“.

- Matyt, turinys saugos paskyros valdytojas (SAM), galėtų skaityti vartotojai, turintys ribotas sistemos privilegijas.

- Tai Pasak ekspertų, pažeidžiamumas taip pat turi įtakos visoms „Windows 10“ versijoms, išleistoms per pastaruosius 2,5 metų.

Mes, čia, „Windows“ ataskaitoje, visada pabrėžiame, kaip svarbu būti apsaugotiems, kai esate prisijungę prie interneto, nes kibernetinės grėsmės šiais laikais auga ir yra nuolat.

Jei to nepadarysite, gali nutekėti konfidencialūs ir vertingi duomenys, kurie gali turėti rimtų pasekmių tiek asmenims, tiek įmonėms.

Antradienį visi buvo šokiruoti sužinoję apie du naujus pažeidžiamumus - vieną „Windows“ ir kitą „Linux“, kurie gali leisti įsilaužėliams apeiti OS saugumo apribojimus ir pasiekti jautrius išteklius.

Naujas „Windows 11“ pažeidžiamumas gali sukelti rimtų pažeidimų

Šis svarbus „Windows“ pažeidžiamumas buvo aptiktas atsitiktinai prieš kelias dienas, kai tyrėjas pastebėjo, jo manymu, kodavimo regresiją būsimos beta versijos „Windows 11“.

Jis taip pat nustatė, kad saugos paskyros valdytojas (SAM), kuri yra duomenų bazė, kurioje saugomos vartotojų paskyros ir saugos aprašai vartotojams vietiniame kompiuteryje, gali būti skaitomi vartotojams, turintiems ribotas sistemos privilegijas.

yarh- dėl tam tikrų priežasčių „win11“ SAM failas dabar yra SKAITYTAS vartotojams.

Taigi, jei įjungėte šešėlio apimtis, galite perskaityti tokį failą:Aš dar nežinau visos problemos apimties, bet manau, kad jos per daug, kad nebūtų problema. pic.twitter.com/kl8gQ1FjFt

- Jonas L (@jonasLyk) 2021 m. Liepos 19 d

Kad geriau suprastume, visi žinome, kad vis sunkiau įsiveržiant į operacines sistemas ir programas, sėkmingoms atakoms reikia išnaudoti du ar daugiau pažeidžiamumų.

Tiksliau tariant, vienas iš pažeidžiamumų leis kenksmingoms trečiosioms šalims pasiekti mažai privilegijuotus OS išteklius, kuriuose bus galima vykdyti kodą arba skaityti privačius duomenis.

Antrasis pažeidžiamumas pakelia procesą į visiškai naują lygį, suteikiant prieigą prie sistemos išteklių, skirtų slaptažodžių saugojimui ar kitoms jautrioms operacijoms.

„SeriousSAM“ pažeidžiamumas veikia visas per pastaruosius 2,5 metų išleistas „Windows 10“ versijas

-CVE-2021-36934 galima naudoti norint gauti administratoriaus prieigą prie „Windows 10 v1809“ ir naujesnių versijų

-Pleistrų dar nėra

-PoC ir keletas registravimo patarimųhttps://t.co/x7rXAyByqypic.twitter.com/EEtvRBLbU3- Catalin Cimpanu (@campuscodi) 2021 m. Liepos 21 d

Kaip tiksliai ši problema leidžia užpuolikams įsiskverbti į mūsų sistemas?

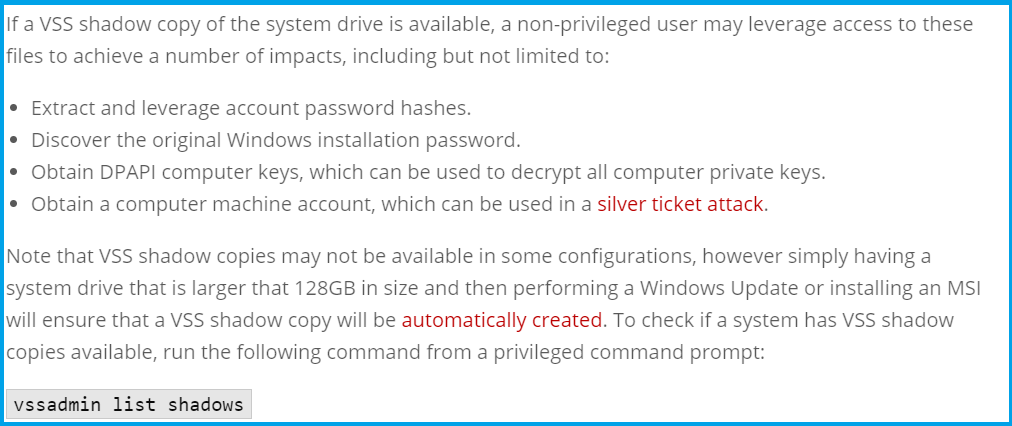

Pirmiau minėta problema leido trečiosioms šalims išgauti kriptografiškai apsaugotus slaptažodžio duomenis.

Be to, jie galėjo atrasti slaptažodį, kurį naudojome diegdami „Windows“, į rankas paimti „Windows“ duomenų apsaugos API kompiuterio raktus, kurie gali būti naudojami iššifruoti privačius šifravimo raktus.

Kitas veiksmas, kurį kibernetiniai užpuolikai galėtų atlikti tyrinėdami šį pažeidžiamumą, yra paskyrų kūrimas taikomame įrenginyje.

Kaip galite įsivaizduoti, rezultatas yra tas, kad vietinis vartotojas gali pakelti privilegijas iki sistemos, aukščiausio „Windows“ lygio.

Kl.: Ką tu gali padaryti, kai turi #mimikatz🥝 ir kai kurios skaitymo prieigos prie „Windows“ sistemos failų, tokių kaip SISTEMA, SAM ir SAUGUMAS?

A: Vietos privilegijų didinimas

Ačiū @jonasLyk šiai skaitymo prieigai numatytojoje „Windows“ pic.twitter.com/6Y8kGmdCsp

- ja Benjaminas Delpy (@gentilkiwi) 2021 m. Liepos 20 d

Dabar tai yra naujas pažeidžiamumas ir buvo net „Windows 10“

Vartotojai, atkreipę dėmesį į šiuos įrašus ir atsakę, taip pat nurodė, kad toks elgesys nebuvo regresija, įdiegta sistemoje „Windows 11“, kaip manyta iš pradžių.

Manoma, kad tas pats pažeidžiamumas, kurio „Windows 11“ vartotojai yra ant savo sėdynių krašto, buvo net ir naujausioje „Windows 10“ versijoje.

Taigi, JAV kompiuterių avarinio pasirengimo komanda pareiškė kad ši problema išryškėja, kai leidžiama „Volume Shadow Copy Service“ - „Windows“ funkcija, kuri leidžia OS arba programos, skirtos viso disko momentinėms nuotraukoms neužrakinti failų sistemos, yra įjungtos ant.

Dar blogiau yra tai, kad šiuo metu nėra pataisos, todėl negalima pasakyti, kada ši problema iš tikrųjų bus išspręsta.

„Microsoft“ bendrovės pareigūnai tiria pažeidžiamumą ir prireikus imsis veiksmų. Pažeidimas stebimas kaip CVE-2021-36934, kaip „Microsoft“ teigė, kad išnaudojimas gamtoje yra labiau tikėtinas.

Rašiau apie #HiveNightmare aka #SeriousSAM (kaltinti @cyb3rops ), nepataisytas „Windows 10“ pažeidžiamumas, leidžiantis bet kuriam ne administratoriaus vartotojui pasiekti visą sistemos registrą, įskaitant jautrias sritis.

Įtrauktas baisiai blogai užkoduotas PoC.

https://t.co/PX1fOGpzbf- Kevinas Beaumontas (@GossiTheDog) 2021 m. Liepos 20 d

Ar imatės papildomų atsargumo priemonių, kad netaptumėte kibernetinių atakų auka? Pasidalykite savo mintimis su mumis žemiau esančiame komentarų skyriuje.