Nė viena operacinė sistema nėra atspari grėsmėms ir tai žino kiekvienas vartotojas. Ten yra amžinas mūšis viena vertus, tarp programinės įrangos kompanijų ir, kita vertus, įsilaužėlių. Panašu, kad įsilaužėliai gali pasinaudoti daugeliu pažeidžiamumų, ypač kai kalbama apie „Windows“ OS.

Rugpjūčio pradžioje pranešėme apie „Windows 10“ procesus „SilentCleanup“, kuriuos užpuolikai gali naudoti, kad kenkėjiškos programos galėtų praslysti UAC vartai į vartotojų kompiuterį. Remiantis naujausiomis ataskaitomis, tai nėra vienintelis pažeidžiamumas, slepiantis „Windows“ UAC.

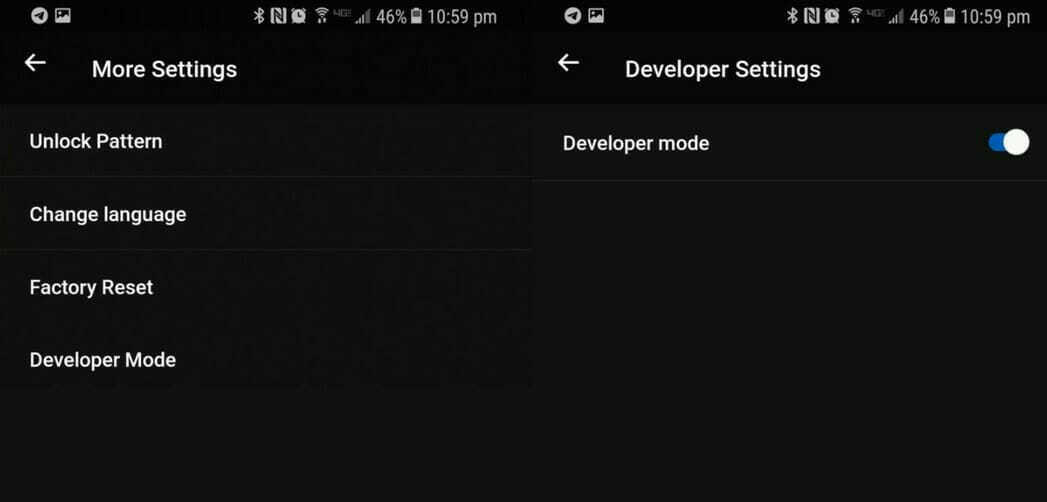

Naujas UAC apėjimas su padidintomis privilegijomis aptiktas visose „Windows“ versijose. Šis pažeidžiamumas yra susijęs su OS aplinkos kintamaisiais ir leidžia įsilaužėliams kontroliuoti vaikų procesus ir keisti aplinkos kintamuosius.

Kaip veikia šis naujas UAC pažeidžiamumas?

Aplinka yra kintamųjų rinkinys, kurį naudoja procesus ar vartotojai. Šiuos kintamuosius gali nustatyti vartotojai, programos ar pati „Windows“ OS, o pagrindinis jų vaidmuo yra padaryti „Windows“ procesus lankstus.

Procesų nustatyti aplinkos kintamieji yra prieinami tam procesui ir jo vaikams. Proceso kintamųjų sukurta aplinka yra nepastovi, egzistuojanti tik vykstant procesui, ir visiškai išnyksta, nepaliekant jokio pėdsako, kai procesas baigiasi.

Taip pat yra antrojo tipo aplinkos kintamieji, kurie yra visoje sistemoje po kiekvieno perkrovimo. Juos sistemos ypatybėse gali nustatyti administratoriai arba tiesiogiai keisdami registro reikšmes raktelyje Aplinka.

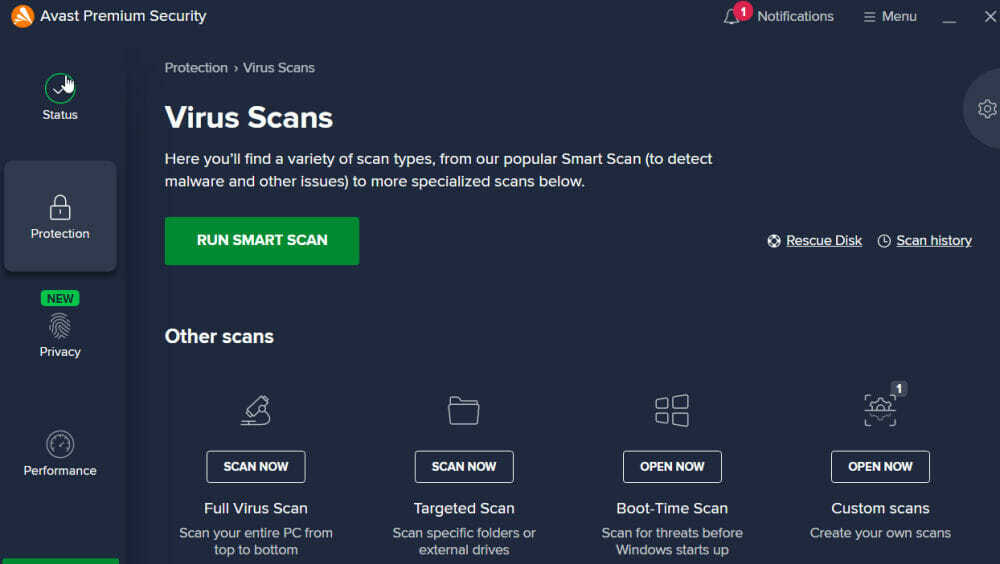

Įsilaužėliai gali naudoti šiuos kintamuosius jų naudai. Jie gali naudoti kenksmingą C: / Windows aplanko kopiją ir apgauti sistemos kintamuosius, kad jie galėtų naudoti aplanką, leidžiantį jiems užkrėsti sistemą kenksmingais DLL ir išvengti sistemos aptikimo antivirusas. Blogiausia tai, kad šis elgesys išlieka aktyvus po kiekvieno perkrovimo.

Aplinkos kintamojo išplėtimas sistemoje „Windows“ leidžia užpuolikui prieš ataką rinkti informaciją apie sistemą ir galiausiai ją priimti visiškas ir atkaklus sistemos valdymas pasirinkimo metu vykdant vieną vartotojo lygio komandą arba, pakeičiant, vieną registro raktą.

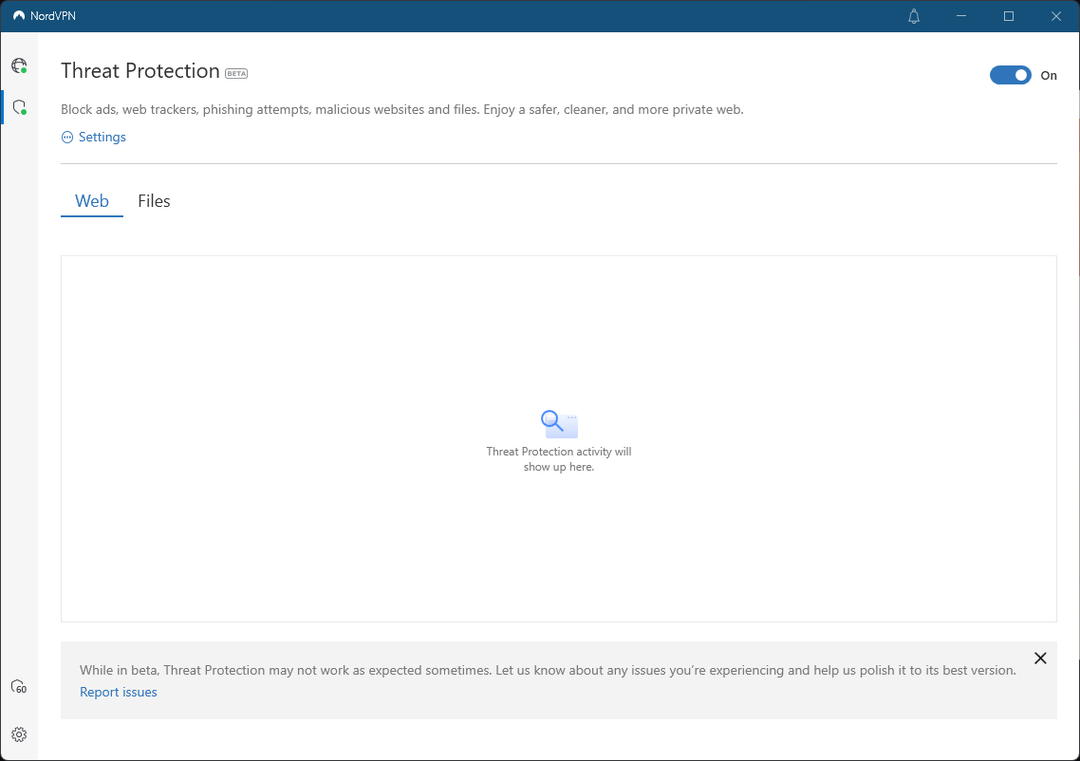

Šis vektorius taip pat leidžia užpuoliko kodą DLL pavidalu įkelti į teisėtus kitų tiekėjų ar pačios OS procesus ir užmaskuoti savo veiksmus kaip tikslinio proceso veiksmus nenaudojant kodo įvedimo būdų ar atminties manipuliacijos.

„Microsoft“ nemano, kad šis pažeidžiamumas yra saugumo avarija, tačiau vis tiek jį užtaisys.

SUSIJUSIOS ISTORIJOS, KURIAS REIKIA TIKRINTI:

- Įsilaužėliai siunčia el. Laiškus „Windows“ vartotojams apsimesdami „Microsoft“ palaikymo komandos nariais

- „Windows XP“ dabar yra labai lengva programa įsilaužėliams, „Windows 10“ naujinimas yra privalomas

- Atsisiųskite 2016 m. Rugpjūčio pataisos antradienį su devyniais saugos naujinimais