- 마이크로 소프트 Defender ATP Research Team은 악의적 인 공격으로부터 Exchange 서버를 방어하는 방법에 대한 가이드를 발표했습니다. 공격 행동 기반 탐지를 사용합니다.

- ATP 팀은 공격 그 공적교환취약점 CVE-2020-0688과 같습니다.

- 먼저 Exchange에 대한 자세한 정보를 읽으십시오. Microsoft Exchange 섹션.

- 보안에 대한 더 많은 뉴스에 관심이 있으시면 언제든지 보안 허브.

Microsoft Defender ATP 연구 팀은 방어 방법에 대한 가이드를 발표했습니다. Exchange 서버 행동 기반 탐지를 사용하여 악의적 인 공격으로부터.

공격을받는 Exchange 서버 시나리오에는 두 가지 방법이 있습니다. 가장 일반적인 것은 엔드 포인트를 대상으로하는 소셜 엔지니어링 또는 드라이브 바이 다운로드 공격을 시작하는 것을 의미합니다.

ATP 팀은 CVE-2020-0688과 같은 Exchange 취약성을 악용하는 두 번째 유형의 공격에 대해 걱정하고 있습니다. 심지어 이 취약점에 대한 NSA 경고.

Microsoft는 이미 발행 된 보안 업데이트는 2 월 이후로 취약점을 수정했지만 공격자는 여전히 패치가 적용되지 않아 취약한 상태로 남아있는 서버를 찾습니다.

Exchage 서버에 대한 공격을 어떻게 방어합니까?

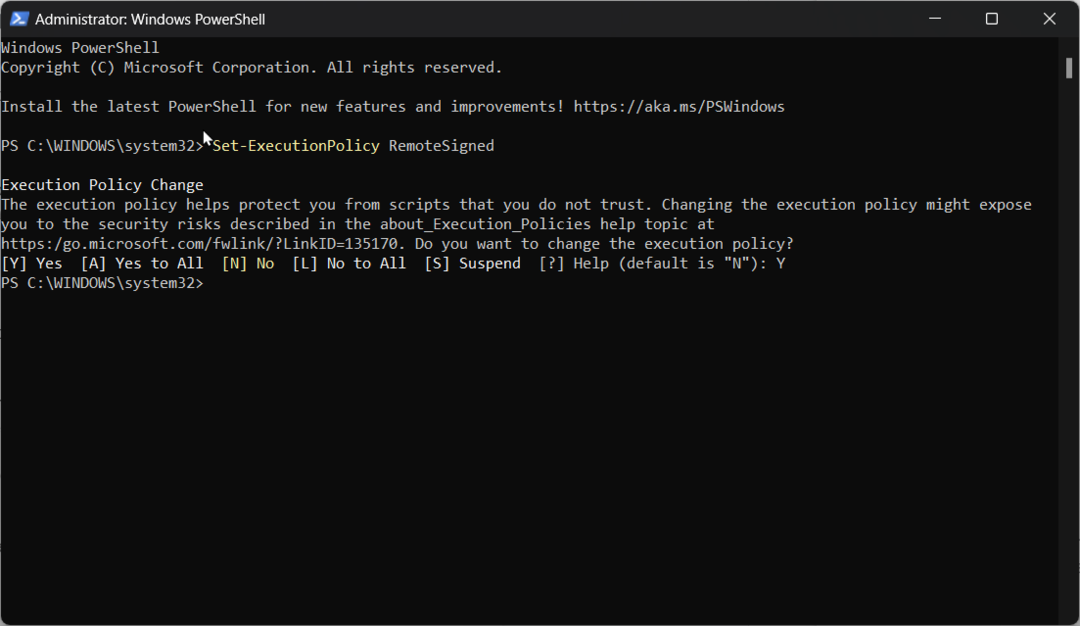

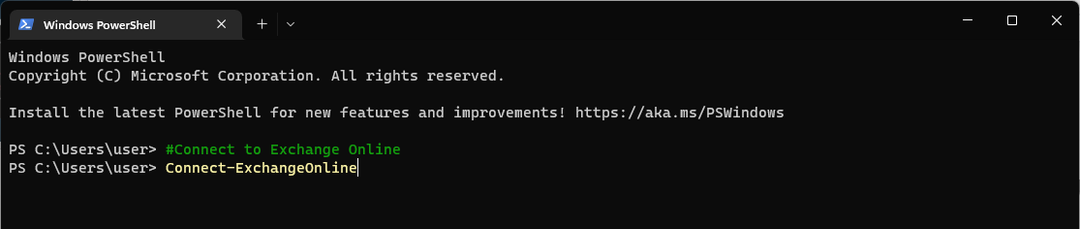

행동 기반 차단 및 억제 전문화 된 엔진을 사용하는 Microsoft Defender ATP의 기능 행동 분석을 통한 위협 탐지, Exchange 서버에서 의심스럽고 악의적 인 활동을 노출합니다.

이러한 탐지 엔진은 전문가 중심의 적법한 프로파일 링과 적법한 프로파일 링을 통해 훈련 된 클라우드 기반 기계 학습 분류기에 의해 구동됩니다. Exchange 서버의 의심스러운 활동.

Microsoft 연구진은 여러 Exchange 관련 동작 기반 탐지를 사용하여 4 월에 조사 된 Exchange 공격을 연구했습니다.

공격은 어떻게 발생합니까?

Microsoft는 또한 범죄자가 Exchange 서버를 손상시키는 데 사용하는 공격 체인을 공개했습니다.

공격자는 배포 된 웹 셸을 사용하여 온-프레미스 Exchange 서버에서 작동하는 것으로 보입니다. 공격자가 웹 셸과 상호 작용할 때마다 하이재킹 된 애플리케이션 풀이 공격자를 대신하여 명령을 실행했습니다.

이것은 공격자의 꿈입니다. 서버에 직접 착륙하고 서버가 액세스 수준을 잘못 구성한 경우 시스템 권한을 얻습니다.

마이크로 소프트도 가이드에 명시된 공격은 위협을 탐지하고 해결하는 데 복잡성이 추가 된 여러 파일리스 기술을 사용했습니다.

공격은 또한 행동 기반 탐지가 조직 보호의 핵심임을 보여주었습니다.

현재로서는 패치를 설치하는 것이 CVE-2020-0688 서버 취약성에 대한 유일한 해결책 인 것으로 보입니다.

![이전 설치에서 Windows 재부팅이 보류됨 [Fix]](/f/d40955886180a19714d71d9f01619edf.png?width=300&height=460)