이 위험한 취약점은 올해 초 SecureWorks에 의해 발견되었습니다.

- 공격자는 버려진 URL을 가로채서 이를 사용하여 상승된 권한을 얻습니다.

- 이 취약점은 사이버 보안 회사인 SecureWorks에서 발견되었습니다.

- Microsoft는 이 문제를 즉시 해결했지만 사이버 보안 수준에 대해 많은 것을 말해줍니다.

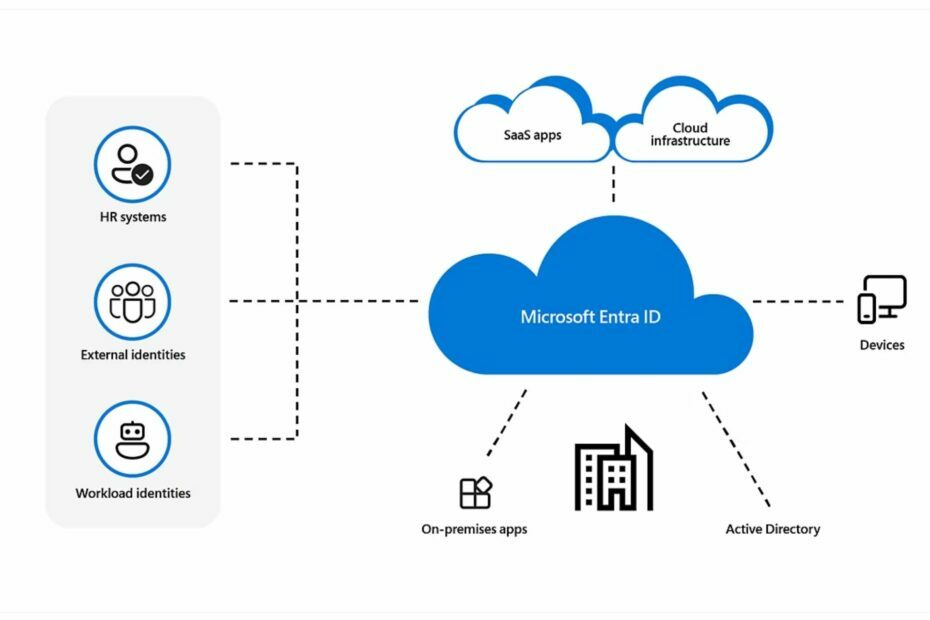

올해 초 Microsoft Entra ID(당시에는 Azure 액티브 디렉터리)은 버려진 응답 URL을 사용하는 해커에 의해 쉽게 해킹되고 손상될 수 있습니다. SecureWorks의 연구원 팀이 이 취약점을 발견하고 Microsoft에 알렸습니다.

레드몬드에 본사를 둔 이 거대 기술 기업은 취약점을 신속하게 해결했으며 최초 발표 후 24시간 이내에 Microsoft Entra ID에서 버려진 응답 URL을 제거했습니다.

이 발견이 있은 지 거의 6개월이 지난 지금, 이를 뒷받침하는 팀은 블로그 게시물에서 밝혀진, 버려진 응답 URL을 감염시키고 이를 사용하여 Microsoft Entra ID를 활성화하여 본질적으로 손상시키는 프로세스입니다.

버려진 URL을 사용하면 공격자는 Microsoft Entra ID를 사용하여 조직의 상승된 권한을 쉽게 얻을 수 있습니다. 말할 필요도 없이 이 취약점은 큰 위험을 초래했으며 Microsoft는 이를 인지하지 못한 것으로 보입니다.

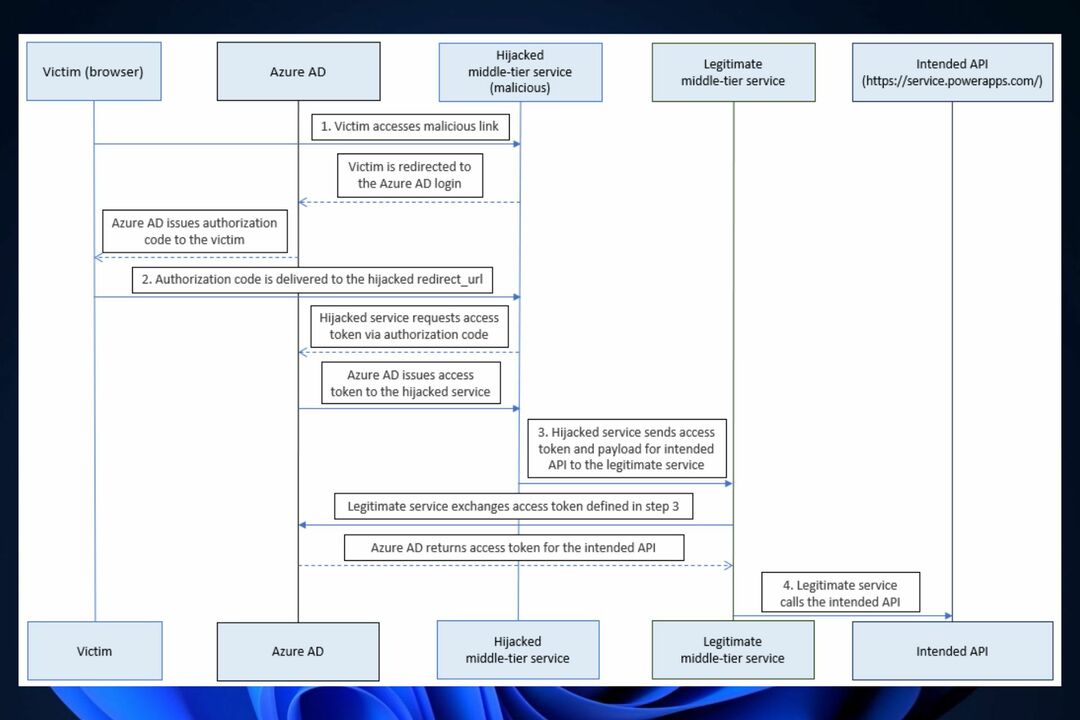

공격자는 버려진 URL을 활용하여 인증 코드를 자신에게 리디렉션하고, 부당하게 획득한 인증 코드를 액세스 토큰으로 교환할 수 있습니다. 그런 다음 위협 행위자는 중간 계층 서비스를 통해 Power Platform API를 호출하고 상승된 권한을 얻을 수 있습니다.

시큐어웍스

공격자가 Microsoft Entra ID 취약점을 이용하는 방법은 다음과 같습니다.

- 버려진 응답 URL은 공격자에 의해 발견되어 악성 링크로 하이재킹됩니다.

- 그러면 피해자가 이 악성 링크에 액세스하게 됩니다. 그런 다음 Entra ID는 피해자의 시스템을 응답 URL로 리디렉션하며, URL에 인증 코드도 포함됩니다.

- 악성 서버는 인증 코드를 액세스 토큰으로 교환합니다.

- 악성 서버는 액세스 토큰과 의도한 API를 사용하여 중간 계층 서비스를 호출하고 결국 Microsoft Entra ID가 손상됩니다.

그러나 연구 팀은 공격자가 중간 계층 서비스에 토큰을 전달하지 않고도 액세스 토큰에 대한 인증 코드를 간단히 교환할 수 있다는 사실도 발견했습니다.

공격자가 Entra ID 서버를 효과적으로 손상시키기가 얼마나 쉬운지를 고려하여 Microsoft는 이 문제를 신속하게 해결하고 다음 날 이에 대한 업데이트를 발표했습니다.

그러나 레드먼드에 본사를 둔 거대 기술 기업이 처음부터 이 취약점을 전혀 보지 못했다는 사실은 매우 흥미롭습니다. 그러나 Microsoft는 취약점을 다소 무시한 역사를 가지고 있습니다.

올 여름 초, 회사는 Tenable로부터 심한 비난을 받았습니다., 또 다른 유명 사이버 보안 회사는 악의적인 단체가 Microsoft 사용자의 은행 정보에 액세스할 수 있도록 허용하는 또 다른 위험한 취약점을 해결하지 못한 죄로 기소되었습니다.

Microsoft가 어떻게든 사이버 보안 부서를 확장해야 한다는 것은 분명합니다. 당신이 그것에 대해 어떻게 생각하십니까?

![저가형 PC를위한 10 가지 최고의 바이러스 백신 소프트웨어 [2021 가이드]](/f/fd1a3fa86771a1bae6534cd34d334c16.jpg?width=300&height=460)