- 연구원들이 SharePoint 문서를 사용한 새로운 피싱 공격을 발견했습니다.

- 가짜 SharePoint 파일이 가짜 이메일에 도입되어 사용자가 계정 자격 증명을 제공하도록 유도했습니다.

- 정기적 인 피싱 공격에서주의해야 할 몇 가지 세부 사항이 있습니다. 이 기사에서 찾을 수 있습니다.

- 연구원들은 피싱 사기를 방지하기 위해 몇 가지 권장 사항을 제공합니다.

피싱 플랫폼 Cofense의 연구원들은 다음을 겨냥한 새로운 피싱 공격을 발견했습니다. 오피스 365 계정.

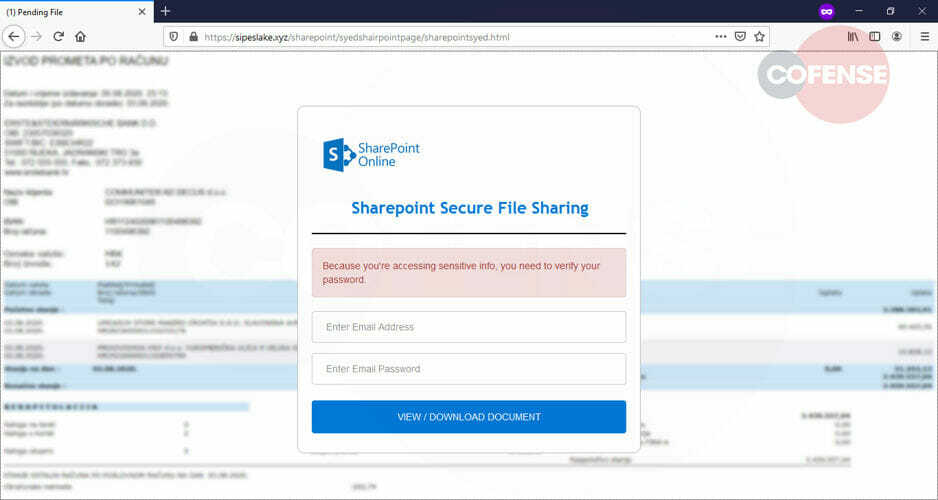

사용 된 방법은 참신하지 않습니다. 공격자가 가짜를 삽입했습니다. 공유 지점이메일로 문서화하여 긴급 검토 및 응답을 요청합니다.

이 사건의 심각성은 마이크로 소프트의 보안 계층을 우회 할 수 있었기 때문에 더 우려된다. 쇼:

이 캠페인은 Microsoft의 자체 보안 이메일 게이트웨이 (SEG)로 보호되는 환경에서 발견되었습니다. 수천 명의 개인이 여전히 재택 근무를해야하는 상황에서 해커가 거의 그림처럼 완벽한 공유 테마 이메일로 피해자를 유인 할 수있는 완벽한 기회를 만들었습니다.

피싱 공격시주의해야 할 세부 사항

비슷하다 기타 피싱 사기, 이것도 합법적 인 이메일을 통해 유포되었습니다.

첫 번째 주목할만한 세부 사항은 보낸 사람의 이메일 주소였습니다. 이름이 명확하지 않았고 Microsoft 참조 또는 조직의 직함도 없었습니다.

그런 다음 이메일에는 SharePoint를 통해 업로드 및 공유 된 것으로 보이는 팀 프로젝트 문서와 긴급한주의와 응답을 요구하는 일반 메시지가 포함되었습니다.

이러한 유형의 사기는 공격을 요청하는 동일한 범주에 속합니다. 로그인 자격 증명 변경 / 리필.

게다가 긴급 성을 요구하는 이메일은 일반적으로 의심스러운 것으로 간주되어야합니다. 특히 알 수 없거나 공개되지 않은 주소에서 온 경우 더욱 그렇습니다.

클릭하면 가짜 링크가 Microsoft의 SharePoint 로고, 흐린 배경, 문서보기를위한 로그인 요청을 표시하는 방문 페이지로 이동합니다.

물론 자격 증명을 입력하면 사용자는 관련없는 문서로 이동하고 그 후에야 사기를 알게됩니다.

전체 사기는 이메일을 통해 민감한 문서를 공유하고 액세스하는 것이 매우 위험하다는 것을 증명합니다 (Microsoft의 프로토콜을 사용하더라도). 이러한 공격으로 인해 희생자가되는 것을 방지하는 몇 가지 상식적인 방법은 다음과 같습니다.

- 피싱 및 / 또는 랜섬웨어 보호 기능이있는 바이러스 백신 설치 (대부분의 도구에 있음)

- 시스템과 모든 프로그램이 최신 상태인지 확인

- 자격 증명을 공개하거나 의심스러운 이메일 또는 문서를 열 때 예방 조치를 취하십시오.

- 잠재적 인 사기꾼의 주소 차단

이 기사에서 피싱 사기와이를 방지하는 방법에 대한 유용한 세부 정보를 제공하기를 바랍니다. 아래 섹션에 의견을 남겨주세요.