- Office 365 사용자는 다시 피싱 캠페인에서 악의적인 제3자의 표적이 됩니다.

- Microsoft는 2021년 9월부터 진행되고 있는 그러한 캠페인 중 하나를 발견했습니다.

- 이번에는 사이버 공격자가 다단계 인증 기능을 사용하고 있습니다.

우리는 한동안 맬웨어와 사이버 공격에 대한 주제를 다루지 않았으므로 다시 말을 타고 호루라기를 불겠습니다.

아직 인지하지 못했을 수도 있지만 Microsoft의 최고 보안 연구원 및 엔지니어는 실제로 걸려 넘어졌습니다. 2021년 9월 이후 10,000개 이상의 조직을 대상으로 한 대규모 피싱 공격에 대해

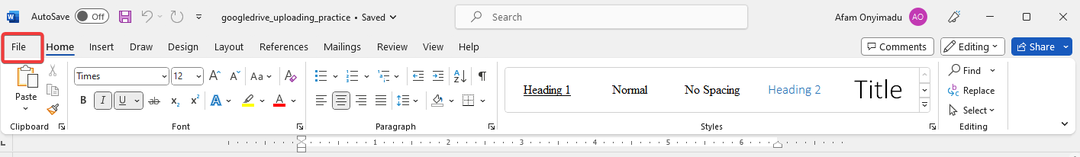

우리는 비슷한 것에 대해 이야기했습니다. Office 365를 대상으로 하는 피싱 캠페인 작년 말에도 공격자가 가만있지 않을 것이라는 신호입니다.

예, 그것은 많은 대상이며 우리는 이 문제에 대해 자세히 설명하고 Office를 사용할 때 무엇을 주의해야 하는지 정확히 알려 드리겠습니다.

Microsoft 전문가들이 새로운 피싱 캠페인의 은폐를 풀다

이 계획에 연루된 사이버 범죄자들은 AiTM(Adversary-in-the-Middle) 피싱 사이트를 사용하여 암호 및 관련 세션 데이터를 도용했습니다.

그 결과 악의적인 제3자가 다단계 인증 보호를 우회할 수 있었습니다. 다른 사용자에 대한 비즈니스 이메일 손상 캠페인을 사용하여 사용자 이메일 받은 편지함에 액세스하고 후속 공격을 실행합니다. 목표.

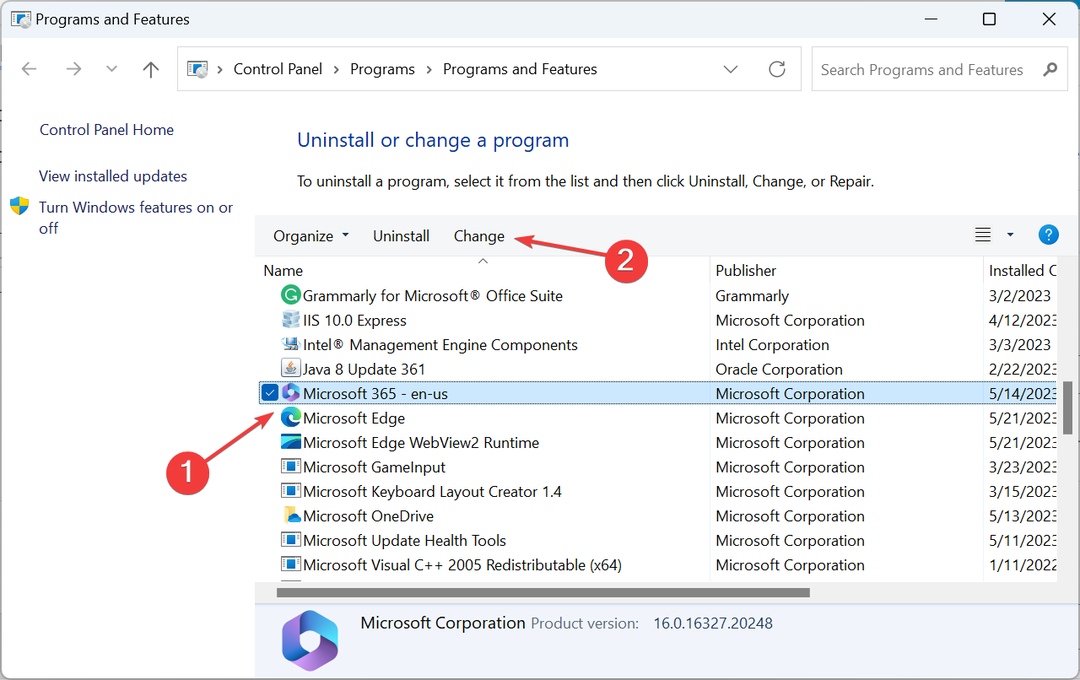

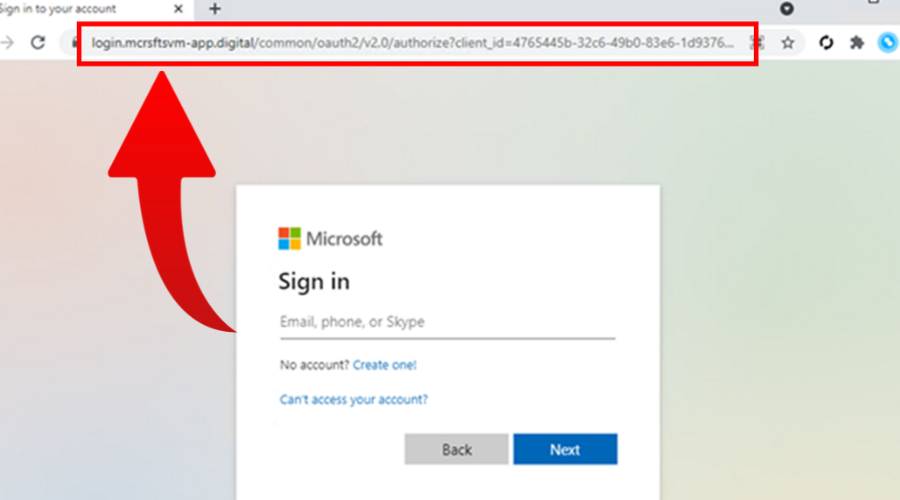

위에서 언급한 주요 사이버 공격은 Office 365 사용자를 대상으로 프록시를 사용하여 Office 온라인 인증 페이지를 스푸핑했습니다.

해커는 조직의 여러 수신자에게 전송된 HTML 파일이 첨부된 이메일을 사용하여 수신자에게 음성 메시지가 있음을 알렸습니다.

거기에서 포함된 첨부 파일을 보기 위해 클릭하면 사용자의 기본 브라우저에서 HTML 파일이 열리고 특정 사용자에게 음성 메시지가 다운로드되고 있음을 알립니다.

피해자가 실제로 맬웨어가 래치될 수 있는 리디렉터 사이트로 리디렉션되었기 때문에 사실과 다른 점은 없습니다.

이 피싱 사이트는 웹 주소를 제외하고 마이크로소프트의 인증 사이트와 똑같았다.

다음 단계는 피해자가 자격 증명을 성공적으로 입력하고 두 번째 확인 단계를 완료하면 기본 Office 웹 사이트로 리디렉션되는 것입니다.

이 작업이 완료되면 공격자는 이미 데이터를 가로채고 세션 쿠키를 포함하여 필요한 모든 정보를 가로채게 됩니다.

그 후 악의적인 제3자가 신원 도용, 결제 사기 등과 같은 비참한 선택을 할 수 있다는 것은 말할 필요도 없습니다.

Microsoft 전문가들은 공격자가 금융 관련 이메일 및 첨부 파일을 찾기 위해 액세스 권한을 사용했다고 말합니다. 피싱 공격의 흔적을 제거하기 위해 사용자에게 보낸 원래 피싱 이메일은 삭제되었습니다.

사이버 범죄자에게 Microsoft 계정 세부 정보를 제공하면 연락처 정보, 일정, 전자 메일 통신 등과 같은 중요한 데이터에 무단으로 액세스할 수 있습니다.

이러한 공격으로부터 보호를 유지하는 가장 좋은 방법은 이메일의 출처를 항상 다시 확인하고 인터넷에서 임의의 항목을 클릭하지 않으며 그늘진 출처에서 다운로드하지 않는 것입니다.

이 간단한 예방 조치로 데이터, 조직, 힘들게 번 자금 또는 모두를 한 번에 저장할 수 있으므로 기억하십시오.

마이크로소프트를 사칭하는 공격자들로부터 그런 은밀한 이메일을 받은 적이 있습니까? 아래 의견 섹션에서 경험을 공유하십시오.