- 당신이 안전하다고 생각했고 더 이상 사이버 위협을 고려할 필요가 없습니까?

- 당신이 크라켄을 만나려고 할 때 사실과 다른 것은 없습니다.

- 이 위험한 봇넷은 이제 쉽게 b모든 Windows Defender 검사를 통과합니다.

- 그것은 할 수 있습니다 페이로드 다운로드 및 실행, 셸 명령 실행, 스크린샷 찍기.

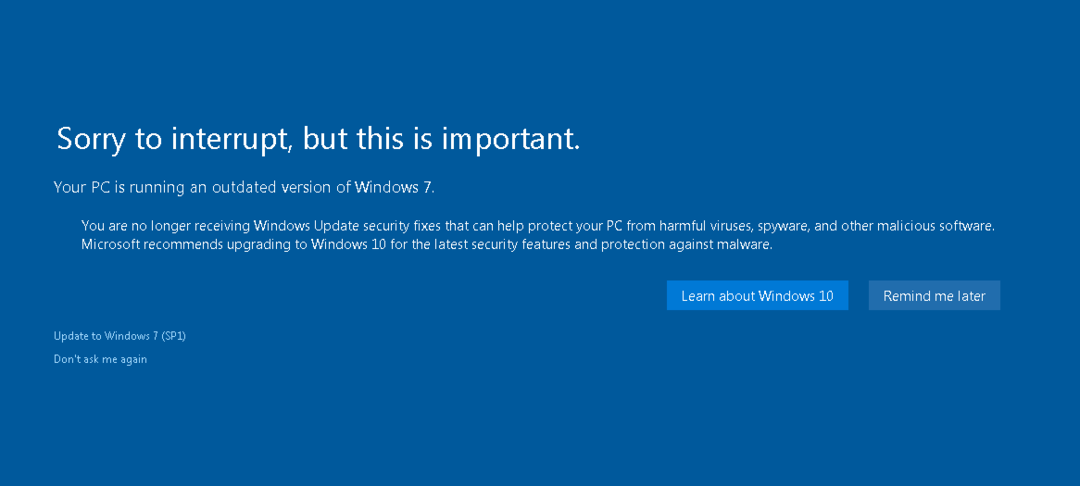

대부분의 사람들이 이미 알고 있듯이 Redmond에 기반을 둔 기술 회사는 최근 Window Defender 제외 권한 목록에 대한 중요한 업데이트를 수행했습니다.

이제 Microsoft에서 구현한 변경 사항으로 인해 관리자 권한이 없으면 제외된 폴더 및 파일을 더 이상 볼 수 없습니다.

상상할 수 있듯이 사이버 범죄자는 종종 이 정보를 사용하여 Defender 검사를 우회하기 위해 제외된 디렉터리 내부에 악성 페이로드를 전달하기 때문에 이는 중요한 변화입니다.

그러나 그렇다 하더라도 안전은 상대적인 용어이며 우리가 안전하다고 생각할 때마다 항상 우리의 보안을 침해할 준비가 된 교활한 제3자가 있을 것입니다.

새로운 Kraken 봇넷을 조심하십시오

Microsoft의 모든 안전 조치에도 불구하고 최근에 발견된 Kraken이라는 새로운 봇넷은 제로폭스, 여전히 PC를 감염시킵니다.

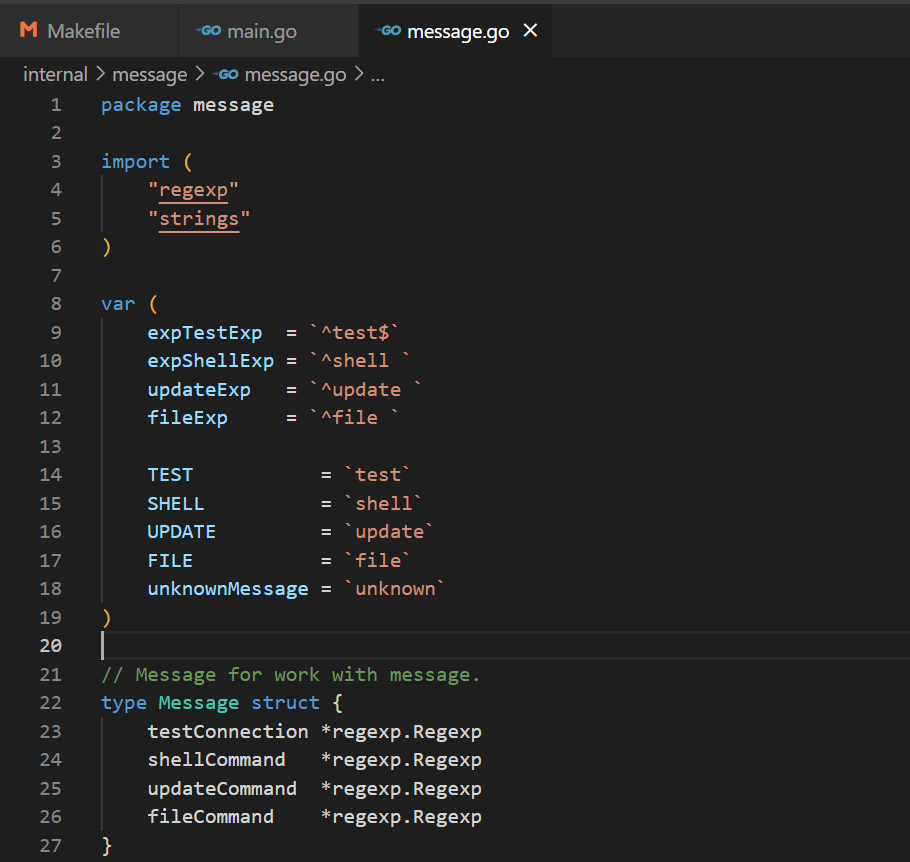

Kraken은 Windows Defender 검사를 우회하는 비교적 간단하고 효과적인 방법인 페이로드를 전달하기 위해 제외된 위치를 찾는 대신 스스로를 제외로 추가합니다.

팀은 2021년 10월에 이 위험한 봇넷을 우연히 발견했습니다. 당시 아무도 그 존재나 해를 끼칠 수 있다는 사실을 알지 못했습니다.

아직 활발히 개발 중이지만 Kraken은 이미 보조 페이로드를 다운로드 및 실행하고 셸 명령을 실행하고 피해자 시스템의 스크린샷을 찍는 기능을 갖추고 있습니다.

현재 확산을 위해 SmokeLoade를 사용하고 있으며 새로운 명령 및 제어 서버가 배포될 때마다 빠르게 수백 개의 봇을 확보하고 있습니다.

발견한 보안 팀은 Kraken이 최근에 발견된 것과 유사한 주로 스틸러 멀웨어라고 언급했습니다. Windows 11 유사 웹 사이트.

Kraken의 기능에는 최근 가짜 KMSPico Windows 액티베이터 맬웨어를 연상시키는 사용자의 암호화폐 지갑과 관련된 정보를 훔치는 기능이 포함됩니다.

봇넷의 기능 세트는 이러한 소프트웨어에 대해 단순합니다. 이전 빌드에는 없지만 봇은 감염된 호스트에 대한 정보를 수집하고 등록하는 동안 명령 및 제어(C2) 서버로 다시 보낼 수 있습니다.

수집된 정보는 빌드마다 다르지만 ZeroFox는 다음이 수집되는 것을 관찰했습니다.

- 호스트 이름

- 사용자 이름

- 빌드 ID(TEST_BUILD_ + 첫 번째 실행의 타임스탬프)

- CPU 세부 정보

- GPU 세부정보

- 운영 체제 및 버전

이 악성 봇넷과 공격으로부터 자신을 더 잘 보호할 수 있는 방법에 대해 자세히 알아보려면 전체 ZeroFox 진단을 읽으십시오.

또한 모든 종류의 상위에 있어야 합니다. 팀을 통해 올 수 있는 공격. 항상 해커보다 한 발 앞서는 것이 좋습니다.

그러한 사이버 공격의 피해자가 된 적이 있습니까? 아래 의견 섹션에서 경험을 공유하십시오.