Microsoft는 성공한 공격자에게 상승된 권한을 부여하는 Windows 10의 제로 데이 취약점을 아직 완전히 수정하지 않았습니다. 하지만, 0패치 문제 해결을 목표로 하는 비공식 마이크로패치를 개발했습니다.

이 버그는 기술 거인이 별칭으로 알려져 있습니다. CVE-2021-34484. Microsoft는 이미 올해 초 8월 패치 화요일에 수정 사항을 발표했습니다. 회사에 따르면 결함은 임의의 디렉토리 삭제 문제입니다.

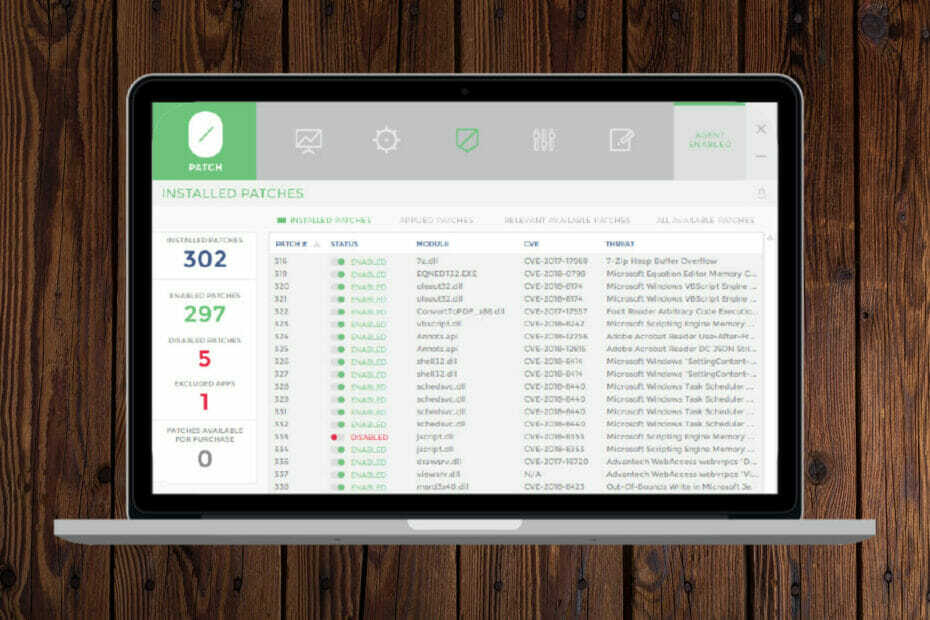

0패치는 이 Windows 취약점을 수정합니다.

Redmond 관계자는 위협 행위자가 시스템을 악용하려면 로컬 액세스 권한이 있어야 하기 때문에 이를 낮은 우선 순위로 간주했습니다. 그럼에도 불구하고 해당 액세스 권한이 있는 공격자는 폴더만 삭제할 수 있습니다.

그러나 보안 연구원 Abdelhamid Naceri는 나중에 이 결함이 권한 상승의 관문이 될 수도 있음을 발견했습니다.

이렇게 하면 실제로 위협 행위자가 시스템 리소스, 서버 및 네트워크의 다른 부분에 액세스할 수 있지만 체인을 시작하려면 여전히 로컬 액세스가 필요합니다.

그는 또한 공격자가 우회할 수 있기 때문에 Microsoft의 수정 사항이 실제로 작동하지 않는다는 것을 발견했으며 0Patch는 블로그 게시물 중 하나에서 이를 확인했습니다.

취약점은 User Profile Service, 특히 생성을 담당하는 코드에 있습니다. 사용자의 원래 프로필 폴더가 일부 손상되거나 잠긴 경우 임시 사용자 프로필 폴더 이유.

Abdelhamid는 사용자의 원래 프로필 폴더에서 임시 폴더로 폴더와 파일을 복사하는 프로세스(로컬 시스템으로 실행)가 심볼릭 링크로 공격받을 수 있음을 발견했습니다.

이렇게 하면 악의적인 제3자가 시스템 위치에 공격자가 쓸 수 있는 폴더를 만들어 이후에 시작된 시스템 프로세스가 공격자의 DLL을 로드하고 실행할 수 있습니다.

0Patch는 Microsoft의 트랙을 덮고 취약점을 종료하기 위해 자체 마이크로패치를 작성했습니다. 회사는 패치가 20H2, 2004,1909 및 Windows Server 2019를 포함하여 영향을 받는 모든 Windows 버전을 보호한다고 말합니다.

Redmond 기술 거물은 공식 패치를 언제 출시할지 밝히지 않았으며, 로컬 액세스로 인해 여전히 우선 순위가 낮은 문제로 간주하고 있습니다.

이것은 그럴듯한 ETA가 12월 패치 화요일 소프트웨어 롤아웃이 될 수 있음을 의미합니다.

전체 상황에 대해 어떻게 생각하십니까? 아래 의견 섹션에서 의견을 공유하십시오.

![6 개의 최고의 가상 서라운드 사운드 소프트웨어 [2021 가이드]](/f/f5ed5b4cc940eaccb0ac41049c4de049.jpg?width=300&height=460)

![위치가이 PC에 있으면 데스크톱을 사용할 수 없습니다. [100 % 고정]](/f/fa96b4dfb16923a9bfc450ef9fc42bec.jpg?width=300&height=460)