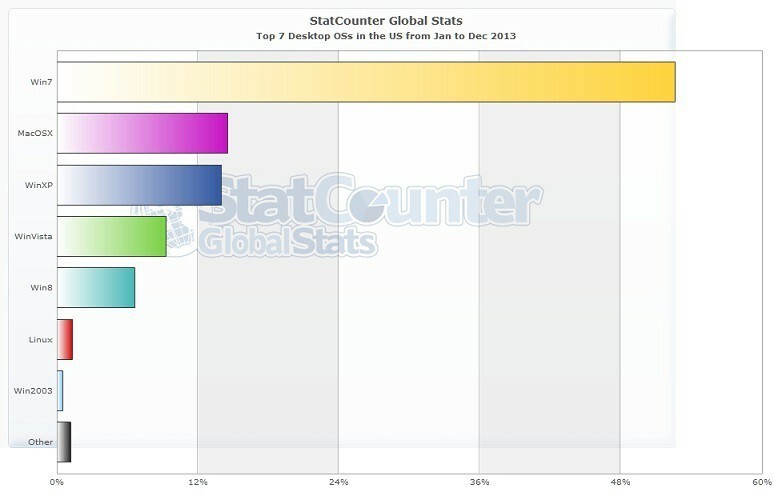

마이크로 소프트 공격자들이 작년 7 월과 8 월을 표적으로 삼은 이전 버전의 인터넷 정보 서비스 웹 서버에서 제로 데이 취약점을 수정하지 못할 수도 있습니다. 이 익스플로잇을 통해 공격자는 사용자 권한이 애플리케이션을 실행하는 동안 IIS 6.0을 실행하는 Windows 서버에서 악성 코드를 실행할 수 있습니다. IIS 6.0의 취약점에 대한 개념 증명 익스플로잇은 이제 GitHub에서 볼 수 있으며 IIS 6.0은 더 이상 지원되지 않지만 오늘날에도 널리 사용되고 있습니다. 이 버전의 IIS에 대한 지원은 상위 제품인 Windows Server 2003에 대한 지원과 함께 작년 7 월에 중단되었습니다.

이 뉴스는 웹 서버 설문 조사에 따르면 IIS 6.0이 여전히 수백만 개의 공개 웹 사이트에서 사용되고 있음을 보여 주면서 보안 전문가들 사이에서 우려를 불러 일으 킵니다. 또한 많은 기업이 여전히 웹 애플리케이션을 실행할 수 있습니다. 윈도우 서버 2003 조직 내부의 IIS 6.0. 따라서 공격자는 회사 네트워크에 액세스 할 수있는 경우이 결함을 사용하여 측면 이동을 수행 할 수 있습니다.

GitHub에 게시되기 전에는 최근까지 소수의 공격자 만이 취약점을 알고있었습니다. 이제 많은 공격자가 패치되지 않은 결함에 액세스 할 수 있다는 증거가 있습니다. 보안 공급 업체 Trend Micro는 취약점에 대해 다음과 같은 설명을 제공합니다.

원격 공격자는 PROPFIND 메서드를 사용하여 제작 된 요청을 통해 IIS WebDAV 구성 요소의이 취약점을 악용 할 수 있습니다. 악용에 성공하면 애플리케이션을 실행하는 사용자의 컨텍스트에서 서비스 거부 조건 또는 임의 코드 실행이 발생할 수 있습니다. 이 결함을 발견 한 연구원에 따르면이 취약점은 2016 년 7 월 또는 8 월에 야생에서 악용되었습니다. 3 월 27 일 공개됐다. 다른 위협 행위자들은 이제 원래의 개념 증명 (PoC) 코드를 기반으로 악성 코드를 생성하는 단계에 있습니다.

Trend Micro는 WebDAV (Web Distributed Authoring and Versioning)가 사용자가 서버에서 문서를 생성, 변경 및 이동할 수있는 표준 Hypertext Transfer Protocol의 확장이라고 언급했습니다. 확장은 PROPFIND와 같은 여러 요청 메소드에 대한 지원을 제공합니다. 회사는 IIS 6.0 설치에서 WebDAV 서비스를 비활성화하여 문제를 완화 할 것을 권장합니다.