- 장치가 REvil 랜섬웨어에 감염된 경우 안전 모드로 자동 로그인하면 재부팅시 보장됩니다.

- 악성 코드에 최신 변경 사항이 구현되었으므로 사용자의 조치가 필요하지 않습니다.

- 이러한 유형의 랜섬웨어 공격에 대한 최상의 보호는 안정적인 바이러스 백신입니다.

- 보고서에 따르면 대부분의 바이러스 백신 도구는 수정 후에도 REvil 랜섬웨어 공격을 탐지 할 수 있습니다.

최근 보안 연구에 따르면 REvil / Sodinokibi 랜섬웨어 피해자의 운영 체제에 대한 액세스를 보장하기 위해 공격 전술을 개선했습니다.

적용된 변경 사항은 사용자의 시스템 로그인 암호를 수정하고 맬웨어가 파일을 암호화 할 수 있도록 시스템을 강제로 재부팅합니다. 이전 및 최신 Windows 운영 체제 모두 영향을받을 수 있습니다.

의 결과는 연구원 R3MRUN에 의해 그의 트위터 계정.

REvil 랜섬웨어는 어떻게 안전 모드 로그인을 강제합니까?

변경하기 전에 랜섬웨어는 -smode 명령 줄 인수를 사용하여 장치를 안전 모드하지만 사용자가 해당 환경에 수동으로 액세스해야했습니다.

이것은 안전 모드가 안전해야한다는 점을 감안할 때 교활하고 새로운 사이버 공격 방법이며 시스템 손상시 멀웨어 치료를위한 안전한 환경으로도 권장됩니다.

더구나 안전 모드에서는 프로세스가 보안 소프트웨어 또는 서버.

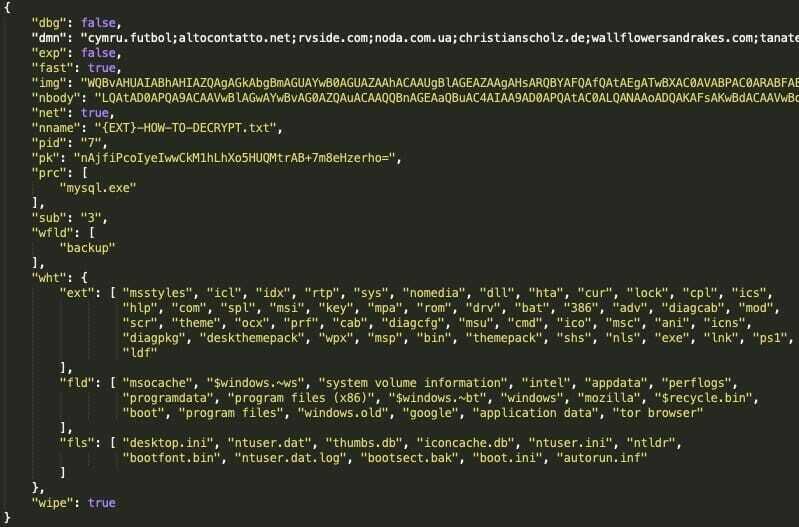

의혹을 피하기 위해 랜섬웨어 코드가 편리하게 수정되었습니다. 이제 -smode 인수를 사용하여 랜섬웨어는 사용자의 암호를 다음과 같이 변경합니다. DTrump4ever, 메시지가 표시됩니다.

결과적으로 악성 파일이 일부 레지스트리 항목을 수정하고 Windows가 새 자격 증명으로 자동 재부팅됩니다.

사용 된 코드는 다음과 같습니다.

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon

AutoAdminLogon = 1

DefaultUserName = [계정 _ 이름]

DefaultPassword = DTrump4ever

연구원은 또한 공격의 수정 된 샘플이 있거나없는 두 개의 VirusTotal 소스를 지적했습니다. 이러한 시도로부터 시스템을 보호하는 가장 확실한 방법은 신뢰할 수있는 바이러스 백신입니다.

⇒ ESET Internet Security 받기

ESET은 REvil 랜섬웨어 (수정 여부에 관계없이)를 발견하기 위해 테스트 된 70 개의 보안 도구 중 하나였습니다. 59 개의 솔루션이이를 감지했습니다.

따라서 신뢰할 수있는 바이러스 백신을 설치하고 시스템에 대한 실시간 보호를 활성화하십시오. 항상 그렇듯이 의심스러운 온라인 웹 사이트 나 출처를 피하는 것이 좋습니다.

![Windows 10에서 볼륨 섀도 복사본을 안전하게 유지 [랜섬웨어]](/f/93b7a85c245e7e6820d50430b2ca2174.jpg?width=300&height=460)