Proofpoint 전문가 폭로 새로운 악성 코드 캠페인 LinkedIn. 비슷한 캠페인이 오랫동안 발견되었습니다. 이러한 악성 코드 캠페인은 가짜 LinkedIn 계정을 통해 개인을 표적으로 삼고 있습니다.

LinkedIn은 여러 회사 및 비즈니스에서 사용됩니다. 직원 유치 또는 방대한 전문 네트워크를 만들 수 있습니다. 다른 회사는 직업 기회를 제공하므로 구직자는 이력서를 남겨 저 밖에.

영리한 사이버 범죄자들은 활동적이며 항상 준비되어 있습니다. 민감한 정보 수집. LinkedIn은 전문 네트워크에 최적화 된 조건을 제공하지만 사이버 범죄에 더 취약합니다. 따라서 사용자는 개인 정보를 업로드 할 때주의해야합니다.

인터넷 서핑을하는 동안 보안을 유지하려면 네트워크를 보호하기위한 완전한 전용 도구가 필요합니다. 지금 Cyberghost VPN 설치 자신을 보호하십시오. 검색하는 동안 PC를 공격으로부터 보호하고 IP 주소를 마스킹하며 원치 않는 모든 액세스를 차단합니다.

운영 방식

해커는 다운로드 가능한 많은 알을 남기기 위해 맬웨어 배포에 서로 다른 벡터를 사용합니다. 해커는 다른 회사의 채용 기회와 게시물을 검토 할 수 있습니다.

여러 회사의 LinkedIn 프로필을 검토 한 후 회사의 네트워크, 파트너 및 운영 체제에 대한 아이디어를 얻을 수 있습니다. 이러한 방식으로 다양한 산업 및 소매 업체를 대상으로 할 수 있습니다.

그들은 다른 회사의 LinkedIn 연결을 훔친 다음 해당 회사에서 평판이 좋은 다른 직위에 일자리를 제공 할 수 있습니다. ProofPoint 연구원은 다음과 같이 말합니다.

URL은 캠페인의 정당성을 높이기 위해 훔친 브랜딩을 사용하여 실제 인재 및 직원 관리 회사를 스푸핑하는 랜딩 페이지로 연결됩니다.

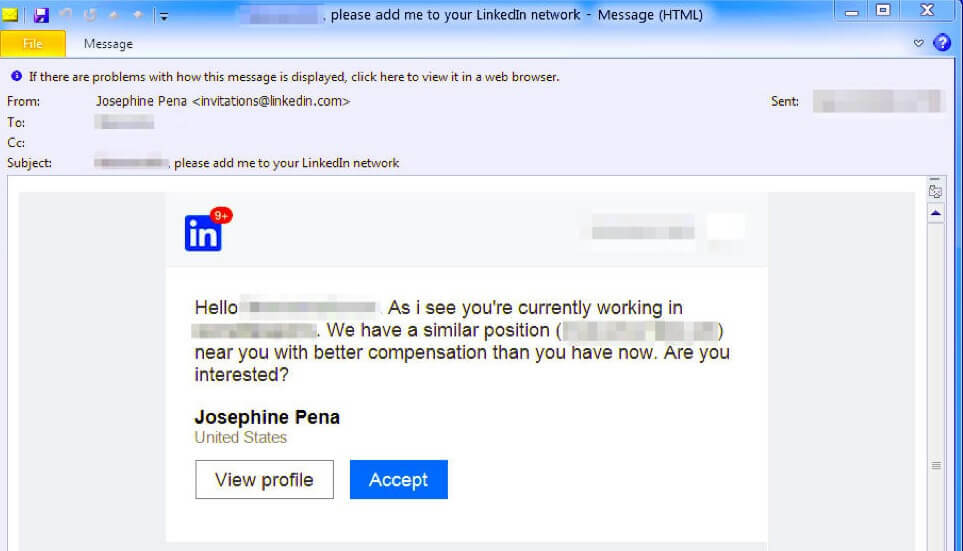

그들은 또한 Facebook 및 Twitter와 같은 가짜 계정을 만든 다음 무해한 이메일 보내기 사용자에게. 간단한 대화를 시작으로 직업에 대한 정보를 제공하여 사용자의 관심을 구합니다.

그들은 랜딩 페이지에 연결된 다른 URL을 보냅니다. 랜딩 페이지에는 다음과 같은 다양한 유형의 파일이 있습니다. PDF, Microsoft Word 문서 또는 기타 그러한 문서.

Taurus Builder로 만든 이러한 문서는 유해한 매크로와 함께 자동으로 다운로드를 시작합니다. 사용자가 매크로를 열면 More-eggs가 다운로드됩니다. ProofPoint 연구원은 다음과 같이 추가했습니다.

이 행위자는 LinkedIn 스크래핑, 수신자와의 다중 벡터 및 다단계 접촉, 개인화 된 미끼 및 More egg 다운로더를 배포하기위한 다양한 공격 기술은 위협에 전송 된 시스템 프로필을 기반으로 선택한 악성 코드를 배포 할 수 있습니다. 배우.

다운로드 가능한 계란이 더로드되면 계정을 보호 할 수 없습니다. 개인 정보를 보호하는 한 가지 방법은 강력하고 고유 한 비밀번호 사용.

다른 방법은 어떤 회사에서든 메시지 나 이메일을받은 경우 열거 나 URL을 클릭하지 않는 것입니다. LinkedIn은 사이버 범죄자의 공격에 더 민감하므로 LinkedIn에서 계정을 만들 때주의해야합니다.

확인해야하는 관련 가이드 :

- Microsoft는 수백만 개의 MS Office 암호 노출을 인정합니다.

- 2019 년에 설치할 최고의 Windows 10 바이러스 백신 솔루션 [비공개 목록]

- 새로운 Internet Explorer 제로 데이 익스플로잇은 맬웨어를 PC에 몰래 넣습니다.