Microsoft는 최근 맬웨어 방지 엔진의 심각한 보안 취약성을 알리는 보안 권고 4022344를 게시했습니다.

Microsoft 맬웨어 방지 엔진

이 도구는 다음과 같은 다양한 Microsoft 제품에서 사용됩니다. Windows Defender 과 Microsoft 보안 기초 소비자 PC에서. 또한 Microsoft Endpoint Protection, Microsoft Forefront, Microsoft System Center Endpoint Protection 또는 비즈니스 측면의 Windows Intune Endpoint Protection에서도 사용됩니다.

이러한 모든 제품에 영향을 준 취약점은 다음을 허용 할 수 있습니다. 원격 코드 실행 Microsoft 맬웨어 방지 엔진을 실행하는 프로그램이 제작 된 파일을 검색 한 경우

Windows Defender 취약점 수정

Google Project Zero의 Tavis Ormandy와 Natalie Silvanovich는 5 월 6 일 "최근 메모리에서 최악의 Windows 원격 코드 실행"을 발견했습니다.일, 2017. 연구원들은 마이크로 소프트에게이 취약점에 대해 말했고 회사가이를 고칠 수있는 90 일을주기 위해 정보를 공개적으로 숨겼습니다.

Microsoft는 신속하게 패치를 만들고 새 버전을 Windows Defender 사용자에게 더 많은 것을 제공합니다.

영향을받는 제품이 장치에서 실행중인 Windows 고객은 업데이트되었는지 확인해야합니다.

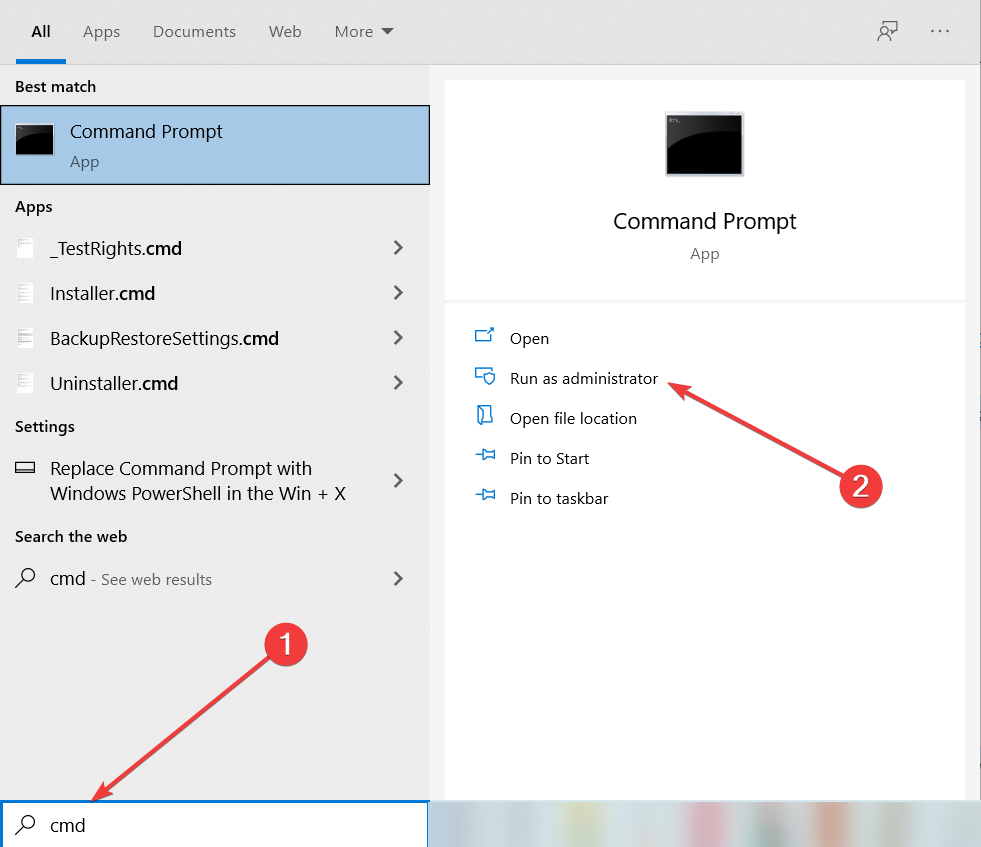

Windows 10에서 프로그램 업데이트

- Windows 키를 누르고 Windows Defender를 입력 한 다음 Enter 키를 눌러 프로그램을로드합니다.

- Windows 10 Creators Update를 실행하면 새로운 Windows Defender 보안 센터가 제공됩니다.

- 톱니 바퀴 아이콘을 클릭합니다.

- 다음 페이지에서 정보를 선택하십시오.

- 엔진 버전이 1.1.13704.0 이상인지 확인하세요.

Windows Defender 업데이트는 Windows Update를 통해 제공됩니다. Microsoft 맬웨어 방지 제품을 수동으로 업데이트하는 방법에 대한 자세한 내용은 Microsoft 웹 사이트의 맬웨어 방지 센터에서 확인할 수 있습니다.

Project Zero 웹 사이트의 Google 취약성 보고서

여기있어:

MsMpEng의 취약점은 서비스의 권한, 접근성 및 편재성으로 인해 Windows에서 가장 심각한 취약점 중 하나입니다.

스캔 및 분석을 담당하는 MsMpEng의 핵심 구성 요소를 mpengine이라고합니다. Mpengine은 수십 가지 난해한 아카이브 형식에 대한 핸들러로 구성된 방대하고 복잡한 공격 표면입니다. 다양한 아키텍처 및 언어를위한 실행 가능한 패커 및 암호화 프로그램, 전체 시스템 에뮬레이터 및 인터프리터, 곧. 이 코드는 모두 원격 공격자가 액세스 할 수 있습니다.

NScript는 JavaScript처럼 보이는 파일 시스템 또는 네트워크 활동을 평가하는 mpengine의 구성 요소입니다. 명확하게 말하면, 이것은 모든 최신 Windows 시스템에서 기본적으로 신뢰할 수없는 코드를 평가하는 데 사용되는 샌드 박스 처리되지 않고 권한이 높은 JavaScript 인터프리터입니다. 이것은 들리는 것처럼 놀랍습니다.

확인해야 할 관련 이야기 :

- Microsoft는 Windows 10 Redstone 3에서 불쾌한 Windows Defender 버그 수정

- 이제 Microsoft Edge에서 Windows Defender Application Guard를 사용할 수 있습니다.

- 트레이 아이콘을 두 번 클릭하면 Windows Defender가 실행되지 않음 [FIX]