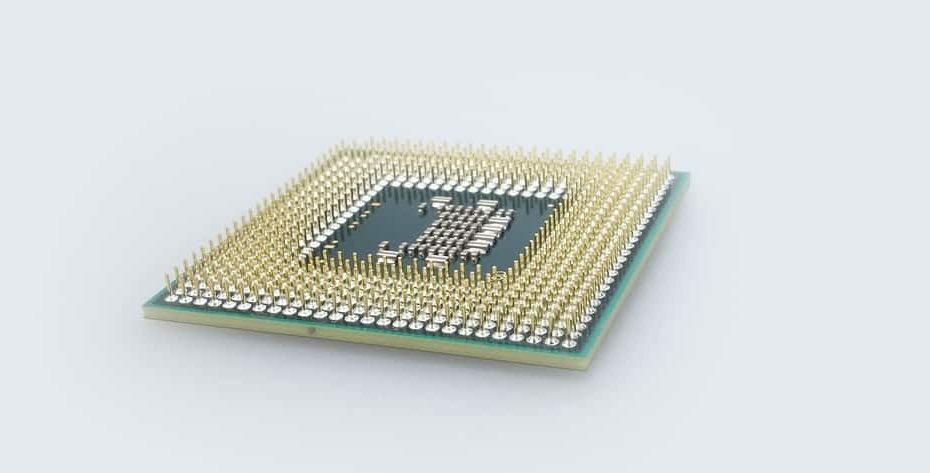

Google의 Project Zero는 최근 Intel, AMD 및 ARM CPU가 브라우저에서 실행되는 JavaScript 악성 코드에 취약하여 공격자가 컴퓨터 메모리에 액세스 할 수 있음을 밝혔습니다.

Microsoft는이 소식에 신속하게 대응했습니다. 일련의 패치 배포 특히 이러한 보안 취약성을 수정하기위한 목적으로 Windows 7 및 Windows 10 모두에 적용되었습니다.

Redmond 거대 기업은 Edge와 Internet Explorer가 이러한 위협에 대한 완벽한 증거가되도록 추가 조치를 취했습니다.

Edge 및 IE 블록 멜트 다운 및 스펙터 버그

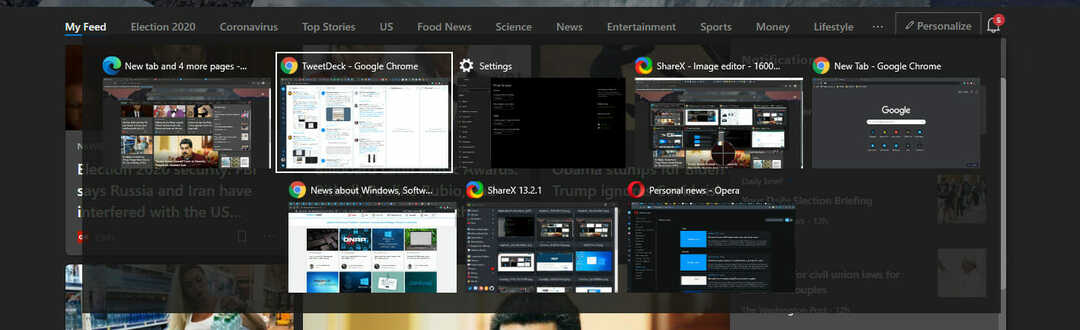

보다 구체적으로, Microsoft는 지원되는 Edge 및 인터넷 버전의 동작을 변경했습니다. 공격자가 부 채널을 통해 성공적으로 메모리를 읽는 능력을 차단하기위한 Explorer 11 브라우저 공격.

Microsoft가 취한 첫 번째 단계는 SharedArrayBuffer에 대한 지원을 제거하고 performance.now 웹 API의 해상도를 줄이는 것이 었습니다.

회사는 이러한 두 가지 변경 사항으로 인해 공격자가 브라우저 프로세스에서 CPU 캐시의 내용을 방해하기가 더 어렵다는 것을 확인했습니다.

처음에는 Microsoft Edge (원래 Windows 10 Fall Creators Update에서 도입 됨)에서 SharedArrayBuffer에 대한 지원을 제거하고 Microsoft Edge 및 Internet Explorer의 performance.now () 해상도는 5 마이크로 초에서 20 마이크로 초까지이며 최대 추가 20 개의 가변 지터가 있습니다. 마이크로 초.

Microsoft는 최근 CPU 취약성의 영향을 계속 평가하기 때문에 향후 몇 달 동안 더 많은 변경 사항을 적용 할 것입니다.

성공적인 공격의 일부로 사용할 수 없다고 확신되면 향후 릴리스를 위해 SharedArrayBuffer를 재평가 할 것입니다.

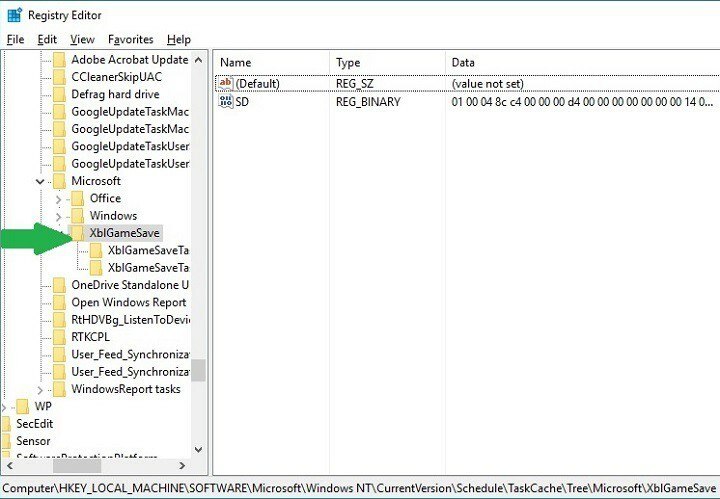

이 최근의 CPU 취약점 공개는 정기적으로 컴퓨터 업데이트. 따라서 컴퓨터에 최신 Windows 업데이트를 아직 설치하지 않은 경우 설정> 업데이트 및 보안으로 이동하여 '업데이트 확인'버튼을 클릭하고 사용 가능한 업데이트를 설치합니다.

확인해야 할 관련 이야기 :

- Redstone 4, Windows 10 로컬 계정에 대한 보안 질문 추가

- 2018 년 평가판이 포함 된 7 가지 최고의 보안 바이러스 백신

- 2018 년 비즈니스에 사용할 5 가지 최고의 네트워크 보안 바이러스 백신