საშიში დაუცველობა აღმოაჩინა SecureWorks-მა, ამ წლის დასაწყისში.

- თავდამსხმელი უბრალოდ გაიტაცებს მიტოვებულ URL-ს და გამოიყენებს მას ამაღლებული პრივილეგიების მოსაპოვებლად.

- დაუცველობა აღმოაჩინა კიბერუსაფრთხოების ფირმა SecureWorks-მა.

- მაიკროსოფტმა დაუყოვნებლივ მიმართა მას, თუმცა, ის ბევრს საუბრობს კიბერუსაფრთხოების დონეზე.

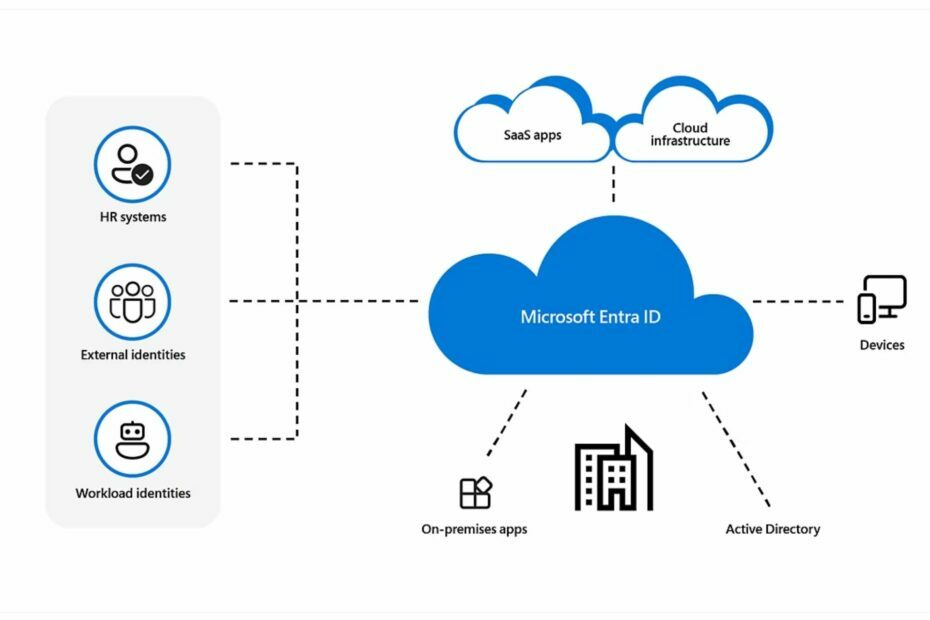

ამ წლის დასაწყისში, Microsoft Entra ID (რომელიც იმ დროისთვის ცნობილი იყო როგორც Azure Active Directory) შეიძლებოდა ადვილად გატეხილი და კომპრომეტირებული ყოფილიყო ჰაკერების მიერ მიტოვებული საპასუხო URL-ების გამოყენებით. SecureWorks-ის მკვლევართა ჯგუფმა აღმოაჩინა ეს დაუცველობა და შეატყობინა Microsoft-ს.

რედმონდზე დაფუძნებულმა ტექნიკურმა გიგანტმა სწრაფად მოაგვარა დაუცველობა და პირველადი განცხადებიდან 24 საათის განმავლობაში მან წაშალა მიტოვებული პასუხის URL Microsoft Entra ID-ში.

ახლა, ამ აღმოჩენიდან თითქმის 6 თვის შემდეგ, გუნდი მის უკან, აღმოჩენილია ბლოგ პოსტში, პროცესი, რომელიც იმალება მიტოვებული საპასუხო URL-ების ინფიცირებისა და მათი გამოყენება Microsoft Entra ID-ის ცეცხლში დასაყენებლად, რაც არსებითად არღვევს მას.

მიტოვებული URL-ის გამოყენებით, თავდამსხმელს შეუძლია ადვილად მოიპოვოს ორგანიზაციის ამაღლებული პრივილეგიები Microsoft Entra ID-ის გამოყენებით. ზედმეტია იმის თქმა, რომ დაუცველობა დიდ რისკს წარმოადგენდა და მაიკროსოფტმა აშკარად არ იცოდა ამის შესახებ.

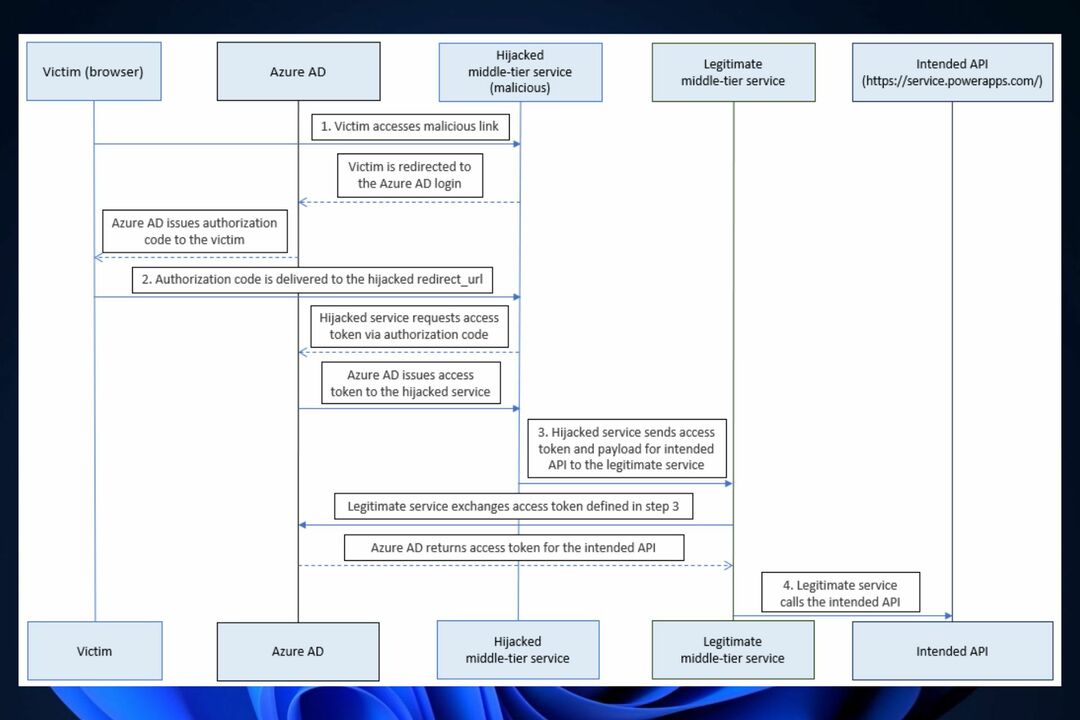

თავდამსხმელს შეუძლია გამოიყენოს ეს მიტოვებული URL, რათა გადამისამართოს ავტორიზაციის კოდები საკუთარ თავზე, გაცვალოს უკანონოდ მიღებული ავტორიზაციის კოდები წვდომის ნიშნებით. ამის შემდეგ, საფრთხის შემსრულებელს შეეძლო Power Platform API-ის დარეკვა საშუალო დონის სერვისის მეშვეობით და მიიღოს ამაღლებული პრივილეგიები.

SecureWorks

ასე ისარგებლებს თავდამსხმელი Microsoft Entra ID დაუცველობით

- მიტოვებული პასუხის URL აღმოაჩენს თავდამსხმელს და გაიტაცებს მავნე ბმულით.

- ამ მავნე ბმულზე წვდომა იქნება მსხვერპლის მიერ. Entra ID შემდეგ გადამისამართებს მსხვერპლის სისტემას პასუხის URL-ზე, რომელიც ასევე შეიცავს ავტორიზაციის კოდს URL-ში.

- მავნე სერვერი ცვლის ავტორიზაციის კოდს წვდომის ნიშნისთვის.

- მავნე სერვერი უწოდებს საშუალო დონის სერვისს წვდომის ნიშნის და განკუთვნილი API-ის გამოყენებით და Microsoft Entra ID საბოლოოდ დაზიანდება.

თუმცა, კვლევის მიღმა ჯგუფმა ასევე აღმოაჩინა, რომ თავდამსხმელს უბრალოდ შეეძლო ავტორიზაციის კოდების გაცვლა წვდომის ტოკენებზე ტოკენების საშუალო დონის სერვისზე გადაცემის გარეშე.

იმის გათვალისწინებით, თუ რამდენად ადვილი იქნებოდა თავდამსხმელი Entra ID სერვერების ეფექტურად დათმობაზე, მაიკროსოფტმა სწრაფად მოაგვარა ეს საკითხი და გამოუშვა მისი განახლება მომდევნო დღეს.

მაგრამ საკმაოდ საინტერესოა იმის დანახვა, თუ როგორ არასოდეს დაინახა ეს დაუცველობა რედმონდზე დაფუძნებულმა ტექნიკურმა გიგანტმა თავიდანვე. თუმცა, Microsoft-ს აქვს დაუცველობის გარკვეულწილად უგულებელყოფის ისტორია.

ამ ზაფხულის დასაწყისში, კომპანია მძიმედ გააკრიტიკა Tenable-მა, კიბერუსაფრთხოების კიდევ ერთი პრესტიჟული ფირმა, სხვა სახიფათო მოწყვლადობის გამოუსწორებლობის გამო, რომელიც ავთვისებიან სუბიექტებს მისცემს წვდომას Microsoft-ის მომხმარებლების საბანკო ინფორმაციაზე.

ნათელია, რომ მაიკროსოფტს სჭირდება როგორმე გააფართოოს კიბერუსაფრთხოების დეპარტამენტი. რას ფიქრობთ ამაზე?