რატომ შეიძლება იყოს Windows-ის მხარდაჭერილი ვერსია თქვენი ვარდნა

- მხარდაჭერის დასასრული არის ტერმინი, რომელიც გამოიყენება იმის აღსაწერად, როდესაც პროდუქტი მიაღწევს ჩასვლის თარიღს.

- ეს ნიშნავს, რომ ამ თარიღის შემდეგ პროვაიდერის მიერ არ იქნება მოწოდებული უსაფრთხოების ახალი განახლებები ან დამატებები.

- ჩვენ ვიკვლევთ მხარდაჭერილი Windows OS-ების მუდმივი გამოყენების შედეგებს და ამ სტატიაში უფრო დიდ სურათს ვხატავთ.

იგნორირება არის ერთ-ერთი ყველაზე დიდი მიზეზი, რის გამოც ადამიანები ხდებიან მავნე თავდასხმების მსხვერპლი. არ ხართ საკმარისად ინფორმირებული ან მოტივირებული თქვენი ინფორმაციის დასაცავად. საჭიროა გაუმჯობესებული საზოგადოების ინფორმირებულობა იმის შესახებ, თუ რის მიმართ შეიძლება იყვნენ დაუცველები და როგორ ავიცილოთ თავიდან მათი რეალიზება.

მიუხედავად იმისა, რომ Microsoft-მა კარგად შეასრულა დაუცველობების შესწორება ყოველი ახალი გამოშვებით, ბევრი ორგანიზაცია ჯერ კიდევ მუშაობს Windows-ის ძველ ვერსიებზე, რომლებმაც უკვე მიაღწიეს მხარდაჭერას.

მაგალითად, Windows 7, 8, 8.1 და 10 კვლავაც გამოიყენება. ეს მიუხედავად იმისა, რომ ისინი

მიაღწიეს მათ მხარდაჭერას 2020, 2016 და 2023 წლებში შესაბამისად. Windows 10 უსაფრთხოა, რადგან მხარდაჭერა გრძელდება 2025 წლის ოქტომბრამდე.მათი ფართო გამოყენების გამო, Windows სისტემები მოწყვლადობის სიის სათავეშია. ამ სტატიის წერისას, Windows 10-ის მიღება უზარმაზარ 71%-ს შეადგენს. ეს არის ბაზრის წილის ნახევარზე მეტი.

ერთმა ექსპლუატირებული დაუცველობამ შეიძლება გამოიწვიოს მრავალი ინფიცირებული მანქანა და მონაცემთა დაკარგვა, რამაც შეიძლება სერიოზული საფრთხე შეუქმნას ცალკეულ მომხმარებლებს და მთელ ორგანიზაციას, რომელსაც ისინი ეკუთვნიან.

ეს არ უნდა იყოთ თქვენ. თქვენ შეგიძლიათ აიღოთ პასუხისმგებლობა ახლა და თავიდან აიცილოთ კომპრომეტირებული სისტემის კიდევ ერთი სტატისტიკა. ამ სტატიაში ჩვენ შემოგთავაზებთ ექსპერტთა მოსაზრებებს ამ საკითხზე მეტი სინათლეზე.

რა რისკებია Windows-ის მხარდაჭერილი ვერსიების გამოყენება?

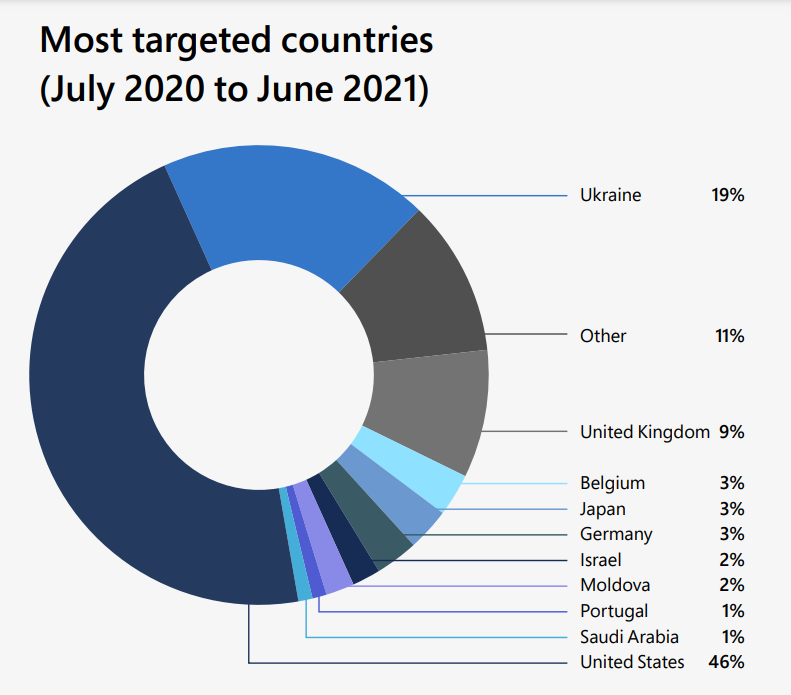

კიბერ საფრთხეები სიხშირით და სიმძიმით იზრდება. ისინი ასევე ხდებიან უფრო დახვეწილი და მიზანმიმართული. ამას მოწმობს გამოსასყიდი პროგრამების ბოლოდროინდელი შეტევები, რომლებმაც დააზარალეს მსხვილი ორგანიზაციები და მცირე ბიზნესები. განსაკუთრებით აღსანიშნავია DEV-0586.

ეროვნული სახელმწიფოს საფრთხის ყველა აქტივობა

კომპიუტერებისა და პროგრამული უზრუნველყოფის სამყაროში არსებობს ორი ძირითადი ტიპის მომხმარებელი: ისინი, ვინც ტექნიკურად ერკვევიან და ისინი, ვინც არ არიან.

ყოფილმა ჯგუფმა ეს იცის Windows არის შესანიშნავი OS. ეს არ არის სრულყოფილი, მაგრამ სანამ კმაყოფილი ხართ მისი შესრულებით, თქვენს ვერსიას არ აქვს მნიშვნელობა.

ამ უკანასკნელი ჯგუფისთვის შეიძლება რთული იყოს იმის გაგება, თუ რატომ აირჩევს ვინმე არ გამოიყენოს Windows-ის უახლესი ვერსია.

თუ ბოლო რამდენიმე წლის განმავლობაში ადევნებდით თვალს ამბებს, შესაძლოა გსმენიათ უსაფრთხოების რამდენიმე ძირითადი დარღვევის შესახებ, რომლებმაც მილიონობით ადამიანი დაზარალდა მთელ მსოფლიოში.

ამ დარღვევების საერთო არის ის, რომ ისინი გამოწვეული იყო კომპიუტერებით, რომლებიც მუშაობდნენ Windows-ის მხარდაუჭერელ ვერსიაზე.

და მიუხედავად იმისა, რომ ჰაკერებმა განახორციელეს ამ ჰაკერების ზოგიერთი ნაწილი, ზოგი კი ადამიანის შეცდომით იყო გამოწვეული. ბიზნესს არ უნდა ჰქონდეს მხარდაჭერილი ოპერაციული სისტემა. ეს განსაკუთრებით ეხება იმ შემთხვევაში, თუ მათ სურთ დაიცვან თავიანთი მონაცემები და შეინარჩუნონ მომხმარებლების ინფორმაცია უსაფრთხოდ.

როგორც ექსპერტი იგალ ფლეგმანი, Keytos-ის თანადამფუძნებელი და აღმასრულებელი დირექტორი იმეორებს:

თქვენს ორგანიზაციაში უსაფრთხოების განათლების ქონა ასევე ძალიან მნიშვნელოვანია, რათა მომხმარებლებმა არ დააჭირონ ფიშინგ ელ.წერილს და შეატყობინონ თავდასხმებს თქვენს უსაფრთხოების გუნდს.

აღმასრულებელი დირექტორი ზე Keytos

დავუშვათ, რომ თქვენ არ იცით რისკის სიმძიმე, რომელიც დაკავშირებულია Windows-ის ვერსიის გაშვებასთან, რომელმაც უკვე მიაღწია მხარდაჭერას, განსაკუთრებით ბიზნესისთვის. ამ შემთხვევაში, ჩვენ ვარღვევთ მას თქვენთვის.

უსაფრთხოების რისკები

არაერთხელ განმეორდა, რომ მხარდაჭერილი OS-ის გაშვება საზიანოა თქვენი უსაფრთხოებისთვის. მაგრამ რამდენად სერიოზულია რისკები?

ყველაზე მნიშვნელოვანი მიზეზი რაც უნდა განახლება მხარდაუჭერელი ვერსიიდან არის ის, რომ Microsoft აღარ გამოუშვებს უსაფრთხოების განახლებებს ამ ვერსიებისთვის.

მხარდაუჭერელი პროგრამული უზრუნველყოფა თქვენს მგრძნობიარე მონაცემებს დაუცველს ტოვებს ჰაკერების თავდასხმის მიმართ. მათ შეუძლიათ მარტივად მოძებნონ დაუცველი სისტემები, რომლებიც არ არის დაყენებული.

ექსპერტების აზრით, ფიშინგი ყველაზე გავრცელებული შესვლის წერტილია. ამიტომ, დაყენება Windows 11 MFA დიდ გზას გაუწევს ამ მცდელობების ჩაშლას.

ეს მხოლოდ დასაწყისია. თქვენ დაგჭირდებათ მეტი უსაფრთხოების გადაწყვეტილებები, რომ თუ ერთი ვერ მოხერხდა, თქვენი სისტემა კვლავ დაცული იქნება. ერთზე დამოკიდებულება არის თვითმკვლელობა, რადგან თქვენ რისკავთ დაკარგოთ თქვენი მონაცემები, თუ ისინი კომპრომეტირებულია.

ჯო სტოკერის ექსპერტის აზრით, Patriot Consulting-ის დამფუძნებელი და აღმასრულებელი დირექტორი და Microsoft MVP:

უსაფრთხოების გადაწყვეტა არ არის სრულყოფილი. მნიშვნელოვანია ფენიანი უსაფრთხოების მიდგომა, რომელიც მოიცავს ტექნიკურ და არატექნიკურ კონტროლს.

აღმასრულებელი დირექტორი პატრიოტ კონსალტინგი

და Microsoft MVP

და მიუხედავად იმისა, რომ ყველა სისტემის კონტროლი შეიძლება იყოს ადგილზე, ჩვენ არ შეგვიძლია იგნორირება მოვახდინოთ მომხმარებელთა როლის შესრულებაში.

განახლება და უსაფრთხოების პროგრამული უზრუნველყოფის ინსტალაცია მხოლოდ აისბერგის მწვერვალია.

თქვენ ასევე უნდა იყოთ ფხიზლად და გქონდეთ შეტევის გაშიფვრის უნარი მილის მანძილზე.

წინააღმდეგ შემთხვევაში, ეს იგივეა, რომ გქონდეთ ძლიერი ლითონის კარიბჭე დასაცავად, მაგრამ დაგავიწყდეთ მათი ჩაკეტვა.

მაგრამ ეს არ არის ერთადერთი შეშფოთება, როდესაც საქმე ეხება მოძველებულ OS-ებს.

სისტემის ჩავარდნები

თუ თქვენს კომპანიას აქვს მხარდაჭერილი OS, თქვენ რისკავთ სისტემის უკმარისობას ახალი დაუცველობის აღმოჩენისას.

ამან შეიძლება გამოიწვიოს მონაცემთა დაკარგვა ან თქვენი ბიზნეს ოპერაციების შეფერხება. თუ თქვენ ვერ შეძლებთ სიტუაციის სწრაფად გამოსწორებას დაზარალებული სისტემების შესწორებით, ახალი მავნე პროგრამა გავრცელდება თქვენს ქსელში.

ჯო სტოკერის მიხედვით:

მოწყობილობების შენახვა დაყენებული და AV და EDR გამოყენება შეამცირებს მავნე პროგრამის ექსპოზიციას და რისკს ბოლო წერტილში. Windows ASR, Applocker, WDAC ან Windows 11 22H2 „Smart App Control“ შეიძლება კიდევ უფრო შეამციროს მავნე პროგრამის რისკი.

როგორც DEV-0586 უსაფრთხოების დაუცველობის ეფექტებიდან ჩანს, ის მდებარეობს სისტემის დისკში და აქვს უფლება გადაწეროს ძირითადი ჩატვირთვის ჩანაწერი.

MBR არის მყარი დისკის პირველი სექტორი და შეიცავს ინფორმაციას ოპერაციული სისტემის გაშვებისა და გაშვების შესახებ. როდესაც ა MBR-ზე დაფუძნებული შეტევა მოხდება, ჩამტვირთველის უნარი ჩატვირთოს OS კომპრომეტირებული იქნება და კომპიუტერი შეიძლება ვერ ჩართოს ნორმალურად.

სწორედ ამიტომ კრის კარელი, უსაფრთხოების ოპერაციების მენეჯერი Infinite Campus-ისთვის გირჩევთ:

გქონდეთ თანმიმდევრული სარეზერვო ასლები, რომელთა წაშლა ან განადგურება შეუძლებელია. და რეგულარულად შეამოწმეთ ისინი, რათა დარწმუნდეთ, რომ მუშაობენ და დაფარონ ის, რაც გჭირდებათ.

მენეჯერი, უსასრულო კამპუსი

შესრულების საკითხები

Windows-ის ძველი ვერსიების შესრულება დროთა განმავლობაში უარესდება. ეს იმიტომ ხდება, რომ ახალი აპარატურა უფრო მეტ რესურსს მოითხოვს ოპერაციული სისტემისგან, ვიდრე ძველი აპარატურა.

მაგალითად, თუ თქვენ დააინსტალირეთ ახალი გრაფიკული ბარათი თქვენს კომპიუტერში, რომელიც მხარს უჭერს DirectX-ს, მაგრამ თქვენ ჯერ კიდევ იყენებთ Windows-ის ძველ ვერსიას, რომელიც ჯერ არ უჭერს მხარს ამ ახალ API-ებს, თამაშები შეიძლება იყოს ბევრად ნელა ვიდრე გააკეთებდნენ, თუ Windows-ის უახლეს ვერსიას იყენებდით.

ბევრ აპლიკაციას სჭირდება Windows-ის კონკრეტული ვერსიები, რათა სწორად იმუშაოს, ასე რომ, თუ აპლიკაცია არ არის თავსებადი თქვენს მიმდინარე ვერსიასთან, ის შეიძლება არ იმუშაოს სწორად ან საერთოდ არ იმუშაოს. ამან შეიძლება გამოიწვიოს პრობლემები მომხმარებლებისა და IT ადმინისტრატორებისთვის, რომლებმაც უნდა მოძებნონ გამოსავალი ამ თავსებადობის პრობლემებისთვის.

კრისი თვლის, რომ ერთადერთი გამოსავალი არის:

სისტემების შენარჩუნება დაყენებული და განახლებული. როგორც ოპერაციული სისტემები (Windows, Linux) და პროგრამული უზრუნველყოფა, რომელიც მუშაობს მასზე. (Exchange, ვებ ბრაუზერები, firewalls და ა.შ.) განსაკუთრებით ინტერნეტთან დაკავშირებული ნებისმიერი ნივთით.

Windows-ის გამკვრივების ძირითადი ტექნიკა

გამკვრივება გულისხმობს სისტემების უფრო უსაფრთხო გახდომის პროცესს. ეს მნიშვნელოვანი ნაბიჯია უსაფრთხოების მთლიან პროცესში, რადგან ის ეხმარება თავიდან აიცილოს არაავტორიზებული წვდომა, დაუმტკიცებელი მოდიფიკაცია და სხვა თავდასხმები სისტემებსა და მონაცემებზე.

ზოგიერთი გამკვრივების ტექნიკა, რომელიც შეგიძლიათ გამოიყენოთ, მოიცავს:

Სისტემის კონფიგურაცია

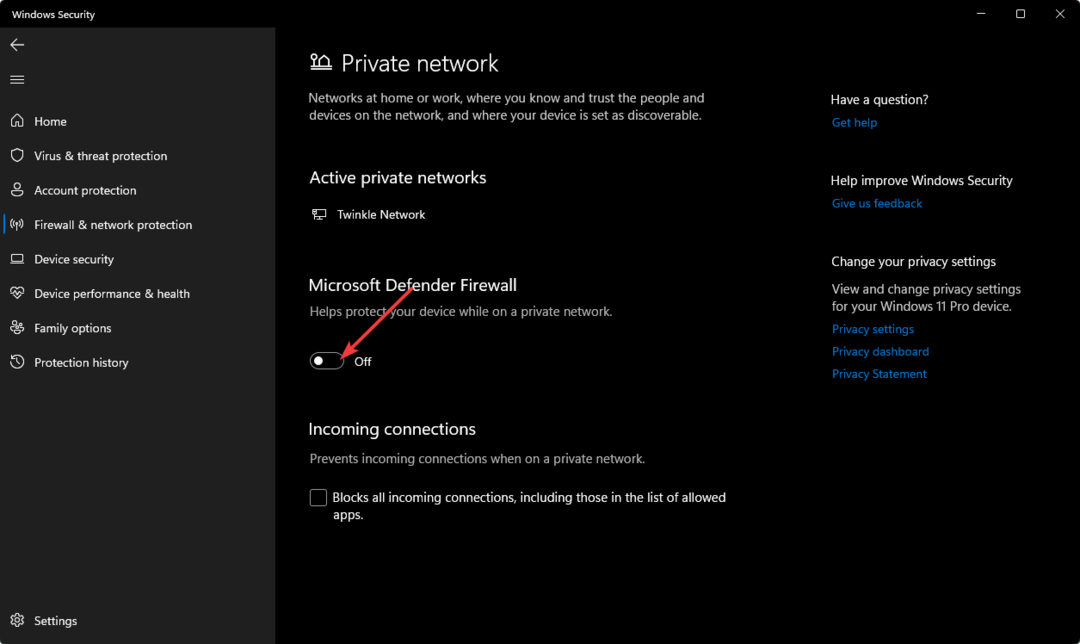

სტანდარტული სისტემის კონფიგურაცია ხშირად არ არის საკმარისად უსაფრთხო იმისათვის, რომ გაუძლოს მიზანმიმართულ თავდამსხმელს. თქვენ შეგიძლიათ დააკონფიგურიროთ თქვენი სისტემა უფრო უსაფრთხოდ, ნაგულისხმევი კონფიგურაციების შეცვლით, ბუხარების დაყენებით და ანტივირუსული პროგრამული უზრუნველყოფის დაყენებით.

ქვემოთ მოცემულია რამდენიმე მნიშვნელოვანი ნაბიჯი, რომელიც შეიძლება გადაიდგას თქვენი სისტემის კონფიგურაციისთვის:

- ნაგულისხმევი პაროლების შეცვლა – ნაგულისხმევად ბევრ ოპერაციულ სისტემას აქვს ნაგულისხმევი პაროლი. თუ ვინმეს ხელში ჩაიგდება თქვენი კომპიუტერი, მას შეუძლია შევიდეს მასში ამ ნაგულისხმევი პაროლის გამოყენებით.

- არასაჭირო სერვისების/აპლიკაციების გამორთვა – ეს ამცირებს რესურსების გამოყენებას (მეხსიერება და CPU), რაც აუმჯობესებს თქვენი აპარატის მუშაობას.

- სისტემის პოლიტიკის დაყენება - პოლიტიკა ეხმარება ორგანიზაციის სისტემების კონფიგურაციას კონკრეტული მოთხოვნების შესაბამისად. ამ პოლიტიკის გამოყენების მთავარი მიზანია უზრუნველყოს, რომ ყველა სისტემა დაყენებულია ისე, რომ მათზე წვდომა იყოს მხოლოდ ავტორიზებული პერსონალისთვის.

ბოლოს და ბოლოს, იგალი იმეორებს, რომ:

საუკეთესო გზა ორგანიზაციების დასაცავად ამ ნულოვანი ნდობის სამყაროში არის ზედაპირის ფართობის შემცირება და უსაფრთხოების პასუხისმგებლობის მოხსნა საშუალო საბოლოო მომხმარებლისგან.

მომხმარებლის წვდომის კონტროლი

მომხმარებლის წვდომის კონტროლი არის თავდასხმებისგან თავდაცვის პირველი ხაზი და უნდა განხორციელდეს სისტემებზე არაავტორიზებული წვდომის თავიდან ასაცილებლად.

UAC-ის იდეა მარტივია. ინტერნეტიდან გადმოწერილი ან ელექტრონული ფოსტით მიღებული აპლიკაციის გაშვებამდე, Windows სთხოვს მომხმარებელს, დაშვებული იყოს თუ არა ეს მოქმედება.

ეს ნიშნავს, რომ თუ ვინმე შეეცდება თქვენს კომპიუტერზე მავნე პროგრამული უზრუნველყოფის დაყენებას, მას დასჭირდება ფიზიკური წვდომა თქვენს კომპიუტერზე და ხელით უნდა დაამტკიცოს ინსტალაციის თითოეული ეტაპი. ეს ართულებს მათთვის თქვენი კომპიუტერის დაინფიცირებას თქვენი ცოდნის გარეშე.

ჩვენ ვნახეთ რამდენიმე მომხმარებელი UAC მოწოდების გამორთვა რადგან ის ინვაზიურია ყოველ ჯერზე, როცა ცდილობთ აპის გაშვებას, მაგრამ აშკარაა, რომ მათ არ უფიქრიათ მის შედეგებზე. კარგი ამბავი ის არის, რომ Microsoft-მა მიაღწია ნაბიჯებს იმის უზრუნველსაყოფად, რომ ეს არის ის, რისი კონტროლიც შეგიძლიათ.

თქვენ შეგიძლიათ გამოიყენოთ Windows-ის ჩაშენებული მომხმარებლის ანგარიშის კონტროლი (UAC) ფუნქცია, რათა თავიდან აიცილოთ მავნე პროგრამები და სხვა მავნე პროგრამები თქვენს კომპიუტერზე. ის ჩართულია ნაგულისხმევად, მაგრამ თქვენ შეგიძლიათ დაარეგულიროთ მისი პარამეტრები, რათა დააკონფიგურიროთ როგორ მუშაობს.

ქსელის უსაფრთხოება

ორგანიზაციის შიგნით არსებული ყველა სისტემის უსაფრთხოება უმნიშვნელოვანესია. თუმცა, ქსელის უსაფრთხოება გადამწყვეტია, რადგან ის უზრუნველყოფს მექანიზმებს სხვა სისტემების თავდასხმისგან დასაცავად.

ეს ფართო ტერმინი მოიცავს ტექნიკის, პროცესებისა და ტექნოლოგიების კრებულს, რომლებიც გამოიყენება კომპიუტერული ქსელების და მათი სისტემებისა და მოწყობილობების დასაცავად.

ქსელის უსაფრთხოება მიზნად ისახავს ინფორმაციის დაცვას არაავტორიზებული წვდომისგან ან გამჟღავნებისგან. ეს კეთდება ტექნიკისა და პროგრამული უზრუნველყოფის კომბინაციით, წესების აღსასრულებლად, რომლებიც უნდა დაიცვან მომხმარებლებმა, ადმინისტრატორებმა და პროგრამებმა ქსელში.

ეს წესები, როგორც წესი, მოიცავს ავთენტიფიკაციას, ავტორიზაციას, დაშიფვრას და აუდიტის კვალს. დასაწყებად, დაგჭირდებათ დააინსტალირეთ firewall. Firewall არის ქსელის უსაფრთხოების ერთ-ერთი ყველაზე მნიშვნელოვანი ინსტრუმენტი.

ისინი შეიძლება იყოს პროგრამული ან აპარატური მოწყობილობები, რომლებიც აკონტროლებენ წვდომას ქსელში ან კომპიუტერზე, რაც უზრუნველყოფს დაცვის ფენას ინტერნეტისგან ან სხვა არასანდო ქსელებისგან.

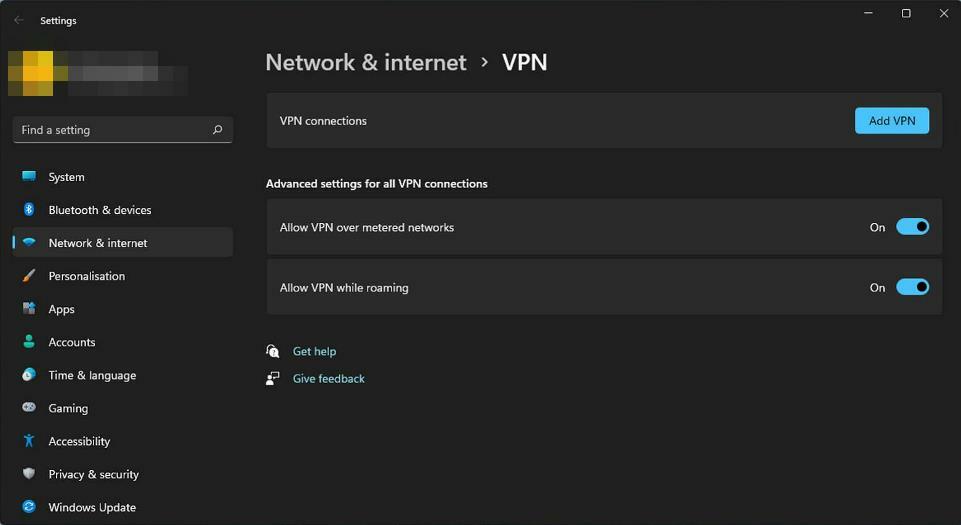

კიდევ ერთი ინსტრუმენტი, რომელიც დაგჭირდებათ არის ა VPN (ვირტუალური პირადი ქსელი). ეს დაშიფრული კავშირი საშუალებას გაძლევთ უსაფრთხოდ დაუკავშირდეთ გარე სერვერს თქვენს შიდა ქსელში დისტანციური წვდომისთვის.

მთავარი მიზეზი, რის გამოც VPN-ები განიხილება Windows-ის გამკვრივების ტექნიკად, არის ის, რომ მათ შეუძლიათ უზრუნველყონ დამატებითი უსაფრთხოება სხვა ტექნოლოგიებთან შერწყმისას, როგორიცაა firewalls და შეჭრის აღმოჩენის სისტემები.

Ისინი იყენებენ დაშიფვრა და ავთენტიფიკაცია ტექნიკა, რათა უზრუნველყოს, რომ ყველა მოძრაობა უსაფრთხოა. ეს ბევრად ართულებს თავდამსხმელს თქვენს სისტემაზე წვდომის მოპოვებას ინფორმაციის მოპარვის ან დაზიანების მიზნით.

ქსელის უსაფრთხოების ტრადიციული მექანიზმების გარდა, დღეს ჩნდება რამდენიმე ახალი ტექნოლოგია, რომელიც სცილდება ქსელის უსაფრთხოების ტრადიციულ ზომებს. Ესენი მოიცავს ღრუბლოვანი გამოთვლა და ვირტუალიზაციის პროგრამული უზრუნველყოფა.

თქვენი ქსელის უსაფრთხოების სისტემა უნდა იყოს ყოვლისმომცველი, მრავალფეროვანი და მოქნილი, რათა ადეკვატურად უპასუხოს დღევანდელი ტექნოლოგიური ტენდენციების დინამიურ საჭიროებებს.

განაცხადის გამკვრივება

აპლიკაციის გამკვრივება არის საუკეთესო პრაქტიკის ერთობლიობა, რომელიც აუმჯობესებს თქვენი აპლიკაციების უსაფრთხოებას. ეს არ ეხება მხოლოდ თქვენი სისტემის უსაფრთხოებას, არამედ მასზე გაშვებული სერვისების უსაფრთხოებას.

ის მოიცავს სისტემურ პროცესებსა და პროცედურებს, რათა უზრუნველყოს აპლიკაციების უსაფრთხოება და გამძლეობა თავდასხმების მიმართ. ეს არის ერთ-ერთი ყველაზე ეფექტური გზა თქვენი აპლიკაციების დაუცველობისთვის ზედაპირის ფართობის შესამცირებლად.

შივა შანტარი, ConnectSecure-ის თანადამფუძნებელი და CTO თვლის, რომ:

სუსტი პაროლები, მოძველებული პროტოკოლები და დაუმუშავებელი სისტემები შეუსწავლელ პერსონალთან ერთად, რომლებიც დააწკაპუნებენ მავნე ბმულებზე, არის დაუცველობის გავრცელების მიზეზი.

და CTO, ConnectSecure

სხვა სიტყვებით რომ ვთქვათ, უსაფრთხოების ექსპერტი გულისხმობს, რომ დაუცველობის ექსპლუატაციის რისკი მდგომარეობს ფაქტორების ერთობლიობაში.

ადვილად გასაგებია, რატომ არის საჭირო ორგანიზაციაში ფართოდ გავრცელებული უსაფრთხოების პოლიტიკა.

არა მხოლოდ გადაწყვეტილების მიმღებები უნდა იყვნენ ჩართული, არამედ ყველა მომხმარებელი უნდა იყოს განათლებული უსაფრთხოების დაცვის შესახებ.

თუმცა, ეს არც ისე რთულია, თუ მოქმედების მკაცრ გეგმას გამოიყენებთ.

აქ არის რამოდენიმე რეკომენდაცია, რომელიც ორგანიზაციებს შეუძლიათ განახორციელონ Windows სისტემების გასაძლიერებლად პოტენციური საფრთხეებისგან:

- განაახლეთ თქვენი სისტემა პაჩებით.

- დააინსტალირეთ firewall, ანტივირუსული პროგრამა და ა კარგი სარეზერვო გადაწყვეტა თქვენი მონაცემებისა და სისტემების დასაცავად.

- გამოიყენეთ რთული პაროლები და შეცვალეთ ისინი რეგულარულად, ყოველ 90 დღეში ერთხელ მაინც.

- სადაც შესაძლებელია, ჩართეთ ორფაქტორიანი ან მრავალფაქტორიანი ავთენტიფიკაცია Microsoft-ის ანგარიშებისა და სხვა სერვისებისთვის.

- გამოიყენეთ პაროლის მენეჯერი რთული პაროლების გენერირება, შენახვა და მართვა.

მიუხედავად იმისა, რომ თქვენ შეგიძლიათ Windows-ის გამკვრივების ყველა ტექნიკის დანერგვა, აღდგენა გადამწყვეტია უსაფრთხოების პროცესისთვის. აღდგენის გეგმა უზრუნველყოფს კომპანიას სწრაფად და ეფექტურად დაბრუნდეს დარღვევისგან.

როგორც უსაფრთხოების ბადე, დარწმუნდით, რომ პერიოდულად ატარებთ ტესტებს ამ გეგმაზე, რათა დარწმუნდეთ, რომ ის მუშაობს საჭიროებისამებრ.

იგალი ხაზს უსვამს აღდგენის გეგმის მნიშვნელობას:

მიუხედავად იმისა, რომ პრევენცია უმნიშვნელოვანესია, აღდგენის ძლიერი გეგმის ქონა, რომელიც პერიოდულად შემოწმდება, ასევე არის ნებისმიერი კიბერუსაფრთხოების გეგმის მთავარი კომპონენტი.

დაუცველობის უწყვეტი მართვა

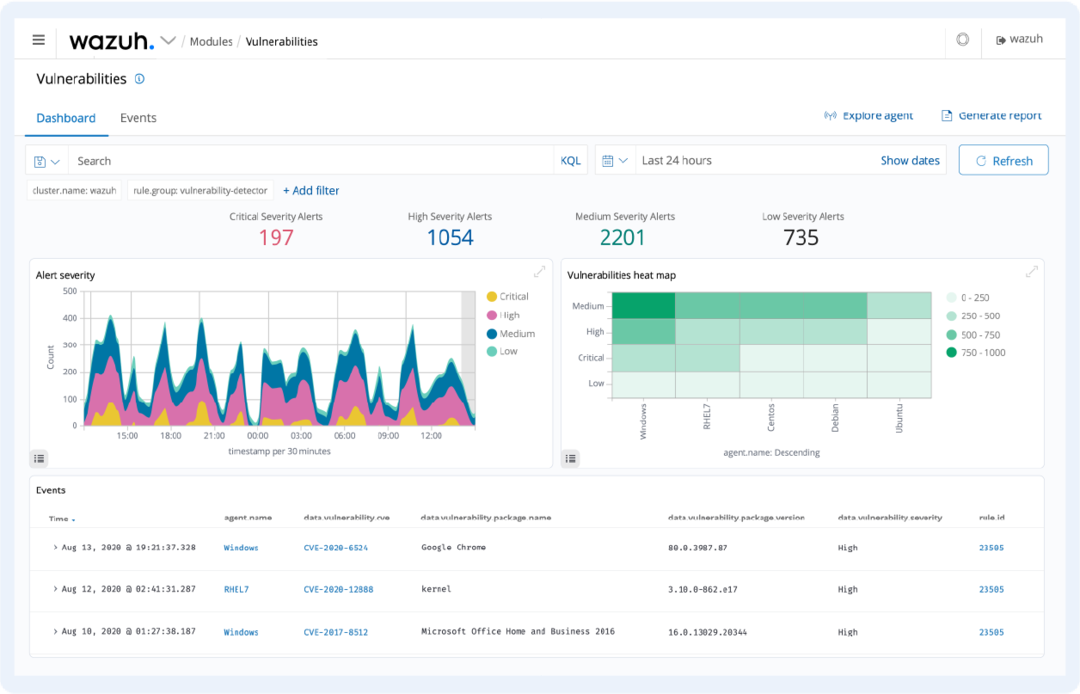

დაუცველობის უწყვეტი მენეჯმენტი არის უსაფრთხოების პროაქტიული მიდგომა, რომელიც ეხმარება ორგანიზაციებს თავიდან აიცილონ უსაფრთხოების დარღვევა. განვითარებადი საფრთხეების პროაქტიული მონიტორინგი. დაუცველობის უწყვეტი მენეჯმენტის მიზანია კიბერშეტევების თავიდან აცილება, სანამ ისინი მოხდება.

დაუცველობა შეიძლება მოხდეს თქვენს ქსელში ნებისმიერ ადგილას, თქვენი ფაირვოლიდან თქვენს ვებ სერვერამდე. იმის გამო, რომ არსებობს მრავალი სხვადასხვა ტიპის დაუცველობა, თქვენ ასევე უნდა გამოიყენოთ სხვადასხვა სისტემები მათ გამოსავლენად.

რამდენადაც საფრთხის ლანდშაფტი აგრძელებს განვითარებას, ასევე უნდა განვითარდეს თქვენი უსაფრთხოების სტრატეგია. ეს არ არის საკითხი, დაირღვევა თუ არა თქვენი ორგანიზაცია, საქმეა როდის.

დაუცველობის მართვის პროგრამის ძირითადი კომპონენტები მოიცავს:

- იდენტიფიკაცია - ინფორმაციის შეგროვება ორგანიზაციის სისტემებში ან ქსელებში პოტენციური საფრთხეებისა და სისუსტეების შესახებ, რომლებიც შეიძლება გამოიყენოს ამ საფრთხეებმა.

- ანალიზი - ტექნიკური დეტალების შესწავლა თითოეული გამოვლენილი საფრთხის შესახებ, რათა დადგინდეს, წარმოადგენს თუ არა ის რეალურ რისკს ორგანიზაციისთვის.

- პრიორიტეტიზაცია - იდენტიფიცირებული საფრთხეების რანჟირება მათი სიმძიმის ან გაჩენის ალბათობის მიხედვით. ეს კეთდება იმისთვის, რომ მწირი რესურსები გადანაწილდეს მათზე, ვინც ყველაზე დიდ რისკს უქმნის ორგანიზაციას.

- გამოსწორება – კონტროლის განხორციელება გამოვლენილი მოწყვლადობით გამოწვეული რისკების აღმოსაფხვრელად ან შესამცირებლად.

Igal ამაღლებს ცნობიერებას კიბერუსაფრთხოების შესახებ:

კიბერუსაფრთხოება, სამწუხაროდ, ძვირია როგორც დროში, ასევე ფულში. მაგრამ ეს მნიშვნელოვანია, ამიტომ მე ასევე ვურჩევდი კომპანიებს სერიოზულად მოეკიდონ მას და დაასაქმონ უსაფრთხოებაზე ორიენტირებული პერსონალი.

დაუცველობის სკანირება

ეს არის პროცესი, რომლის დროსაც სისტემის ან ქსელის უსაფრთხოება მოწმდება ნებისმიერი ხარვეზის ან დაუცველობისთვის. დაუცველობის სკანირება ხელს უწყობს სისტემის ხარვეზების იდენტიფიცირებას და გვირჩევს, როგორ გამოსწორდეს ისინი.

ორგანიზაციებს შეუძლიათ უზრუნველყონ, რომ მათი სისტემები დაცული იყოს მავნე თავდასხმებისგან, დაუცველობის სკანერის არსებობით.

- Windows 11-ის ბუფერს სჭირდება თაროზე მხარდაჭერა, ამბობენ მომხმარებლები

- File Explorer საბოლოოდ იღებს განახლებულ სახლისა და მისამართების ზოლს

- შესწორება: Windows-ის განახლებამ შესაძლოა ავტომატურად შეიცვალოს AMD

პაჩების მართვა

ეს არის კიდევ ერთი პროცესი, რომელიც მნიშვნელოვანია უსაფრთხო გარემოს შესანარჩუნებლად. ის მოიცავს პატჩების დაყენებას პროგრამულ აპლიკაციებში ან ოპერაციულ სისტემებში ცნობილი შეცდომებისა და დაუცველობისთვის.

![თქვენს კომპიუტერს არ ექნება განახლების უფლება: როგორ გვერდის ავლით [100% უსაფრთხო]](/f/55e7d87d341895c1411d720a584508cc.png)

ის უზრუნველყოფს, რომ ყველა სისტემა იყოს განახლებული უახლესი ტექნოლოგიური განახლებებით და რომ ნებისმიერი დაუცველობა მოგვარდება მანამ, სანამ ჰაკერები გამოიყენებენ მათ.

ინციდენტის რეაგირება

ეს ეხება ორგანიზაციის ქსელში ან სისტემაში კიბერ შეტევებზე რეაგირებას და აღდგენას.

ინციდენტზე რეაგირება აუცილებელია, რადგან ის ეხმარება ორგანიზაციებს სწრაფად და ეფექტურად გამოჯანმრთელდნენ კიბერშეტევებისგან. ეს ყველაფერი კეთდება ჰაკერების მიერ მათი სისტემების შემდგომი დაზიანების თავიდან აცილების დროს, როგორიცაა გამოსასყიდი პროგრამების გავრცელება ან მონაცემთა გარღვევა, რამაც შეიძლება გამოიწვიოს ფინანსური ზარალი მონაცემთა ქურდობის გამო.

კოდირების უსაფრთხო პრაქტიკა

კოდირების უსაფრთხო პრაქტიკა არის კოდირების სახელმძღვანელო მითითებების ნაკრები, რომელიც ეხმარება პროგრამისტებს დაწერონ უფრო უსაფრთხო კოდი. მნიშვნელოვანია აღინიშნოს, რომ უსაფრთხო კოდირება არ არის ყველა დაუცველობის თავიდან აცილება.

ამის ნაცვლად, ის ყურადღებას ამახვილებს ახალი მოწყვლადობის დანერგვის რისკის შემცირებაზე და ზემოქმედების შემცირებაზე დაუცველობის გამოყენებისას.

აქ მოცემულია რამდენიმე გზა, რომლითაც კოდირების უსაფრთხო პრაქტიკამ შეიძლება შეამსუბუქოს Windows-ის დაუცველობა:

- კოდის უსაფრთხო მიმოხილვა – უსაფრთხო კოდის მიმოხილვა გულისხმობს წყაროს კოდის გადახედვას პოტენციური უსაფრთხოების საკითხებისთვის პროდუქტის წარმოებაში გამოშვებამდე. ეს ხელს უწყობს პოტენციური პრობლემების იდენტიფიცირებას, სანამ ისინი გახდებიან პრობლემა, რითაც ამცირებს ამ პროდუქტებზე მომავალი თავდასხმების ალბათობას.

- ტესტზე ორიენტირებული განვითარება – ტესტზე ორიენტირებული განვითარება (TDD) არის პროგრამული უზრუნველყოფის განვითარების პროცესი, რომელიც უზრუნველყოფს თითოეული ერთეულის საფუძვლიანად ტესტირებას მანამდე ინტეგრირებულია სხვებთან და განლაგებულია საწარმოო გარემოში, რითაც მინიმუმამდეა დაყვანილი შეცდომები მოგვიანებით ინტეგრაციის პრობლემების გამო ეტაპები.

კოდირების სტანდარტების დაცვა არ გულისხმობს მხოლოდ თქვენი კოდის სხვებისთვის წაკითხვას; ის ასევე დაგეხმარებათ დაწეროთ ნაკლები შეცდომები და დახარჯოთ ნაკლები დრო თქვენი კოდების ბაზის შენარჩუნებაზე დროთა განმავლობაში.

შივას სენტიმენტები ამ საკითხთან დაკავშირებით რჩება:

უსაფრთხო კოდირება არ არის კარგი პრაქტიკა, მაგრამ სავალდებულო.

კიბერუსაფრთხოების განათლება და ცნობიერება

კიბერუსაფრთხოება ბოლო წლების განმავლობაში ყველა ორგანიზაციის მთავარი საზრუნავი გახდა - მცირე ბიზნესიდან მსხვილ საწარმოებამდე.

კიბერშეტევების სიხშირე და დახვეწა იზრდება, რაც კომპანიებისთვის უფრო მნიშვნელოვანს ხდის, ვიდრე ოდესმე კარგი კიბერუსაფრთხოების ინსტრუმენტები ადგილზე. და მიუხედავად იმისა, რომ ბიზნესის უმეტესობა აღიარებს ამ საჭიროებას, ბევრმა არ იცის საიდან დაიწყოს, როდესაც საქმე ეხება მის მოგვარებას.

ყოვლისმომცველი კიბერუსაფრთხოების საგანმანათლებლო პროგრამა დაგეხმარებათ ამ პრობლემის გადაჭრაში თანამშრომლებისთვის საჭირო ცოდნის მიწოდებით პოტენციური საფრთხეების იდენტიფიცირება, იმის გაგება, თუ როგორ შეიძლება ამ საფრთხეებმა გავლენა მოახდინოს მათზე და მათ კომპანიაზე და იცოდეთ როგორ უპასუხონ თავდასხმას ხდება.

ამ ტიპის განათლება ასევე ეხმარება თანამშრომელთა ქცევის გათანაბრებას კომპანიის პოლიტიკასთან, რომელიც დაკავშირებულია კიბერუსაფრთხოების შესაბამისობასთან და რისკის მართვასთან.

გარდა ამისა, კიბერუსაფრთხოების განათლება ხელს უწყობს დარღვევებთან დაკავშირებული ხარჯების შემცირებას მათი სასიცოცხლო ციკლის დასაწყისში მათი იდენტიფიცირებისა და შეკავების ალბათობის გაზრდით.

რისკის შესამცირებლად და უსაფრთხოების ინციდენტების თავიდან აცილების ერთ-ერთი ყველაზე ეფექტური გზა უსაფრთხოების ინფორმირებულობის კულტურის ხელშეწყობაა. ეს გულისხმობს თქვენი თანამშრომლების უფლებამოსილებას, რომ პროაქტიულად იდენტიფიცირება და დაუყოვნებლივ შეატყობინონ უსაფრთხოების პოტენციურ საფრთხეებს.

ამის მისაღწევად სხვადასხვა გზა შეგიძლიათ:

- ანგარიშგების მექანიზმები – შექმენით გამოყოფილი შიდა ქსელი საეჭვო ინციდენტების მოხსენებისთვის. ეს უნდა იყოს განცალკევებული თქვენი კორპორატიული ქსელისგან, რათა არ შექმნას ერთი მარცხის წერტილი ორგანიზაციისთვის.

- თანამშრომლების გაძლიერება - მოამზადეთ თანამშრომლები საეჭვო ელ.ფოსტის ან ვებსაიტების იდენტიფიცირებაში და შეატყობინეთ მათ, თუ რაიმე უჩვეულო შეამჩნევენ.

- უსაფრთხოების ტრენინგი არ შეიძლება იყოს ერთჯერადი ღონისძიება – უსაფრთხოების სწავლება რეგულარულად უნდა განმეორდეს, რათა ხალხი დროთა განმავლობაში აღმოცენდეს ახალ საფრთხეებსა და რისკებს.

დასკვნა

რაც უფრო და უფრო მეტი ორგანიზაცია ამცირებს Windows-ის საბოლოო მხარდაჭერის მნიშვნელობას, მათი ქსელისა და ტექნოლოგიების რისკი იზრდება. სასტიკი თავდასხმები, რომლებიც ბოროტად იყენებენ უსაფრთხოების ფუნქციებს მხარდაუჭერელ მოწყობილობებში ან ოპერაციულ სისტემებში, დიდი ალბათობა გახდა.

რაც ნათლად ჩანს სხვადასხვა რისკის სცენარებიდან არის ის, რომ თქვენი ორგანიზაციის ციფრული ზრდისგან დასაცავად ერთადერთი საიმედო გზაა რისკები არის ძველი Windows OS-დან, კრიტიკული აპლიკაციებიდან და სისტემებიდან მიგრაცია ახლა Microsoft-ის მხარდაჭერილ გადაწყვეტილებებზე, ვიდრე მოგვიანებით.

ერთი რამ უდავოა. თუ თქვენ აწარმოებთ ბიზნესს, ყურადღება უნდა მიაქციოთ გამოთვლით და უსაფრთხოების ცვლილებებს, რომლებიც ახლა ხდება. ჩვენ განვიხილეთ როგორ ოპერაციული სისტემის განახლებამ შეიძლება ფარული საფრთხე შეუქმნას და განახლების უგულებელყოფის მნიშვნელოვანი ხარჯები.

დანარჩენი თქვენზეა დამოკიდებული, რათა უზრუნველყოთ მათი განხორციელება. მხარდაუჭერელი OS-ის გამოყენებასთან დაკავშირებით, მათი ქსელიდან გათიშვა საუკეთესოა თქვენთვის. თუ მათი გამოყენება აბსოლუტურად აუცილებელია, დარწმუნდით, რომ ისინი უსაფრთხოდ არიან მოშორებული ონლაინ რისკებისგან.

ეს იყო საკმაოდ უაზრო, მაგრამ ვიმედოვნებთ, რომ ეს იყო გამჭრიახი სესია და ახლა გესმით Windows-ის მხარდაჭერილ ვერსიებზე სტაგნაციის შედეგები.

არის თუ არა თქვენი ორგანიზაცია განახლებული თქვენი OS-ით? რა ნაბიჯები აირჩიეთ ამ სტატიიდან, რამაც შეიძლება მიგიყვანოთ სწორი მიმართულებით თქვენი სისტემების დასაცავად? შეგვატყობინეთ კომენტარების განყოფილებაში.