- Windows-ის განახლებები გამოიყენება Microsoft-ის მიერ ჩვენი სისტემების დაცვის გასაძლიერებლად.

- თუმცა, შეიძლება გინდოდეთ იცოდეთ, რომ ეს განახლებებიც კი აღარ არის უსაფრთხო გამოსაყენებლად.

- ჩრდილოეთ კორეის მიერ მხარდაჭერილმა ჰაკერულმა ჯგუფმა, სახელად Lazarus, მოახერხა მათი კომპრომეტირება.

- მსხვერპლებმა მხოლოდ უნდა გახსნან მავნე დანართები და ჩართოს მაკრო შესრულება.

Windows ოპერაციული სისტემის ოფიციალური, განახლებული ასლის ფლობა გვაძლევს უსაფრთხოების გარკვეულ ხარისხს, იმის გათვალისწინებით, რომ ჩვენ რეგულარულად ვიღებთ უსაფრთხოების განახლებებს.

მაგრამ ოდესმე გიფიქრიათ, რომ თავად განახლებები შეიძლება ერთ დღეს ჩვენს წინააღმდეგ იყოს გამოყენებული? ისე, როგორც ჩანს, ეს დღე საბოლოოდ დადგა და ექსპერტები გვაფრთხილებენ შესაძლო შედეგების შესახებ.

ცოტა ხნის წინ, ჩრდილოეთ კორეის ჰაკერულმა ჯგუფმა სახელად Lazarus მოახერხა Windows Update კლიენტის გამოყენება Windows სისტემებზე მავნე კოდის შესასრულებლად.

ჩრდილოეთ კორეის ჰაკერების ჯგუფმა დაარღვია Windows-ის განახლებები

ახლა, ალბათ, გაინტერესებთ, რა ვითარებაში აღმოჩნდა ეს უკანასკნელი გენიალური კიბერშეტევის სქემა.

Malwarebytes Threat Intelligence-ის გუნდმა გააკეთა იანვრის სპირფიშინგ კამპანიის გაანალიზებისას, რომელიც ასახავდა ამერიკული უსაფრთხოებისა და აერონავტიკის კომპანია Lockheed Martin-ს.

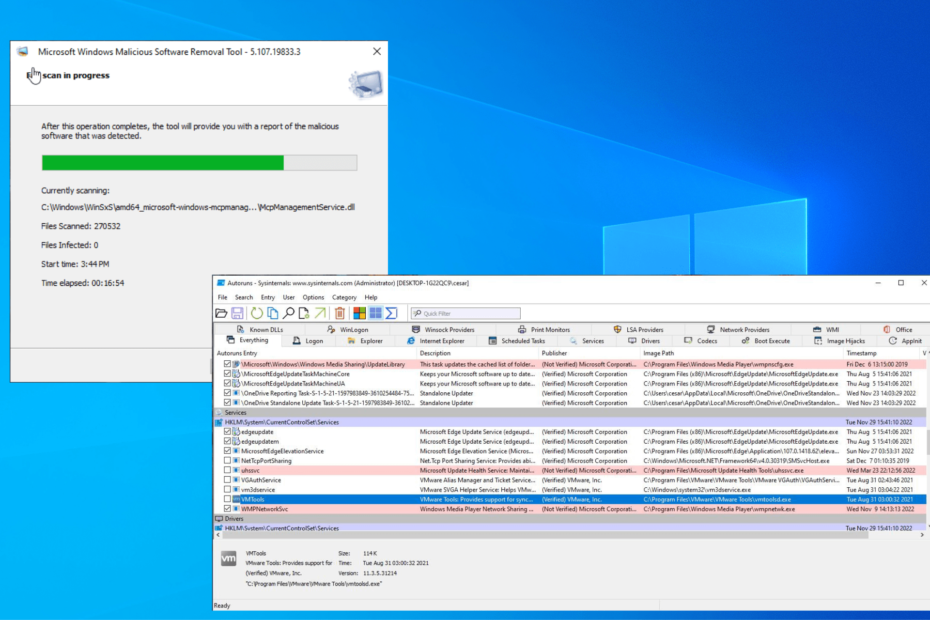

თავდამსხმელები, რომლებიც ხელს უწყობენ ამ კამპანიას, დარწმუნდნენ, რომ მას შემდეგ, რაც დაზარალებულები გახსნიან მავნე დანართებს და ჩართავენ მაკრო შესრულებას, ჩაშენებული მაკრო ჩამოაგდებს WindowsUpdateConf.lnk ფაილს გაშვების საქაღალდეში და DLL ფაილს (wuaueng.dll) ფარულ Windows/System32-ში. საქაღალდე.

შემდეგი strep არის LNK ფაილის გამოყენება WSUS / Windows Update კლიენტის (wuauclt.exe) გასაშვებად, რათა შეასრულოს ბრძანება, რომელიც იტვირთება თავდამსხმელთა მავნე DLL-ზე.

ამ თავდასხმების გამოვლენის უკან მყოფმა გუნდმა ისინი დაუკავშირა ლაზარეს, არსებული მტკიცებულებების საფუძველზე, მათ შორის ინფრასტრუქტურის გადაფარვა, დოკუმენტების მეტამონაცემები და წინა კამპანიების მსგავსი მიზნობრივი მიზნები.

ლაზარუსი აგრძელებს ინსტრუმენტთა ნაკრების განახლებას უსაფრთხოების მექანიზმებისგან თავის არიდების მიზნით და აუცილებლად გააგრძელებს ამას ისეთი ტექნიკის გამოყენებით, როგორიცაა KernelCallbackTable კონტროლის ნაკადის გატაცება და shellcode-ის შესრულება.

შეაერთეთ ეს Windows Update კლიენტის მავნე კოდის შესასრულებლად, GitHub-თან ერთად C2 კომუნიკაციისთვის, და თქვენ გაქვთ სრული და სრული კატასტროფის რეცეპტი.

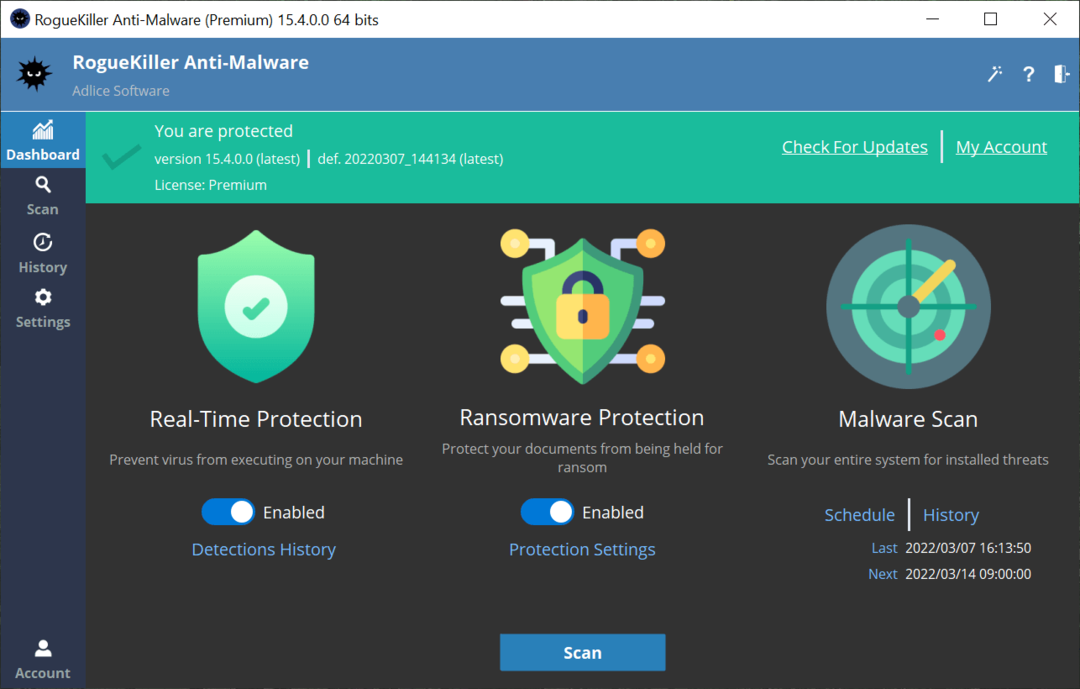

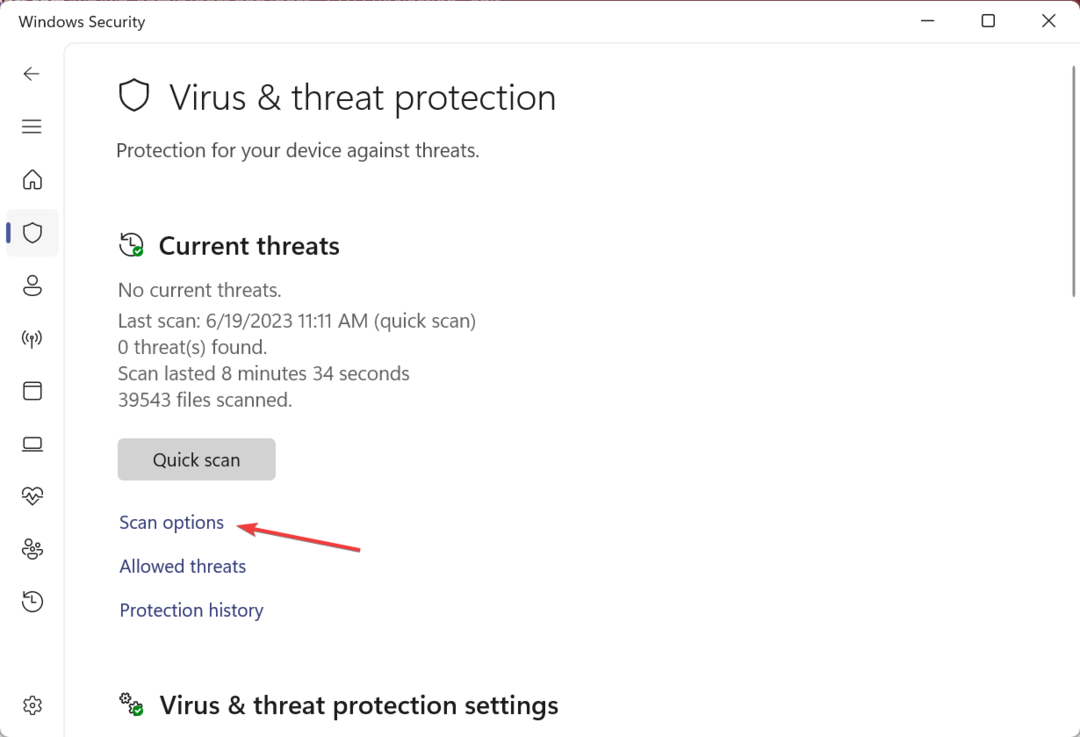

ახლა, როცა იცით, რომ ეს საფრთხე რეალურია, შეგიძლიათ მიიღოთ მეტი უსაფრთხოების ზომები და თავიდან აიცილოთ მავნე მესამე მხარის მსხვერპლი.

დაინფიცირდა თუ არა თქვენი მანქანა საშიში მავნე პროგრამით Windows-ის განახლების მეშვეობით? გაგვიზიარეთ თქვენი გამოცდილება ჩვენთან კომენტარების განყოფილებაში ქვემოთ.