- თავდამსხმელებს შეუძლიათ გვერდი აუარონ MFA-ს Microsoft Office 365-ზე ავტორიზაციის კოდების ან წვდომის ტოკენების მოპარვით.

- Microsoft Threat Intelligence Team-მა თვალყური ადევნა მავნე პროგრამების კამპანიას, რომელიც გავლენას ახდენს ორგანიზაციებზე ავსტრალიასა და სამხრეთ-აღმოსავლეთ აზიაში.

- ჰაკერები ქმნიან ფიშინგ შეტევების ახალ მეთოდებს Windows მოწყობილობების დარეგისტრირებით Azure Active Directory-ში მოპარული Office 365 სერთიფიკატების გამოყენებით.

ჰაკერები ცდილობენ ახალ მეთოდს მათი ფიშინგის კამპანიების ფარგლების გაფართოება მოპარული Office 365 სერთიფიკატების გამოყენებით Windows მოწყობილობების Azure Active Directory-ში დასარეგისტრირებლად.

თუ თავდამსხმელები შეძლებენ ორგანიზაციაზე წვდომას, ისინი წამოიწყებენ კამპანიის მეორე ტალღას, რომელიც შედგება მეტი ფიშინგის ელ. ფოსტის გაგზავნისგან როგორც ორგანიზაციის გარეთ, ასევე შიგნით.

სამიზნე სფეროები

Microsoft 365 Threat Intelligence Team ადევნებდა თვალყურს მავნე პროგრამის კამპანიას, რომელიც მიზნად ისახავს ორგანიზაციებს ავსტრალიაში და სამხრეთ-აღმოსავლეთ აზიაში.

მათი სამიზნეების შესახებ ინფორმაციის მისაღებად, თავდამსხმელებმა გაუგზავნეს ფიშინგ წერილები, რომლებიც გამოიყურებოდა DocuSign-ისგან. როდესაც მომხმარებლები დააწკაპუნებენ

განხილვის დოკუმენტი ღილაკზე, ისინი გადაიყვანეს ყალბი შესვლის გვერდზე Office 365-ისთვის, რომელიც უკვე წინასწარ იყო შევსებული მათი მომხმარებლის სახელებით„მსხვერპლის მოპარული რწმუნებათა სიგელები მაშინვე გამოიყენეს Exchange Online PowerShell-თან კავშირის დასამყარებლად, სავარაუდოდ, ავტომატური სკრიპტის გამოყენებით, როგორც ფიშინგის ნაკრების ნაწილი. დისტანციური PowerShell კავშირის გამოყენებით, თავდამსხმელმა დანერგა შემოსულების წესი New-InboxRule cmdlet-ის მეშვეობით, რომელიც წაშალა გარკვეული შეტყობინებები საკვანძო სიტყვების საფუძველზე ელ.ფოსტის შეტყობინების სათაურში ან ტექსტში“, - დაზვერვის ჯგუფი ხაზგასმულია.

ფილტრი ავტომატურად წაშლის შეტყობინებებს, რომლებიც შეიცავს გარკვეულ სიტყვებს სპამი, ფიშინგი, უსარგებლო, ჰაკინგი და პაროლის უსაფრთხოება, ასე რომ, ანგარიშის ლეგიტიმური მომხმარებელი არ მიიღებს მიწოდების ანგარიშებს და IT შეტყობინებების ელფოსტას, რომლებიც სხვაგვარად შეიძლება ენახათ.

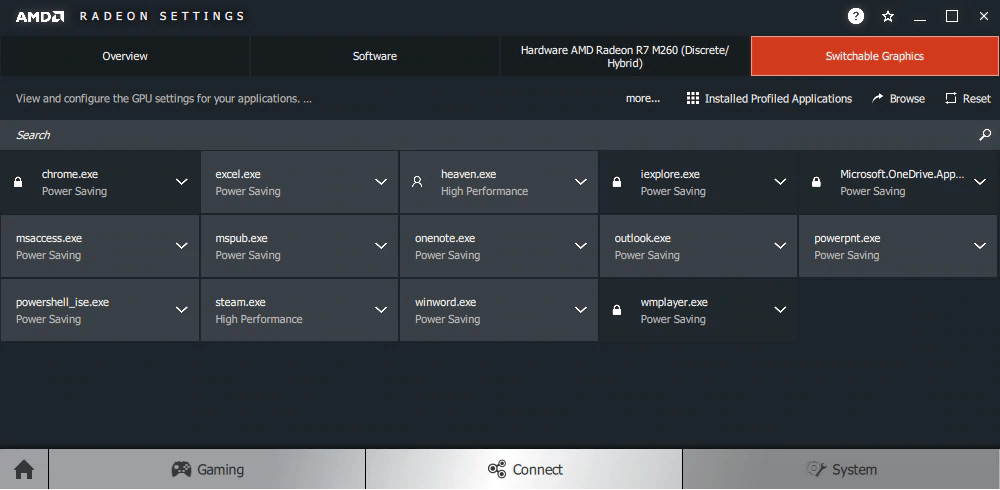

შემდეგ თავდამსხმელებმა დააინსტალირეს Microsoft Outlook საკუთარ აპარატზე და დაუკავშირეს ის მსხვერპლს ორგანიზაციის Azure Active Directory, შესაძლოა Outlook-ის რეგისტრაციის მოთხოვნის მიღებით, როდესაც ის პირველად იყო დაიწყო.

დაბოლოს, მას შემდეგ რაც მანქანა გახდა დომენის ნაწილი და ფოსტის კლიენტი კონფიგურირებული იყო, როგორც ნებისმიერი სხვა რეგულარული გამოყენება ორგანიზაციებში, ფიშინგული ელ.წერილები კომპრომეტირებული ანგარიშიდან ყალბი Sharepoint-ის მოსაწვევები, რომლებიც კვლავ მიუთითებენ ყალბ Office 365 შესვლის გვერდზე, უფრო მეტი გახდა დამაჯერებელი.

„მსხვერპლები, რომლებმაც თავიანთი რწმუნებათა სიგელები შეიტანეს ფიშინგის მეორე ეტაპის საიტზე, ანალოგიურად იყვნენ დაკავშირებული გაცვალეთ ონლაინ PowerShell და თითქმის მაშინვე შეიქმნა ელ.წერილების წაშლის წესი შემოსულები. წესს ჰქონდა იდენტური მახასიათებლები, რაც შეიქმნა კამპანიის თავდასხმის პირველ ეტაპზე“, - აღნიშნა გუნდმა.

როგორ გვერდის ავლით

თავდამსხმელები ეყრდნობოდნენ მოპარულ რწმუნებათა სიგელებს; თუმცა, რამდენიმე მომხმარებელს ჰქონდა ჩართული მრავალფაქტორიანი ავთენტიფიკაცია (MFA), რაც ხელს უშლიდა ქურდობას.

ორგანიზაციებმა უნდა ჩართონ მრავალფაქტორიანი ავთენტიფიკაცია ყველა მომხმარებლისთვის და მოითხოვონ ეს გაწევრიანებისას მოწყობილობები Azure AD-ისთვის, ასევე განიხილეთ Exchange Online PowerShell-ის გამორთვა საბოლოო მომხმარებლებისთვის, გუნდისთვის ურჩია.

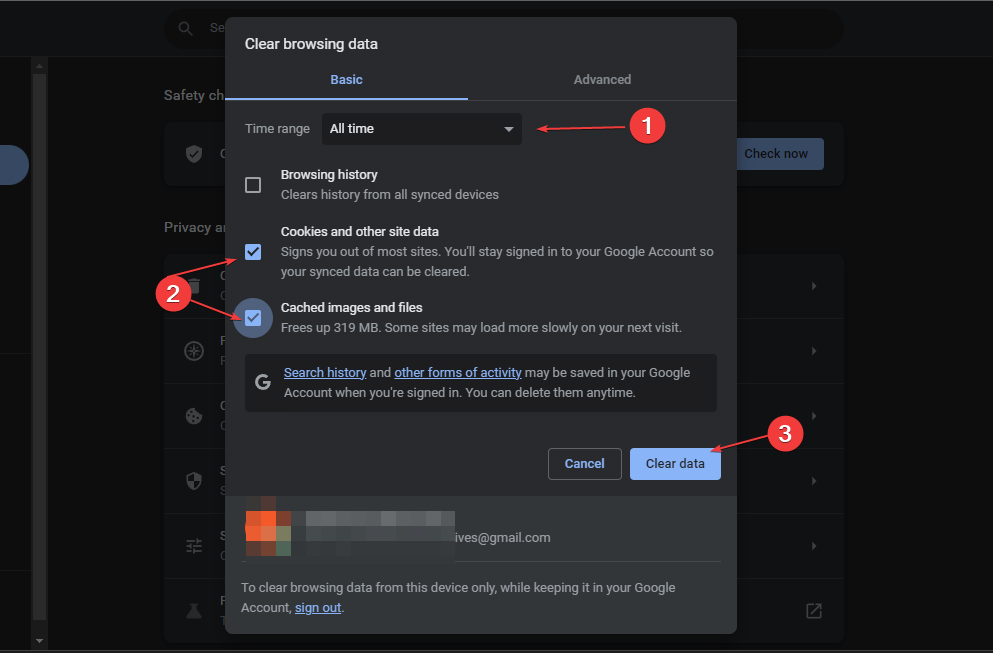

მაიკროსოფტმა ასევე გააზიარა საფრთხეებზე ნადირობის მოთხოვნები, რათა დაეხმარა ორგანიზაციებს შეამოწმონ, დაზარალდნენ თუ არა მათი მომხმარებლები ამ კამპანიის საშუალებით და ურჩია, რომ დამცველებმა ასევე უნდა გააუქმეთ აქტიური სესიები და ტოკენები, რომლებიც დაკავშირებულია კომპრომეტირებულ ანგარიშებთან, წაშალეთ თავდამსხმელების მიერ შექმნილი საფოსტო ყუთის წესები და გამორთეთ და წაშალეთ მავნე მოწყობილობები, რომლებიც მიერთებულია Azure AD.

„მართულ მოწყობილობებზე ხილვადობისა და დაცვის უწყვეტმა გაუმჯობესებამ აიძულა თავდამსხმელები გამოიკვლიონ ალტერნატიული გზები. მიუხედავად იმისა, რომ ამ შემთხვევაში მოწყობილობის რეგისტრაცია გამოიყენებოდა შემდგომი ფიშინგის შეტევებისთვის, მოწყობილობის რეგისტრაცია იზრდება, რადგან დაფიქსირდა გამოყენების სხვა შემთხვევები. უფრო მეტიც, კალმის ტესტირების ხელსაწყოების დაუყოვნებელი ხელმისაწვდომობა, რომელიც შექმნილია ამ ტექნიკის გასაადვილებლად, მომავალში მხოლოდ გააფართოვებს მის გამოყენებას სხვა მსახიობებში“, - გვირჩევენ გუნდმა.

ხარვეზები მოსაძებნად

Microsoft-ის საფრთხის სადაზვერვო ანალიტიკოსებმა ახლახან მონიშნეს ფიშინგის კამპანია, რომელიც ასობით ადამიანზე იყო გამიზნული ბიზნესები, ეს არის თანამშრომლების მოტყუების მცდელობა, რათა აპს, სახელად „Upgrade“ მისცეს წვდომა მათ Office 365-ზე. ანგარიშები.

„ფიშინგის შეტყობინებები შეცდომაში შეჰყავს მომხმარებლებს აპისთვის ნებართვების მინიჭებაში, რაც თავდამსხმელებს შეუძლიათ შექმნან შემოსულების წესები, წაიკითხონ და დაწერონ ელ.წერილები და კალენდრის ელემენტები და წაიკითხონ კონტაქტები. მაიკროსოფტმა გამორთო აპი Azure AD-ში და შეატყობინა დაზარალებულ მომხმარებლებს“, - უთხრეს მათ.

თავდამსხმელებს ასევე შეუძლიათ Office 365 მრავალფაქტორიანი ავთენტიფიკაციის გვერდის ავლით თაღლითური აპლიკაციების გამოყენებით, ავტორიზაციის კოდების მოპარვით ან სხვაგვარად წვდომის ნიშნების მოპოვებით, ვიდრე მათი რწმუნებათა სიგელები.

იყავით ადრე ჰაკერების ამ თავდასხმების მსხვერპლი? გაგვიზიარეთ თქვენი გამოცდილება ჩვენთან კომენტარების განყოფილებაში ქვემოთ.

![La Mejor VPN Para Jugar Rust y Evitar Bloqueos [ტოპ 9]](/f/9784192289885d5f51b109358f2e0796.png?width=300&height=460)