NMAP (Network Mapper) არის ქსელის აღმოჩენის ერთ-ერთი უფასო ინსტრუმენტი, რომელიც პოპულარულია ქსელის ადმინისტრატორებსა და ჰაკერებს შორის ქსელის პარამეტრებში შესაპარავად. თუ რამე არასწორია firewall-ის პარამეტრებთან ან მარშრუტიზაციის მაგიდასთან, ეს ინსტრუმენტი გამოდგება სისტემის ყველა ღია პორტის სკანირებისთვის.

ამ სტატიაში, მოდით ვისწავლოთ თუ როგორ უნდა სკანიროთ ყველა ღია პორტი NMap-ის გამოყენებით.

პირველ რიგში, ჩვენ უნდა დავაინსტალიროთ NMap, რომ გამოვიყენოთ სერვისები, რომლებსაც NMap გვთავაზობს.

Სარჩევი

დააინსტალირეთ NMAP Windows-ში.

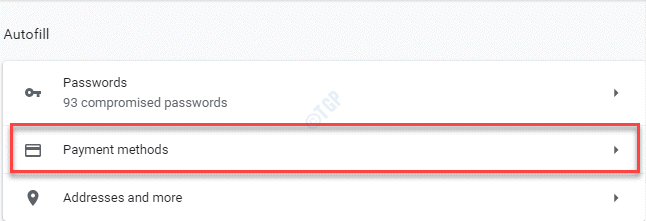

1. ჩამოტვირთეთ NMAP მისი ოფიციალური საიტიდან. Აირჩიე უახლესი სტაბილური გამოშვების თვითინსტალერი.

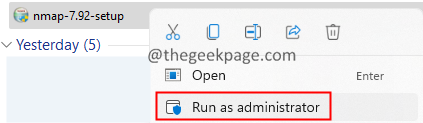

2. ჩამოტვირთვის დასრულების შემდეგ გახსენით თქვენი ჩამოტვირთვების საქაღალდე და დააწკაპუნეთ მაუსის მარჯვენა ღილაკით დაყენების ფაილზე.

3. აირჩიეთ Ადმინისტრატორის სახელით გაშვება.

4. მიიღეთ სალიცენზიო ხელშეკრულება და მიჰყევით ეკრანზე მითითებებს დაყენების პროცესის დასასრულებლად.

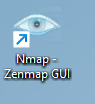

5. დაყენების დასრულების შემდეგ, თქვენს სამუშაო მაგიდაზე დაინახავთ ხატულას სახელად Nmap-Zenmap.

6. ორჯერ დააწკაპუნეთ Nmap-Zenmap GUI.

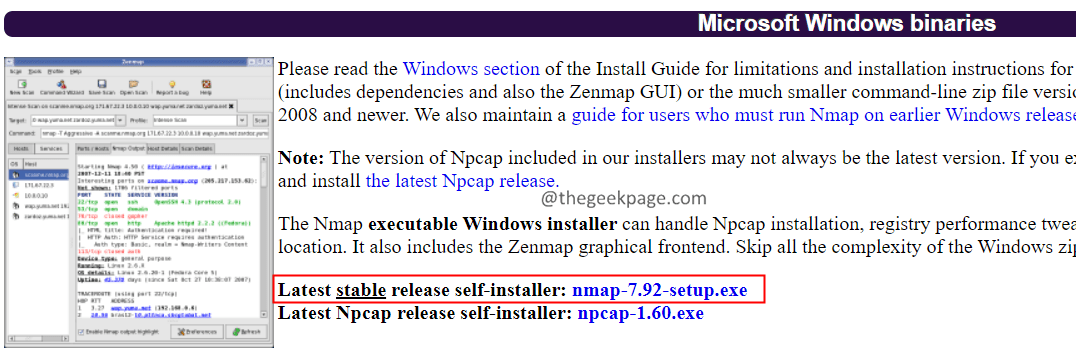

Nmap მომხმარებლებს საშუალებას აძლევს სკანირონ სისტემაში ღია TCP პორტები. ასევე შესაძლებელია სკანირება:

- Მასპინძელი. მაგ. – www.thegeekpage.com

- IP მისამართი ან IP მისამართების დიაპაზონი. მაგ. – 192.168.0.1-10

- ქვექსელი. მაგ: 192.168.1.1/17

როგორ მოვახდინოთ Windows-ში ღია TCP პორტების სკანირება?

სისტემის ყველა ღია TCP პორტის სკანირებისთვის გამოიყენეთ ქვემოთ მოცემული ბრძანება და დააჭირეთ Enter.

nmap -sT

განვიხილოთ რამდენიმე მაგალითი უკეთ გასაგებად.

ჰოსტის ყველა ღია TCP პორტის სკანირებისთვის scanme.nmap.org, შეიყვანეთ ქვემოთ მოცემული ბრძანება და დააჭირეთ Enter.

nmap -sT scanme.nmap.org

ყველა ღია TCP პორტის სკანირებისთვის ჰოსტზე IP მისამართით 192.168.1.188, შეიყვანეთ ქვემოთ და დააჭირეთ Enter.

nmap -sT 192.168.1.188

ღია TCP პორტების სკანირებისთვის ჰოსტების დიაპაზონში IP მისამართით 192.162.1.188,192.162.1.189,192.162.1.190 გამოიყენეთ ქვემოთ მოცემული ბრძანება.

nmap -sT 192.168.1.188-190

თქვენი სისტემის ყველა ღია TCP პორტის სკანირებისთვის

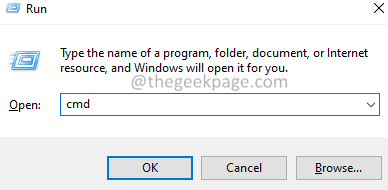

1. გახსენით Run Dialog ღილაკების გამოყენებით Windows + R.

2. ტიპი cmd, და დააჭირეთ Enter.

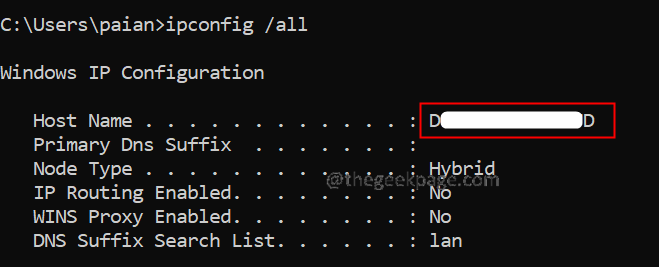

3. Command Prompt ფანჯარაში, რომელიც იხსნება, ჩაწერეთ ქვემოთ მოცემული ბრძანება და დააჭირეთ Enter.

ipconfig / ყველა

4. დააკოპირეთ თქვენი Მასპინძლის სახელი როგორც ქვემოთაა ნაჩვენები.

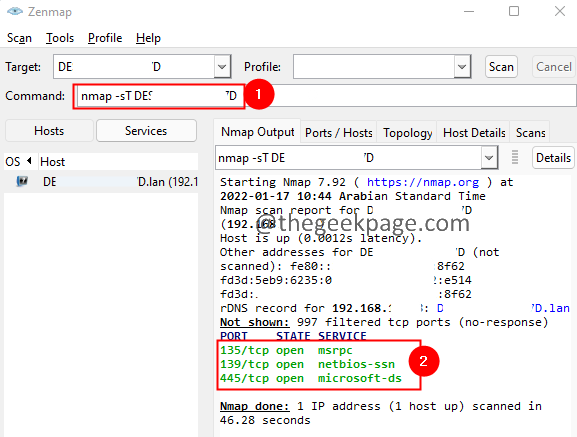

5. გახსენით Nmap-Zenmap GUI და გაუშვით ბრძანება, როგორც ნაჩვენებია ქვემოთ:

nmap -sT DEVICE-AVIOPND

აქ ჩამოთვლილია ყველა ღია TCP პორტი თქვენს სისტემაში:

როგორ მოვახდინოთ Windows-ში ღია UDP პორტების სკანირება?

თუ გსურთ იპოვოთ ყველა ღია UDP პორტი, შეიყვანეთ ქვემოთ მოცემული ბრძანება და დააჭირეთ Enter.

nmap -sU

განვიხილოთ რამდენიმე მაგალითი,

ჰოსტის ყველა ღია UDP პორტის სკანირებისთვის scanme.nmap.org, შეიყვანეთ ქვემოთ მოცემული ბრძანება და დააჭირეთ Enter.

nmap -sU scanme.nmap.org

ყველა ღია UDP პორტის სკანირებისთვის ჰოსტზე IP მისამართით 192.168.1.188, შეიყვანეთ ქვემოთ და დააჭირეთ Enter.

nmap -sU 192.168.1.188

ღია UDP პორტების სკანირებისთვის ჰოსტების დიაპაზონში IP მისამართით 192.162.1.188,192.162.1.189,192.162.1.190 გამოიყენეთ ქვემოთ მოცემული ბრძანება.

nmap -sU 192.168.1.188-190

თქვენი სისტემის ყველა ღია UDP პორტის სკანირებისთვის

1. იდენტიფიცირება თქვენი ჰოსტის სახელი. (იხილეთ ნაბიჯები 1-4 ყველა ღია TCP პორტის განყოფილების სკანირებისთვის)

2. გახსენით Nmap-Zenmap GUI და გაუშვით ბრძანება, როგორც ნაჩვენებია ქვემოთ:

nmap -sU DEVICE-AVIOPND

Სულ ეს არის.

ვიმედოვნებთ, რომ ეს სტატია იყო ინფორმაციული. Მადლობა წაკითხვისთვის.