- მიუხედავად იმისა, რომ მაიკროსოფტი ქადაგებდა გაძლიერებულ უსაფრთხოებას, რომლის მიღებასაც ვაპირებდით TPM ჩიპების საშუალებით, თავდასხმა არც ისე შორს არის შეუძლებელი.

- თუ ჩვენი Windows 11 ერთ-ერთი მოწყობილობა არასწორ ხელში მოხვდება, თავად მოწყობილობა და ქსელი, რომლითაც ის არის დაკავშირებული, დაზარალდება.

- ექსპერტებმა დაადასტურეს, რომ სწორი უნარ-ჩვევების წყალობით, TPM 2.0 უსაფრთხოების ჩიპებიც კი შეიძლება გახდეს მარტივი მსხვერპლი მავნე სუბიექტებისთვის, რომლებიც ცდილობენ ჩვენი მონაცემების ამოღებას.

- მაიკროსოფტს შესაძლოა სურდეს უფრო ახლოს გაეცნოს უსაფრთხოების ამ მახასიათებლებს და შესაძლოა გადახედოს თავის სტრატეგიას, სანამ ჯერ კიდევ არის ამის გაკეთება.

ზედმეტია იმის თქმა, მას შემდეგ რაც რედმონდმა ტექნოლოგიურმა კომპანიამ პირველად გამოაცხადა Windows 11, როგორც მომავალი OS, გაუთავებელი ლაპარაკი იყო ზოგიერთ მათგანზე. ტექნიკის მოთხოვნები რომელიც მოწყობილობებმა უნდა შეასრულონ.

ბევრი არ ეთანხმებოდა დაწესებულ TPM 2.0 შეზღუდვებს და ამ საკითხმა გამოიწვია ყველა სახის რეაქცია Windows-ის მომხმარებლების მხრიდან.

მაიკროსოფტი ინარჩუნებდა თავის პოზიციას და არწმუნებდა ხალხს, რომ TPM-ის ეს მოთხოვნა მათი უსაფრთხოებისთვისაა, დაცვის გაძლიერებული დონის გამო, რომელსაც ის შესთავაზებდა.

თუმცა, ზოგიერთმა ექსპერტმა ცოტა ხნის წინ დაადგინა, რომ ამ უსაფრთხოების ჩიპების დაყენების შემთხვევაშიც კი, ჩვენ ჯერ კიდევ ვერ ვიქნებით სრულიად დაცული მავნე ობიექტებისგან, იმ შემთხვევაში, თუ ვინმეს ხელში მოხვდება ჩვენი Windows 11 მოწყობილობა.

ჩვენ არ ვართ ისეთი უსაფრთხოები, როგორც Microsoft-ს სურს, რომ იფიქროთ

ტექნოლოგიურმა გიგანტმა გამოიჩინა რკინის ნებისყოფა, როდესაც საქმე არ ეხებოდა საზოგადოებრივი ზეწოლის ქვეშ, განსაკუთრებით მას შემდეგ, რაც TPM 2.0 საზოგადოებისგან მოტანილი მოთხოვნა.

ისინი რეკლამირებდნენ ამ ტექნიკის ფუნქციას, თითქოს მათი იყო და თქვა, რომ მომხმარებლები დაცულნი იქნებოდნენ ამ პატარა ჩიპის გამო.

Trusted Platform Module (TPM) ტექნოლოგია შექმნილია აპარატურაზე დაფუძნებული, უსაფრთხოებასთან დაკავშირებული ფუნქციების უზრუნველსაყოფად. TPM ჩიპი არის უსაფრთხო კრიპტოპროცესორი, რომელიც შექმნილია კრიპტოგრაფიული ოპერაციების შესასრულებლად. ჩიპი მოიცავს რამდენიმე ფიზიკურ უსაფრთხოების მექანიზმს, რათა ის იყოს რეზისტენტული, ხოლო მავნე პროგრამული უზრუნველყოფა ვერ ახერხებს TPM-ის უსაფრთხოების ფუნქციების შელახვას.

ექსპერტები დოლოს ჯგუფიდან აღმოაჩინა, რომ, ფაქტობრივად, თუ რომელიმე ჩვენგანი დაკარგავს თავის ლეპტოპს ან მოიპარავს, TPM ვერაფერს გააკეთებს იმისთვის, რომ ჰაკერები არ დაარღვიონ.

ამ წერის დროს, BitLocker არ იყენებს TPM 2.0-ის დაშიფრულ საკომუნიკაციო მახასიათებლებს სტანდარტული, რაც ნიშნავს, რომ TPM-დან გამოსული ნებისმიერი მონაცემი გამოდის უბრალო ტექსტში, გაშიფვრის გასაღების ჩათვლით Windows. თუ ჩვენ შევძლებთ ამ გასაღების ხელში ჩაგდებას, ჩვენ უნდა შეგვეძლოს დისკის გაშიფვრა, VPN კლიენტის კონფიგურაციაზე წვდომა და შესაძლოა შიდა ქსელზე წვდომა.

ამ ექსპლოიტის გამოყენებით სხვა გენიალურ სქემებთან ერთად, მკვლევარებმა შეძლეს აეღოთ მოპარული კორპორატიული ლეპტოპი (როგორც სცენარი) და ეფექტურად მოიპოვოს წვდომა მის ასოცირებულ კორპორატიულ ქსელზე, რის შედეგადაც მონაცემები დაუცველი და დაუცველია.

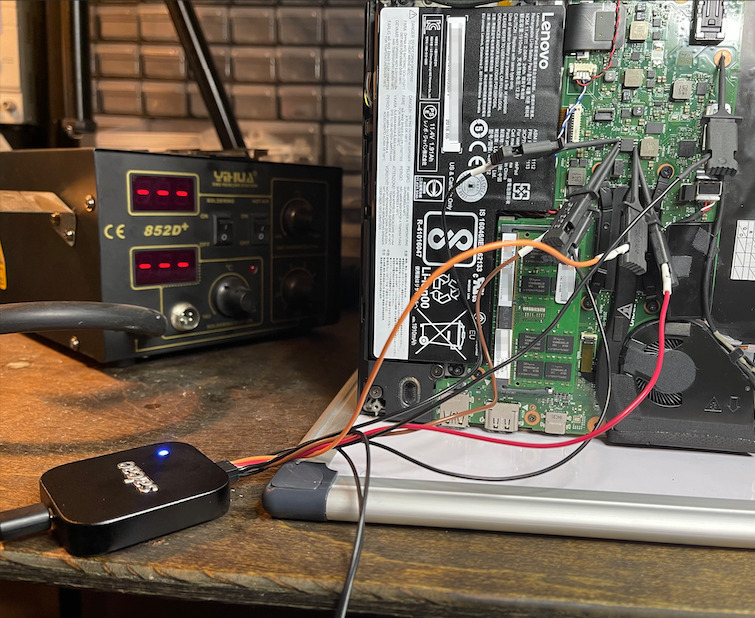

როგორც მათ შემდგომში აღწერეს, ლეპტოპის გატეხვის შემდეგ, წინასწარ აღჭურვილი თავდამსხმელი გამოიყენებდა SOIC-8 კლიპს ცალკეული ზონდების ნაცვლად, რათა დათრგუნულიყო TPM უსაფრთხოების ჩიპი.

კლიპი ძალიან მარტივს გახდის ჩიპთან დაკავშირებას და რეალურ სამყაროში შეტევისგან რამდენიმე წუთში გაპარსვას.

მთელი პროცესი დეტალურად არის ახსნილი და საინტერესოა, თუ თქვენ გაქვთ დიდი ტექნიკური გამოცდილება და გაქვთ ასეთი ცოდნა.

ეს შემაშფოთებელი სიახლეა, თუ გავითვალისწინებთ, რომ Microsoft-მა გააკეთა ასეთი დიდი გარიგება ჩვენს მოწყობილობებზე განახლებაზე, რომლებსაც უკვე აქვთ ინტეგრირებული უსაფრთხოების ასეთი მახასიათებლები.

ამის გათვალისწინებით, რედმონდში დაფუძნებულ ტექნოლოგიურ კომპანიას შეუძლია უკეთესად გააკეთოს BitLocker-ისთვის უფრო უსაფრთხო მომავლის შეთავაზება, სადაც ასეთი ჰაკერების მეთოდები აღარ არის შესაძლებელი.

თქვენ ასევე შეგიძლიათ იცოდეთ, რომ შეგიძლიათ დააინსტალიროთ Microsoft-ის მომავალი ოპერაციული სისტემა დაწესებული TPM მოთხოვნის გარეშეც კი.

როგორია თქვენი შეხედულება მთელ ამ სიტუაციაზე? გაგვიზიარეთ თქვენი აზრი ჩვენთან კომენტარების განყოფილებაში ქვემოთ.