- MysterySnail zero-day exploit უარყოფითად აისახება Windows კლიენტებსა და სერვერის ვერსიებზე.

- IT კომპანიები, სამხედრო და თავდაცვის ორგანიზაციები იმ მხარეებს შორის იყვნენ, რომლებიც ყველაზე მეტად დაზარალდნენ მავნე პროგრამით.

- სერვერებზე თავდასხმის უკან IronHusky იდგა.

უსაფრთხოების მკვლევარების აზრით, ნულოვანი დღის სიმაღლის პრივილეგიის გამოყენებით, ჩინელმა ჰაკერებმა შეძლეს თავდასხმა IT კომპანიებსა და თავდაცვის კონტრაქტორებზე.

Kaspersky-ის მკვლევარების მიერ შეგროვებულ ინფორმაციაზე დაყრდნობით, APT ჯგუფმა შეძლო Windows Win32K ბირთვის დრაივერის ნულოვანი დღის დაუცველობის გამოყენება ახალი RAT ტროას შემუშავებისას. ნულოვანი დღის ექსპლოიტს ჰქონდა მრავალი გამართვის სტრიქონი წინა ვერსიიდან, CVE-2016-3309 დაუცველობა. 2021 წლის აგვისტოდან სექტემბრამდე, Microsoft-ის რამდენიმე სერვერზე თავს დაესხნენ MysterySnail.

Command and Control (C&C) ინფრასტრუქტურა საკმაოდ ჰგავს აღმოჩენილ კოდს. სწორედ ამ წინაპირობიდან შეძლეს მკვლევარებმა შეტევების დაკავშირება IronHusky ჰაკერების ჯგუფთან. შემდგომი კვლევის შედეგად დადგინდა, რომ ექსპლოიტის ვარიანტები ფართომასშტაბიან კამპანიებში გამოიყენებოდა. ეს ძირითადად სამხედრო და თავდაცვის ორგანიზაციების, ასევე IT კომპანიების წინააღმდეგ იყო.

უსაფრთხოების ანალიტიკოსი იმეორებს იმავე სენტიმენტებს, რომლებიც იზიარებენ Kaspersky-ის მკვლევარებს ქვემოთ, IronHusky-ის მიერ მავნე პროგრამების გამოყენებით მსხვილი სუბიექტების მიმართ წარმოქმნილ საფრთხეებზე.

მკვლევარები ზე @kaspersky გაუზიარონ რა იციან ამის შესახებ #იდუმალი ლოკოკინა#ვირთხა ჩვენთან ერთად. მათი ანალიზით მათ მიაწერეს #მავნე პროგრამა ემუქრება მსახიობებს, რომლებიც ცნობილია როგორც #რკინის ჰასკი. https://t.co/kVt5QKS2YS#Კიბერ დაცვა#ისუსაფრთხოება#InfoSec#ThreatIntel#საფრთხეზე ნადირობა#CVE202140449

— ლი არჩინალი (@ArchinalLee) 2021 წლის 13 ოქტომბერი

MysterySnail შეტევა

MysterySnail RAT შეიქმნა Windows-ის კლიენტებზე და სერვერის ვერსიებზე ზემოქმედებისთვის, კონკრეტულად Windows 7-დან და Windows Server 2008-დან უახლეს ვერსიებამდე. Ეს მოიცავს Windows 11 და Windows Server 2022. Kaspersky-ის ცნობით, ექსპლოიტი ძირითადად მიზნად ისახავს Windows კლიენტის ვერსიებს. მიუხედავად ამისა, ის ძირითადად Windows Server Systems-ზე იყო ნაპოვნი.

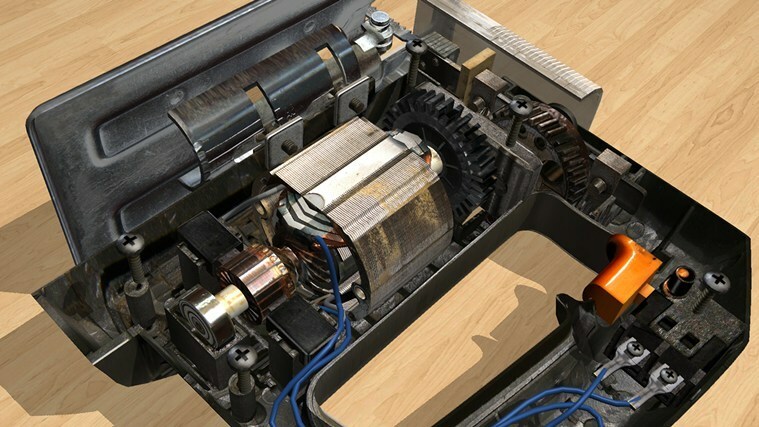

მკვლევარების მიერ შეგროვებული ინფორმაციის საფუძველზე, ეს დაუცველობა მომდინარეობს დაყენების უნარიდან მომხმარებლის რეჟიმის გამოძახება და მათი განხორციელების დროს მოულოდნელი API ფუნქციების შესრულება გამოძახებები. მკვლევარების აზრით, ResetDC ფუნქციის მეორედ შესრულება იწვევს შეცდომას. ეს არის იგივე სახელური მისი გამოძახების შესრულებისას.

იმოქმედა თქვენზე MysterySnail ნულოვანი დღის ექსპლოიტით? შეგვატყობინეთ ქვემოთ მოცემულ კომენტარების განყოფილებაში.