- Windows– ის კრიტიკულ დაუცველობას, რომელიც აღმოჩენილია დღის წინ, მომხმარებლები ცდილობენ უსაფრთხოების დამატებითი ზომების გააქტიურებას.

- ეს დაიწყო მაშინ, როდესაც მკვლევარმა შენიშნა ის, რაც მისი აზრით იყო კოდირების რეგრესია მომავალი ბეტა ვერსიაში Windows 11.

- როგორც ჩანს, შინაარსი უსაფრთხოების ანგარიშის მენეჯერი (SAM), შეიძლება წაიკითხონ შეზღუდული სისტემის პრივილეგიების მქონე მომხმარებლებმა.

- ეს დაუცველობა ასევე გავლენას ახდენს Windows 10 -ის ყველა ვერსიაზე, რომელიც გამოქვეყნდა ბოლო 2.5 წლის განმავლობაში, ექსპერტების აზრით.

ჩვენ, Windows Report– ში, ყოველთვის ხაზს ვუსვამთ ინტერნეტთან დაკავშირებისას დაცულობის შენარჩუნების მნიშვნელობას, რადგან კიბერ საფრთხეები დღითიდღე იზრდება და აქტუალური ხდება.

ამის შეუსრულებლობამ შეიძლება გამოიწვიოს კონფიდენციალური და ღირებული მონაცემების გაჟონვა, რამაც შეიძლება სერიოზული გავლენა იქონიოს როგორც ინდივიდებზე, ასევე საწარმოებზე.

სამშაბათს, ყველა შოკირებული იყო, როდესაც შეიტყო ორი ახალი დაუცველობის შესახებ, ერთი Windows- ში და მეორე Linux- ში, რამაც ჰაკერებს საშუალება მისცა, გვერდის ავლით OS უსაფრთხოების შეზღუდვები და წვდომა მგრძნობიარე რესურსებზე.

Windows 11 -ის ახალმა დაუცველობამ შეიძლება სერიოზული დარღვევები გამოიწვიოს

Windows– ის ეს კრიტიკული დაუცველობა შემთხვევით აღმოაჩინეს რამდენიმე დღის წინ, როდესაც მკვლევარმა შენიშნა ის, რაც მისი აზრით იყო კოდირების რეგრესია მომავალი ვერსიის ბეტა ვერსიაში. Windows 11.

მან ასევე აღმოაჩინა, რომ შინაარსი უსაფრთხოების ანგარიშის მენეჯერი (SAM), რომელიც არის მონაცემთა ბაზა, რომელიც ინახავს მომხმარებლის ანგარიშებს და უსაფრთხოების აღმწერებს მომხმარებლებისთვის ადგილობრივ კომპიუტერზე, შეიძლება წაიკითხონ შეზღუდული სისტემის პრივილეგიების მქონე მომხმარებლებმა.

yarh- რატომღაც win11– ზე SAM ფაილი ახლა კითხულობს მომხმარებლებს.

თუ თქვენ გაქვთ ჩრდილების მოცულობა ჩართული, შეგიძლიათ წაიკითხოთ sam ფაილი ასე:მე ჯერ არ ვიცი საკითხის სრული მოცულობა, მაგრამ მე მგონი ძალიან ბევრია რომ არ იყოს პრობლემა. pic.twitter.com/kl8gQ1FjFt

- იონას L (@jonasLyk) 2021 წლის 19 ივლისი

უკეთ გაგების მიზნით, ჩვენ ყველამ ვიცით, რომ რაც უფრო რთულდება ოპერაციული სისტემები და პროგრამები, წარმატებული შეტევები მოითხოვს ორ ან მეტ დაუცველობას.

უფრო ზუსტად რომ ვთქვათ, ერთ-ერთი დაუცველობა მავნე მესამე პირებს მისცემს წვდომას დაბალი პრივილეგირებული OS რესურსებზე, სადაც შესაძლებელია კოდის შესრულება ან პირადი მონაცემების წაკითხვა.

მეორე დაუცველობა აყენებს პროცესს სრულიად ახალ დონეზე, იძლევა წვდომას სისტემის რესურსებზე, რომელიც დაცულია პაროლის შესანახად ან სხვა მგრძნობიარე ოპერაციებისთვის.

SeriousSAM დაუცველობა გავლენას ახდენს Windows 10 -ის ყველა ვერსიაზე, რომელიც გამოვიდა ბოლო 2.5 წლის განმავლობაში

-CVE-2021-36934 შეიძლება გამოყენებულ იქნას ადმინისტრაციული წვდომის მისაღებად Windows 10 v1809 ვერსიებზე და მოგვიანებით

-ჯერჯერობით პატჩები არ არის

-PoC და ზოგიერთი ხე რჩევები ხელმისაწვდომიაhttps://t.co/x7rXAyByqypic.twitter.com/EEtvRBLbU3- კატალინ ციმპანუ (@campuscodi) 2021 წლის 21 ივლისი

ზუსტად როგორ უშვებს ეს საკითხი თავდამსხმელებს ჩვენს სისტემაში შეღწევის საშუალებას?

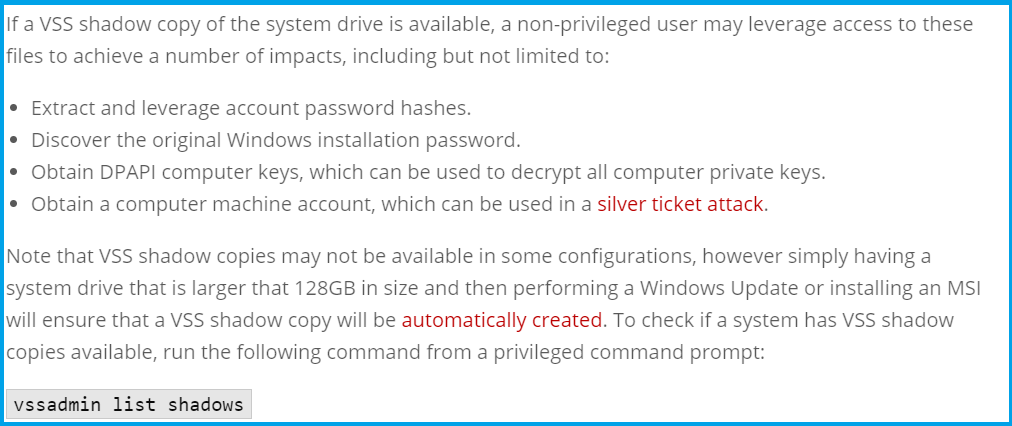

ზემოაღნიშნულმა საკითხმა შესაძლებელი გახადა მესამე პირებისთვის კრიპტოგრაფიულად დაცული პაროლის მონაცემების ამოღება.

ასევე, მათ შეეძლოთ აღმოაჩინონ პაროლი, რომელსაც ჩვენ ვიყენებდით Windows– ის ინსტალაციისთვის, ხელში ჩაუვარდათ კომპიუტერის გასაღებები Windows მონაცემთა დაცვის API– სთვის, რომელიც შეიძლება გამოყენებულ იქნას პირადი დაშიფვრის გასაღებების გასაშიფრად.

კიდევ ერთი ქმედება, რაც კიბერ თავდამსხმელებმა შეიძლება შეასრულონ ამ დაუცველობის შესწავლისას არის ანგარიშების შექმნა მიზნობრივ მოწყობილობაზე.

როგორც თქვენ შეგიძლიათ წარმოიდგინოთ, შედეგი არის ის, რომ ადგილობრივ მომხმარებელს შეუძლია აამაღლოს პრივილეგიები სისტემაში, ყველაზე მაღალი დონე Windows- ში.

კითხვა: რისი გაკეთება შეგიძლია როცა გაქვს #მიმიკაცი🥝 და ზოგიერთი წაკითხვის წვდომა Windows სისტემის ფაილებზე, როგორიცაა SYSTEM, SAM და SECURITY?

A: ადგილობრივი პრივილეგიის ესკალაცია

Გმადლობთ @jonasLyk ამისათვის წაკითხული წვდომა ნაგულისხმევ Windows😘– ზე pic.twitter.com/6Y8kGmdCsp

- 🥝 ბენჯამინ დელპი (@gentilkiwi) 2021 წლის 20 ივლისი

ეს არის ახალი დაუცველობა და ეს იყო Windows 10 -ზეც კი

მომხმარებლებმა, რომლებმაც შეამჩნიეს ეს პოსტები და უპასუხეს, ასევე აღნიშნეს, რომ ეს ქცევა არ იყო Windows 11 – ში დანერგილი რეგრესია, როგორც თავდაპირველად ეგონათ.

სავარაუდოდ, იგივე დაუცველობა, რომელსაც Windows 11 მომხმარებელი ჰყავს სავარძლების პირას, იყო Windows 10 – ის უახლეს ვერსიაშიც კი.

ამრიგად, აშშ -ს კომპიუტერული საგანგებო სიტუაციების მზადყოფნის გუნდი განაცხადა რომ ეს საკითხი ვლინდება Volume Shadow Copy Service– ის, Windows ფუნქციის საშუალებით ოპერაციული სისტემა ან პროგრამები, რომლებიც გადაიღებენ მთელ დისკს ფაილური სისტემის ჩაკეტვის გარეშე, გადატრიალებულია ჩართული

რაც კიდევ უფრო უარესია, ის არის, რომ ამჟამად, არ არსებობს პატჩი, ასე რომ არ არსებობს საშუალება გითხრათ, როდის მოგვარდება ეს პრობლემა.

Microsoft კომპანიის ოფიციალური პირები იძიებენ დაუცველობას და საჭიროების შემთხვევაში მიიღებენ ზომებს. დაუცველობას თვალყურს ადევნებენ როგორც CVE-2021-36934, როგორც Microsoft– მა თქვა, რომ ველურ ბუნებაში ექსპლუატაცია უფრო სავარაუდოა.

დავწერე ამის შესახებ #HiveNightmare აკა #სერიოზული SAM (ბრალი @cyb3rops ამისთვის), Windows 10-ის დაუცველი დაუცველობა, რომელიც ნებისმიერ არასამთავრობო ადმინისტრატორ მომხმარებელს აძლევს წვდომას სისტემის სრულ რეესტრში, მათ შორის მგრძნობიარე სფეროებში.

საშინლად ცუდად კოდირებული PoC შედის.

https://t.co/PX1fOGpzbf- კევინ ბომონტი (@GossiTheDog) 2021 წლის 20 ივლისი

იღებთ დამატებით ზომებს, რათა თავიდან აიცილოთ კიბერშეტევების მსხვერპლი? გაგვიზიარეთ თქვენი აზრები ქვემოთ მოცემულ კომენტარებში.