"ვინდოუსის ბირთვის ჰაკერმა", ლუკა მარჩელმა Tweeter- ზე გამოაქვეყნა ვიდეო, სადაც ნაჩვენებია დისტანციური კოდის შესრულების (RCE) მიერ Windows Remote Desktop Gateway (RDG) მისი წარმატებით დარღვევა.

გატეხვა ისარგებლებს Windows სერვერის უსაფრთხოების ორი სისუსტით, რომელთა შესახებ Microsoft უკვე აფრთხილებს მომხმარებლებს.

აქ არის უსაფრთხოების განახლებები CVE-2020-0609 და CVE-2020-0610 სისუსტეები, მაგრამ იმ შემთხვევაში, თუ მათ გამოყენებასთან დაკავშირებით მეორე აზრი გაქვთ, ამ ჰაკერმა აჩვენა რამდენად რეალურია თქვენი სისტემის საფრთხე.

ჰაკერებს დისტანციურად შეუძლიათ თქვენი სისტემისა და მონაცემების მანიპულირება

ნებისმიერ შემთხვევაში, Microsoft- მა არ შემოგვთავაზა საკითხის მოგვარების კიდევ ერთი ეფექტური გზა, ამიტომ, როგორც ჩანს, პაჩჩინგი ერთადერთი გზაა თქვენი Windows PC საფრთხისგან უსაფრთხოდ.

ლუკა ურჩევს RDG- ს UDP ტრაფიკის გამორთვას RCE შეტევის ჩაშლაში, როგორც ის ახლახანს აჩვენა.

თუ განახლების ინსტალაცია არ არის ვარიანტი, თქვენ უნდა გამოიყენოთ სხვა ზომები, როგორიცაა UDP ტრაფიკის გამორთვა. ცოტა დაველოდები, სანამ ხალხს საკმარისი დრო ექნება პატჩისთვის, სანამ საზოგადოებას გამოაქვეყნებს

- ლუკა მარჩელი (@layle_ctf) 2020 წლის 26 იანვარი

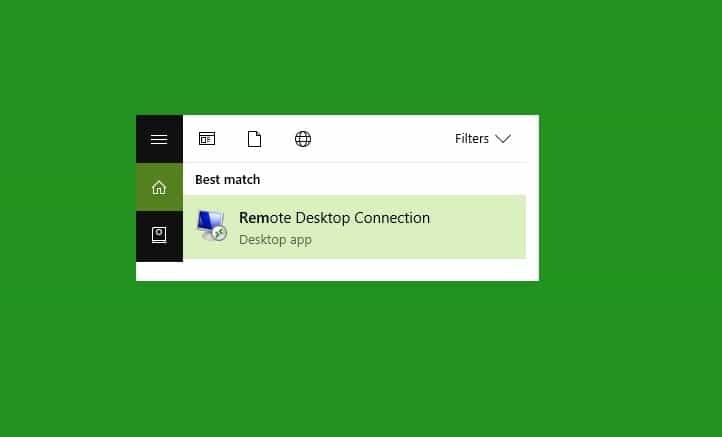

ორგანიზაციები იყენებენ Windows RDG- ს, რათა მათმა თანამშრომლებმა დისტანციურად დაუკავშირდნენ კომპანიის IT რესურსებს ნებისმიერი მოწყობილობის საშუალებით დისტანციური სამუშაო მაგიდის კლიენტი განცხადება ზოგადად, ასეთი კავშირი უნდა იყოს უსაფრთხო და დაცული, განსაკუთრებით მაშინ, თუ იგი მოიცავს მრავალფაქტორიან ავთენტიფიკაციას.

მაგრამ RCE შეტევისას, რომელიც იყენებს Windows RDG უსაფრთხოების სისუსტეებს, ჰაკერებს არ უნდა წარუდგინონ მომხმარებლის სწორი სერთიფიკატები კომპანიის ფაილებზე შესასვლელად. ეს იმიტომ ხდება, რომ შეტევა ხდება ავტორიზაციის პროტოკოლების გააქტიურებამდე.

თქვენი სისტემის დალაგება ერთადერთი გზაა, რომ უსაფრთხოდ დარჩეთ

RDG თავისთავად საშუალებას აძლევს ინტერატორს დისტანციური წვდომის წინაპირობას, ამიტომ მათ მავნე კოდის შესასრულებლად ფიზიკურად არც კი უნდა იყვნენ იქ. კიდევ უფრო უარესი, შეჭრა არის სტელსი, რადგან ”სპეციალურად შემუშავებული მოთხოვნები” სამიზნე სისტემაში ან მოწყობილობაში არ არის საჭირო მომხმარებლის მომხმარებლებთან ურთიერთქმედება.

მაიკროსოფტი ამბობს, რომ ამ სისუსტის წარმატებით გამოყენებამ შეიძლება ჰაკერს შესაძლებლობა მისცეს ახალი პროგრამები განათავსოს ან ნახოს / შეცვალოს მონაცემები. ორგანიზაციებს, რომლებსაც აქვთ სენსიტიური პირადი ინფორმაცია, არ სურს ამ რისკის გაწევა, განსაკუთრებით მონაცემთა დაცვის უფრო მკაცრი რეგულაციების ფონზე.

Windows- ის ოპერაციული სისტემის შემქმნელმა წარსულში სხვა გამოავლინა დისტანციური სამუშაო მაგიდის პროტოკოლის (RDP) სისუსტეები ეს შეიძლება თქვენი ყურადღების ღირსი იყოს. ამ შეცდომების გამოსწორებაც არსებობს. იმისათვის, რომ უსაფრთხო მხარე იყოთ, გაითვალისწინეთ, რომ თანასწორია სამშაბათის განახლებული განახლებები.

- წაიკითხეთ შემდეგი: საუკეთესო ანტი-ჰაკერული პროგრამა Windows 10-ისთვის [2020 სახელმძღვანელო]