- Linux- ზე დაფუძნებული x86 სერვერები და Linux ARM / MIPS დაფუძნებული IoT მოწყობილობები შეიძლება გადაიქცეს Gitpaste-12 მიზანში.

- Gitpaste-12 არის ახალი ჭია, რომელიც იყენებს GitHub- ს და Pastebin- ს. გადახედეთ ქვემოთ, რომ შეიტყოთ მეტი ამის შესახებ.

- მავნე პროგრამებისა და სხვა საფრთხეების ადვილად მოსაცილებლად გამოიყენეთ რჩევები, აღწერილი ჩვენს მიერ მოცილების სახელმძღვანელოების განყოფილება.

- უფრო მეტიც, ამის სანიშნე უსაფრთხოების და კონფიდენციალურობის პროგრამული უზრუნველყოფის ცენტრი შეიძლება ჭკვიანი არჩევანი იყოს მომავლისთვის.

Gitpaste-12 არის ახლახანს აღმოჩენილი ჭია, რომელიც იყენებს GitHub და Pastebin საბინაო კომპონენტის კოდებისათვის და 12-ზე მეტი მოწყვლადობის გამოყენება.

ამიტომ, ეს მავნე პროგრამა ცნობილია როგორც Gitpaste-12 GitHub და Pastebin– ის გამოყენების გამო, ასევე აქვს მინიმუმ 12 სხვადასხვა შეტევის მოდული.

ამ დროისთვის სამიზნეები მოიცავს Linux დაფუძნებული x86 სერვერები, Linux ARM და MIPS დაფუძნებული IoT მოწყობილობებთან ერთად.

პირველი GitPaste-12 პირველი შეტევები აღმოაჩინეს Juniper Threat Labs- მა. ანგარიში გამოაქვეყნა Juniper Threat Labs- მა ავლენს:

თავდასხმის პირველი ეტაპი სისტემის საწყისი კომპრომისია. (…) ამ ჭიას აქვს 12 ცნობილი შეტევითი მოდული და მეტი დამუშავების პროცესშია.

როგორ ვრცელდება Gitpaste-12?

ამ საწყისი ფაზის შემდეგ, როგორც ჩანს, ჭიას აქვს ზუსტი მისია: იგი განსაზღვრავს ცნობილ ექსპლოიტებს და შეიძლება შეეცადოს უხეში ძალის გამოყენება პაროლები.

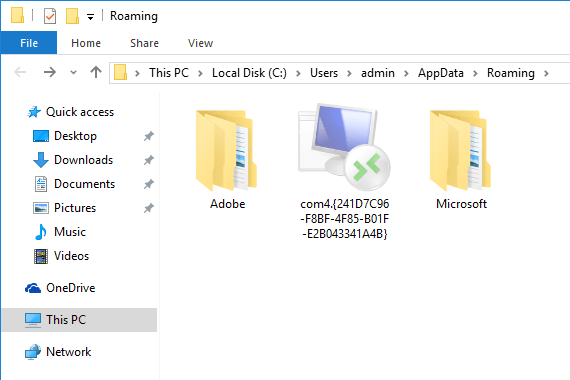

როდესაც სისტემა კომპრომეტირდება, Gitpaste-12 ადგენს cron სამუშაოს, რომელსაც ჩამოიტვირთავს Pastebin- დან, რომელიც კვლავ ახორციელებს იმავე სკრიპტს ყოველ წუთს.

ეს ეფექტური მექანიზმი, სავარაუდოდ, გამოიყენება bot- ში cron jobs- ის განახლებების გასააქტიურებლად. როგორც უკვე დაადასტურა, Gitpaste-12 მავნე პროგრამა ასევე შეიცავს სკრიპტს, რომელიც იწყებს შეტევებს სხვა მანქანების წინააღმდეგ.

ეს გზა ამ ჭიის ტირაჟირებას ცდილობს, დაწყებული შემთხვევითი / 8 CIDR შეტევებით მის ყველა სპექტრში მდებარე მისამართებზე.

იცით Gitpaste-12 ადგილმდებარეობა და ის ფაქტი, რომ მას შეუძლია ადვილად გავრცელდეს, აპირებთ გააგრძელოთ GitHub– ის გამოყენება? გვაცნობეთ თქვენი აზრი ამის შესახებ ქვემოთ მოცემულ კომენტარებში.