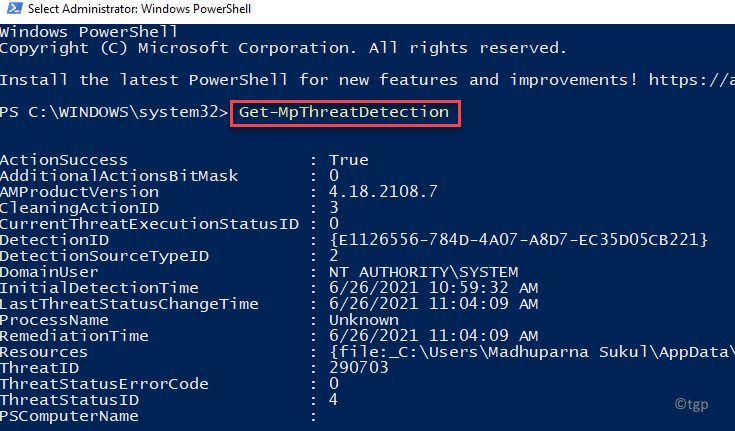

Googleの脅威分析グループは最近、AdobeFlashと MicrosoftWindowsカーネル Chromeブラウザに対するマルウェア攻撃に積極的に使用されていました。 Googleは、10月21日にMicrosoftに開示してからわずか10日後にWindowsのセキュリティ上の欠陥を公表しました。 グーグルはまた、この欠陥が攻撃者やコーダーによって積極的に使用される可能性があることを指摘しました を使用してコンピュータへの管理者レベルのアクセスを取得することにより、Windowsシステムのセキュリティを危険にさらす マルウェア。

これは、正直ではない開発者が、管理者アクセスを必要とせずにユーザーレベルのアプリのみを実行するWindowsのセキュリティサンドボックスから脱出できるようにすることで実現できます。 技術をもう少し深く掘り下げて、レガシーサポートWindowsシステムであるwin32k.sys 主にグラフィックスに使用されるライブラリは、Windowsへのフルアクセスを許可する特定の呼び出しが発行されます 環境。 Google Chromeには、この種の欠陥に対する防御メカニズムがすでに備わっており、「Chromiumサンドボックスへの変更を使用してWindows 10でのこの攻撃をブロックします。Win32kロックダウン“.

Googleは、この特定のWindowsの脆弱性を次のように説明しています。

「Windowsの脆弱性は、セキュリティサンドボックスエスケープとして使用できるWindowsカーネルのローカル権限昇格です。 これは、GWL_STYLEがWS_CHILDに設定されているウィンドウハンドルのインデックスGWLP_IDに対してwin32k.sysシステムコールNtSetWindowLongPtr()を介してトリガーできます。 Chromeのサンドボックスは、Windows 10のWin32kロックダウン緩和策を使用してwin32k.sysシステムコールをブロックします。これにより、このサンドボックスエスケープの脆弱性の悪用が防止されます。」

GoogleがWindowsのセキュリティ上の欠陥に遭遇したのはこれが初めてではありませんが、脆弱性に関する公式声明を発表しました。 その後、ソフトウェアメーカーが発行する公式の7日間の制限の前に、パブリックノートをリリースしたことでMicrosoftを非難しました。 修正。

「7日後、 積極的に悪用された重大な脆弱性に関する公開されたポリシー、本日、アドバイザリまたは修正がまだリリースされていないWindowsに重大な脆弱性が残っていることを開示します」と書いています。 Googleの脅威分析グループのNeelMehtaとBillyLeonard。」この脆弱性は、積極的に攻撃されていることがわかっているため、特に深刻です。 悪用されました。」

A ゼロデイ脆弱性 は、ユーザーにとって新しい、公開されたセキュリティ上の欠陥です。 そして、7日間の期間が経過した今でも、Microsoftからこのバグに関して利用可能なパッチ修正はありません。

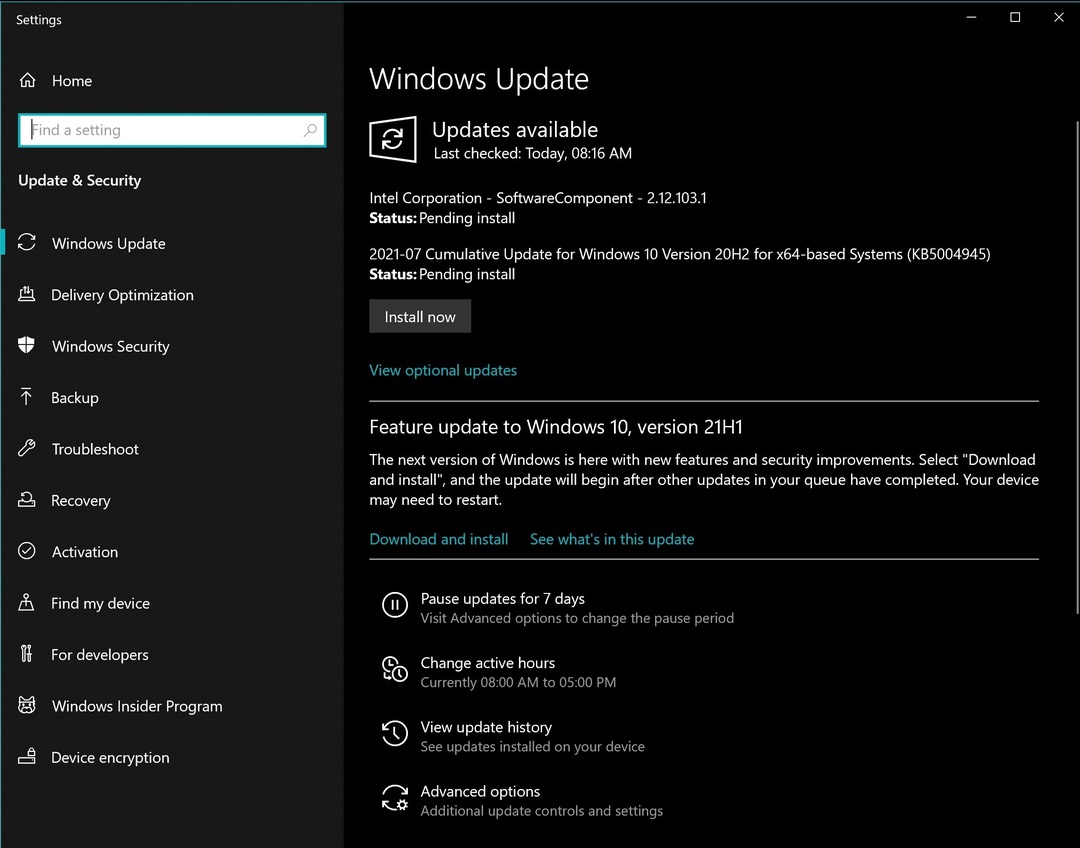

GoogleがAdobeと共有したFlashの脆弱性(10月21日に公開)は、10月26日にパッチが適用されました。 そのため、ユーザーは最新バージョンのFlashに簡単に更新できます。 しかし、Microsoftは、Flashのような単純なWebプラグインの場合、7日以内にパッチを発行することは 挑戦的なターゲットですが、Windowsのような複雑なOSの場合、セキュリティ上の欠陥のパッチをコーディング、テスト、および発行することはほぼ不可能です。 週間。

マイクロソフトだけでなく、他の多くの主要なソフトウェアエンティティは、Googleのこの物議を醸すポリシーに積極的に反対しています。 1週間の制限ですが、Googleは、ユーザーを危険にさらす可能性のある永続的なバグについての認識を作成する方が、公安にとってより安全であると主張しています。 安全性。