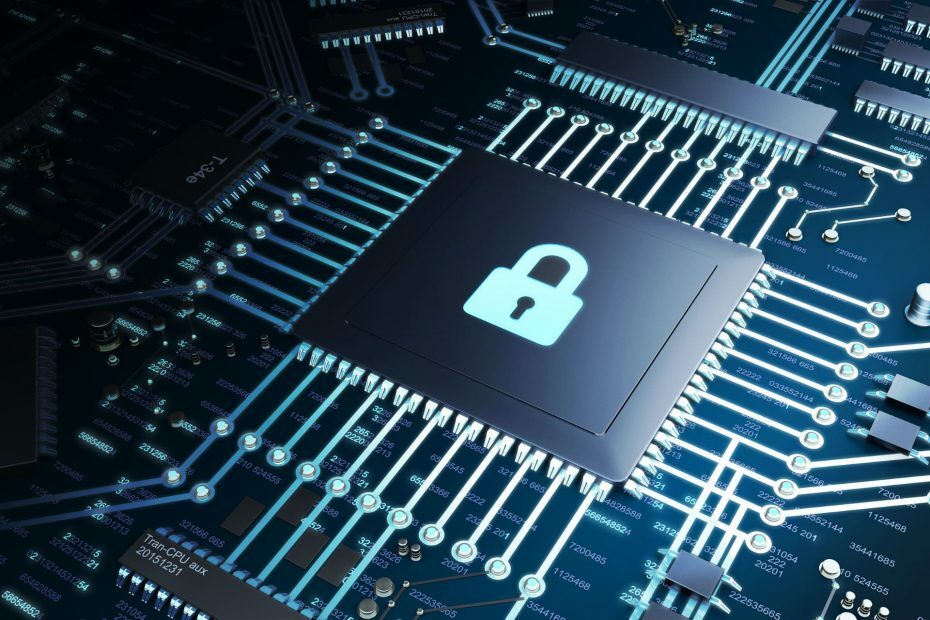

- マイクロソフトは、ユーザーがTPMセキュリティチップを最大限に活用するのに役立つ新しいツールを作成します。

- Windows 11には、OSで最も批判されている要件の1つに合わせて特別に調整された、このオプションのソフトウェアが付属しています。

- 管理者は使用できます TpmDiagnostics.exeから TPMチップに保存されている情報を徹底的に照会します。

- この記事には、Windows11でこの新しいソフトウェアで使用できるコマンドの完全なリストが含まれています。

あなたはそれを知りたいかもしれませんWindows 11 TPM Diagnosticsと呼ばれる新しいオプション機能が付属します。これは、管理者が特定のデバイスのTPMセキュリティプロセッサを参照できるようにするツールです。

マイクロソフトがこれらを主張し続けていることを考えると、明らかな動き 要件としてのTPM2.0セキュリティプロセッサ、セキュリティ機能の一部を強化するために必要です。

新しいOSには、デフォルトのTPM診断ツールがあります

すでにご存知かもしれませんが、このWindows 11の要件が火花を散らしたという果てしない議論から、TPMチップは実際にはハードウェアセキュリティプロセッサです。

その主な目的は、暗号化キー、ユーザークレデンシャル、およびその他の機密データをマルウェアの攻撃やその他の形式のハッキングまたはデータ抽出から保護することです。

マイクロソフトはこの要件を主張し続け、この小さなハードウェアが実際に持つ最も重要なことを強調し続けています。 新しいブログ投稿で.

将来のPCは、ランサムウェアのような一般的な攻撃と高度な攻撃の両方、および国家からのより高度な攻撃から保護するために、この最新のハードウェアの信頼のルートを必要としています。 TPM 2.0を要求すると、組み込みの信頼ルートが要求されるため、ハードウェアセキュリティの標準が向上します。

そのため、TPMDiagnosticsと呼ばれるこの新しいWindows11コマンドラインツールを使用すると、すべての管理者がTPMチップに保存されている情報を照会できるようになります。

ソフトウェアをインストールした後、あなたは新しいを見つけるでしょう tpmdiagnostics.exe にある実行可能ファイル C:\ Windows \ System32 フォルダ。

TPM 2.0は、Windows HelloとBitLockerでセキュリティを提供し、顧客がIDとデータをより適切に保護できるようにするための重要な構成要素です。 さらに、多くの企業顧客にとって、TPMは、デバイスの状態を証明するための安全な要素を提供することにより、ゼロトラストセキュリティを促進するのに役立ちます。

この新しいツールで使用できるコマンドは何ですか?

TPMチップに格納されているデータを完全に理解していない限り、TPMチップをいじりすぎることはお勧めしません。

間違えると、デバイスの操作に必要なキーが誤って削除される可能性があります。

知っている Microsoftトラステッドプラットフォームのドキュメント、新しいと一緒に TpmDiagnostics.exe このツールは、Windows11の基盤となるセキュリティメカニズムに関する大量の情報を提供できます。

これは、新しいWindows 11TPMツールで使用できるコマンドの完全なリストです。

tpmdiagnostics:Windows10ビルド22000用のツール。 Copyright(c)MicrosoftCorporation。 全著作権所有。 フラグ:PrintHelp(/ h -h)PromptOnExit(-x / x)UseECC(-ecc / ecc)UseAes256(-aes256 / aes256) QuietPrint(-q / q)PrintVerbosely(-v / v)「help」コマンドを使用して、 コマンド。 コマンド:TpmInfo:GetLockoutInfo IsOwned PlatformType CheckFIPS ReadClock GetDeviceInformation IfxRsaKeygenVulnerability GatherLogs [フルディレクトリパス] PssPadding IsReadyInformation TpmTask:MaintenanceTaskStatus ShowTaskStatus IsEULAAccepted ProvisioningTpm [強制クリア] [PPIプロンプトを許可] TpmProvisioning:PrepareTPM CanUseLockoutPolicyClear CanClearByPolicy AutoProvisioning:IsAutoProvisioningEnabled EnableAutoProvisioning DisableAutoProvisioning [-o] EK:EkInfo ekchain EkCertStoreRegistry GetEkCertFromWeb [-ecc] [cert ファイル] GetEkCertFromNVR [-ecc] [証明書ファイル] GetEkCertFromReg [-ecc] [出力ファイル] GetEk [-ecc] [キーファイル] CheckEkCertState InstallEkCertFromWeb InstallEkCertFromNVR InstallEkCertThroughCoreProv EKCertificateURL WindowsAIK:InstallWindowsAIK [-skipCert] WinAikPersistedInTpm UninstallWindowsAIKCert GetWindowsAIKCert [証明書ファイル] IsWindowsAIKInstalledInNCrypt EnrollWindowsAIKCert GetWindowsAIKPlatformClaim ["fresh"] [出力ファイル] OtherKeys:PrintPublicInfo [srk / aik / ek / handle] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc] TestParms [SYMCIPHER | RSA] [アルゴリズム固有の引数] EnumerateKeys NVStorage:EnumNVIndexes DefineIndex [index] [size] [属性フラグ] UndefineIndex [インデックス] ReadNVIndexPublic [インデックス] WriteNVIndex [インデックス] [16進形式のデータ| -ファイルファイル名] ReadNVIndex [インデックス] NVSummary NVBootCounter: CheckBootCounter ReadBootCounter [/ f] PCR:PrintPcrs PhysicalPresence:GetPPTransition GetPPVersionInfo GetPPResponse GetPPRequest TPMCommandsAndResponses:CommandCode [hex command コード] ResponseCode [16進応答コード]トレース:EnableDriverTracing DisableDriverTracing FormatTrace [etlファイル] [出力jsonファイル] DRTM:DescribeMle [MLEバイナリファイル]その他:ヘルプ [コマンド名] DecodeBase64File [base64からデコードするファイル] EncodeToBase64File [エンコードするファイル] ReadFileAsHex [読み取るファイル] ConvertBinToHex [読み取るファイル] [書き込むファイル] ConvertHexToBin [読み取るファイル] [書き込むファイル]ハッシュ[16進バイトまたはハッシュする生の値] GetCapabilities