Microsoft Exchange Server 2013、2016、および2019に新しい脆弱性が発見されました。 この新しい脆弱性は PrivExchange 実際にはゼロデイ脆弱性です。

攻撃者はこのセキュリティホールを悪用して、単純なPythonツールを使用してExchangeメールボックスユーザーの資格情報を使用してドメインコントローラーの管理者権限を取得できます。

この新しい脆弱性は、研究者のDirk-JanMollemaによって強調されました。 彼の個人ブログ 1週間前。 彼のブログでは、PrivExchangeのゼロデイ脆弱性に関する重要な情報を公開しています。

彼は、メールボックスを持つ任意のユーザーからドメイン管理者への攻撃者のアクセスをエスカレートするために組み合わされた3つのコンポーネントで構成されているかどうかにかかわらず、これは単一の欠陥ではないと書いています。

これらの3つの欠陥は次のとおりです。

- Exchange Serverには、デフォルトで(高すぎる)特権があります

- NTLM認証はリレー攻撃に対して脆弱です

- Exchangeには、Exchangeサーバーのコンピューターアカウントを使用して攻撃者に対して認証を行う機能があります。

研究者によると、攻撃全体は、privexchange.pyとntlmrelayxという名前の2つのツールを使用して実行できます。 ただし、攻撃者が攻撃を仕掛けた場合でも、同じ攻撃が可能です。 必要なユーザー資格がありません.

このような状況では、変更されたhttpattack.pyをntlmrelayxとともに利用して、資格情報なしでネットワークの観点から攻撃を実行できます。

Microsoft ExchangeServerの脆弱性を軽減する方法

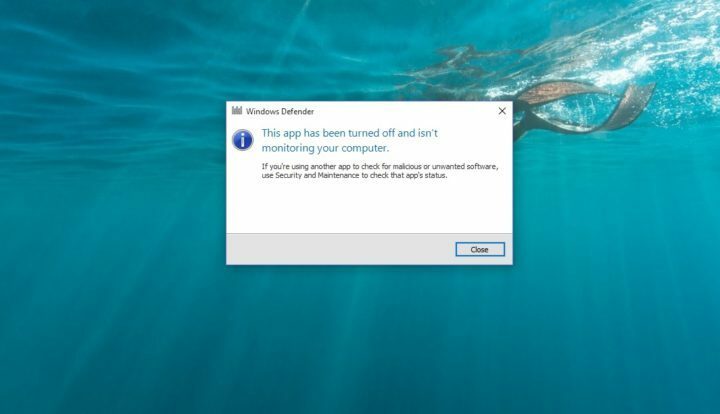

このゼロデイ脆弱性を修正するパッチは、Microsoftによってまだ提案されていません。 ただし、同じブログ投稿で、Dirk-Jan Mollemaは、サーバーを攻撃から保護するために適用できるいくつかの緩和策について説明しています。

提案された緩和策は次のとおりです。

- Exchangeサーバーが他のワークステーションとの関係を確立するのをブロックする

- レジスタキーの削除

- ExchangeサーバーでのSMB署名の実装

- Exchangeドメインオブジェクトから不要な権限を削除する

- IISのExchangeエンドポイントで認証の拡張保護を有効にします。Exchangeが破損するため、Exchangeバックエンドのエンドポイントは除きます)。

さらに、次のいずれかをインストールできます Microsoft Server2013用のこれらのウイルス対策ソリューション.

PrivExchange攻撃は、Exchange 2013、2016、2019などの完全にパッチが適用されたバージョンのExchangeおよびWindowsサーバーのドメインコントローラーで確認されています。

チェックアウトに関連する投稿:

- Exchangeメールサーバーに最適な5つのスパム対策ソフトウェア

- 2019年の最高のメールプライバシーソフトウェアの5つ