この危険な脆弱性は今年初めに SecureWorks によって発見されました。

- 攻撃者は単純に放棄された URL をハイジャックし、それを使用して昇格された権限を取得します。

- この脆弱性は、サイバーセキュリティ企業である SecureWorks によって発見されました。

- Microsoft はすぐにこの問題に対処しましたが、同社のサイバーセキュリティのレベルについては雄弁に語っています。

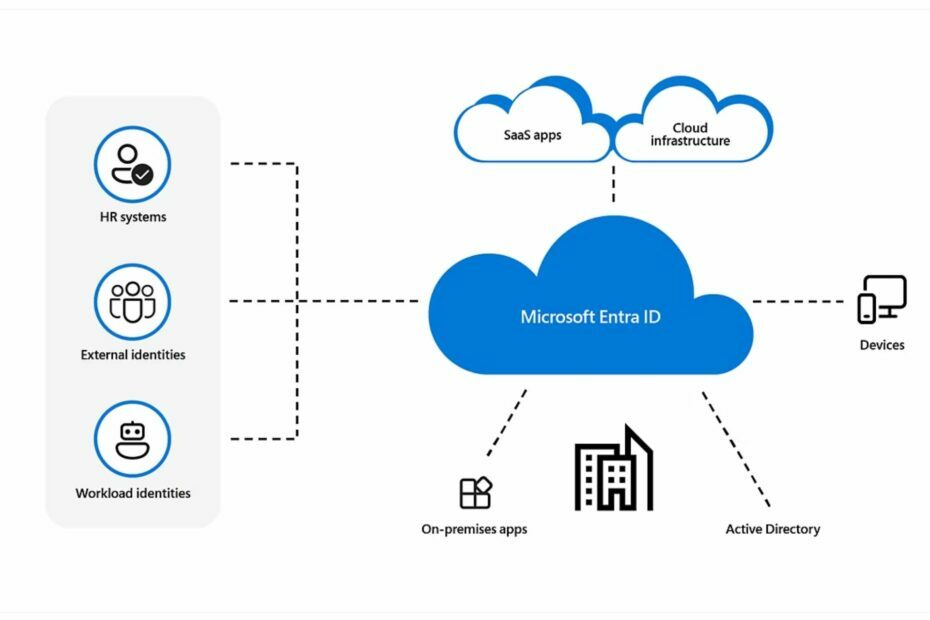

今年の初めに、Microsoft Entra ID (当時は Azure Active Directory)は、放棄された応答 URL を使用するハッカーによって簡単にハッキングされ、侵害される可能性があります。 SecureWorks の研究者チームがこの脆弱性を発見し、Microsoft に警告しました。

レドモンドに本拠を置くこの大手テクノロジー企業は、この脆弱性に迅速に対処し、最初の発表から 24 時間以内に、Microsoft Entra ID の放棄された応答 URL を削除しました。

この発見からほぼ 6 か月が経った今、この発見を支えたチームは、 ブログ投稿で明らかになった、放棄された応答 URL に感染し、それらを使用して Microsoft Entra ID を炎上させ、本質的にセキュリティを侵害する背後にあるプロセスです。

攻撃者は、放棄された URL を使用して、Microsoft Entra ID を使用する組織の昇格された権限を簡単に取得する可能性があります。 言うまでもなく、この脆弱性は大きなリスクをもたらしましたが、Microsoft はそれを認識していなかったそうです。

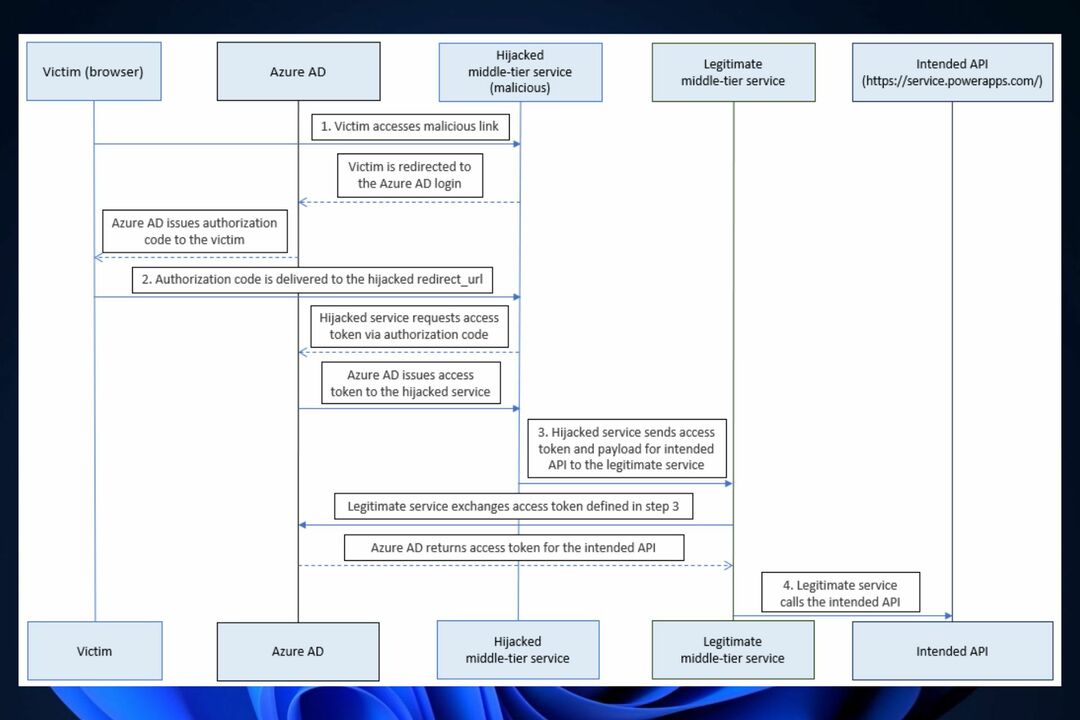

攻撃者は、この放棄された URL を利用して認証コードを自分自身にリダイレクトし、不正に取得した認証コードをアクセス トークンと交換する可能性があります。 その後、脅威アクターは中間層サービス経由で Power Platform API を呼び出し、昇格された特権を取得する可能性があります。

セキュアワークス

これは、攻撃者が Microsoft Entra ID の脆弱性を利用する方法です。

- 放棄された応答 URL は攻撃者によって発見され、悪意のあるリンクでハイジャックされる可能性があります。

- この悪意のあるリンクは被害者によってアクセスされる可能性があります。 Entra ID は被害者のシステムを応答 URL にリダイレクトします。この URL には認証コードも含まれます。

- 悪意のあるサーバーは、アクセス トークンの認証コードを交換します。

- 悪意のあるサーバーは、アクセス トークンと目的の API を使用して中間層サービスを呼び出し、最終的に Microsoft Entra ID が侵害される可能性があります。

しかし、研究を支援したチームは、攻撃者が中間層サービスにトークンを中継せずに、単純に認証コードをアクセス トークンと交換できることも発見しました。

攻撃者にとって Entra ID サーバーを効果的に侵害することがどれほど簡単だったかを考えると、Microsoft はすぐにこの問題に対処し、翌日にはこの問題のアップデートをリリースしました。

しかし、レドモンドに本拠を置くテクノロジー大手が、そもそもこの脆弱性をどのように認識していなかったのかを見るのは非常に興味深いです。 ただし、Microsoft には脆弱性をやや無視してきた歴史があります。

この夏の初め、 同社はTenableから激しく批判された、別の名門サイバーセキュリティ企業は、悪性組織が Microsoft ユーザーの銀行情報にアクセスすることを可能にする別の危険な脆弱性に対処できなかったためです。

Microsoft が何らかの方法でサイバーセキュリティ部門を拡大する必要があることは明らかです。 あなたはそれについてどう思いますか?