これらのブルートフォース攻撃に関して必要なすべての情報

- クレデンシャル スタッフィングとは、悪意のある攻撃者が、あるオンライン アカウントのユーザーの漏洩したログイン資格情報を別のアカウントで使用しようとすることです。

- このようなブルート フォース攻撃を防ぐには、すべてのアカウントに一意のパスワードを使用する必要があります。

- 2FA (2 要素認証) と多要素認証 (MFA) を使用することは、オンライン攻撃を防ぐもう 1 つの方法です。

ロボフォーム は、高度に安全なサーバーにデータの暗号化されたバージョンを保存します。 現在までで最も強力な暗号化アルゴリズムである AES-256 を使用します。 情報は解読不能であり、サーバー上では決して解読されず、デバイス上でのみ解読されます。

- 1 つのマスターパスワードと 2FA による安全なサインイン

- パスワード生成とデータバックアップ

- フォームの自動入力オプション

すべてのデバイス間でパスワードの同期を開始します。

パスワード スプレーとクレデンシャル スタッフィングの主な違いは、攻撃を実行するために必要な要件です。 どちらも、悪意のある攻撃者がユーザー アカウントに違法にアクセスするために使用するブルート フォース攻撃です。

最初は怖く聞こえるかもしれませんが、それでもやはり、ユーザー側のミスに依存します。 このパスワード スプレーとクレデンシャル スタッフィングのガイドでは、これらの攻撃を防ぐ方法とその違いについて説明します。

パスワードスプレーとは何ですか?

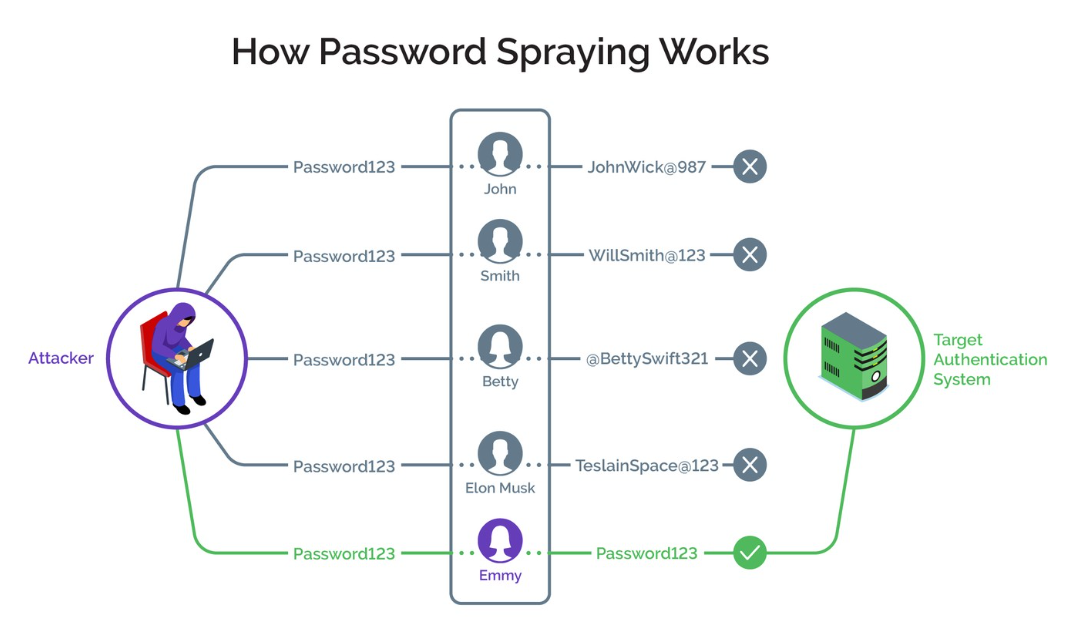

パスワード スプレーは、不正行為者がさまざまな有効なユーザー名に対して一般的に使用されるランダムなパスワードを試みるブルート フォース攻撃の一種です。 これは、攻撃者が正当な情報を持っていないことを意味します。

代わりに、平均的なユーザーが多くの有効なユーザー名に使用する、一般的で覚えやすいパスワードの一部をスプレーします。 これらの弱いパスワードには、パスワード、123456、123abc、111111 などがあります。

彼らは、最終的にいずれかのアカウントを侵害するまで、さまざまな共通パスワードを使用してこの手順を繰り返します。

クレデンシャルスタッフィングとは何ですか?

パスワード スプレーとは異なり、クレデンシャル スタッフィングでは、攻撃者はユーザー アカウントのログイン資格情報にアクセスします。 これは通常、オンライン漏洩によって起こります。 おそらく、アカウントを持っている Web サイトのデータベースが侵害された可能性があります。

攻撃者は、単一アカウントのパスワードを使用して、同じユーザーが所有する他のオンライン アカウントにアクセスしようとします。 パスワードが一致しない場合、ハッカーは同じパスワードのさまざまなバリエーションを試みます。

たとえば、ハッカーはユーザーの Facebook のユーザー名、電子メール、パスワードにアクセスする可能性があります。 次に、そのパスワードを使用して、その人の Twitter または Gmail アカウントにアクセスしようとします。 これが機能しない場合は、代わりにパスワードのバリエーションを使用します。

パスワードスプレーとクレデンシャルスタッフィングの違いは何ですか?

1. 攻撃の目的

これら 2 種類の攻撃の主な目的は、ユーザーのアカウントに違法にアクセスすることです。 ただし、資格情報スタッフィングの目的は、1 つのアカウントの漏洩したユーザー資格情報を使用して、同じユーザーが保持する複数のアカウントにアクセスすることです。

一方、パスワード スプレーの場合、悪意のある攻撃者は、さまざまな有効なユーザー名にスプレーされる一般的なパスワードのリストを持っている必要があります。

- 2023 年のサイバー攻撃について知っておくべき統計

- 最も収益を上げた 8 つの事実を含む最新のウイルス対策統計

2. 要件

専門家のヒント:

スポンサー付き

PC の問題の中には、特に Windows のシステム ファイルやリポジトリが欠落または破損している場合、対処が難しいものがあります。

必ず専用ツールを使用してください。 フォルテクト、壊れたファイルをスキャンして、リポジトリからの新しいバージョンに置き換えます。

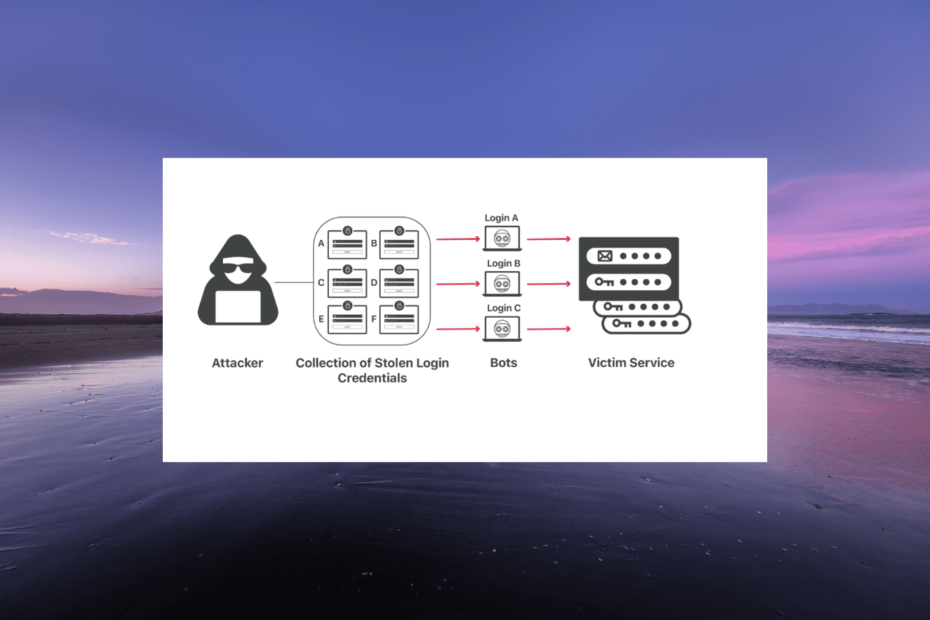

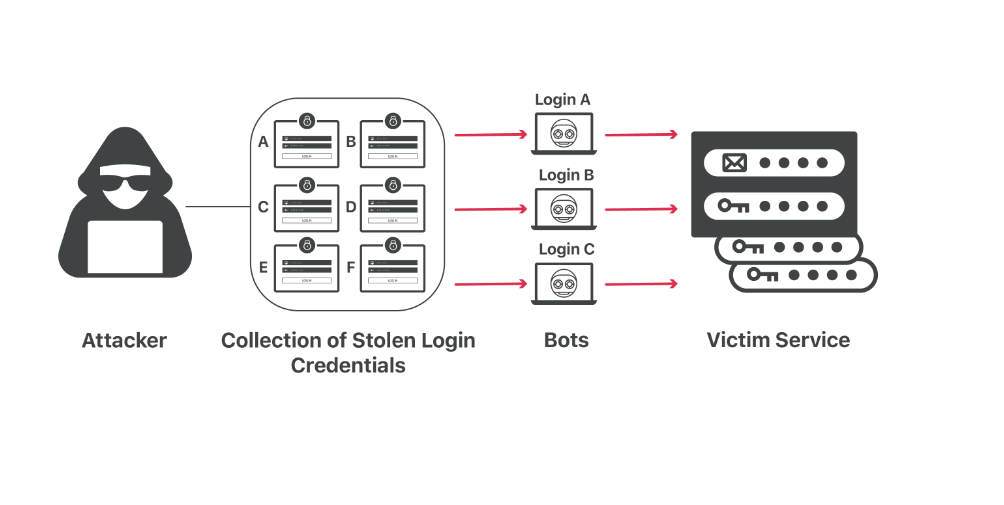

クレデンシャル スタッフィング攻撃の要件は、漏洩したオンラインのクレデンシャル ベースを操作することです。 彼らは通常、オンライン漏洩や組織のデータベースのハッキングを通じてこれを入手します。

一方、パスワード スプレーにはデータの漏洩は必要ありません。 有効なユーザー名のランダムなリスト。通常は電子メール アドレスと、一般的に使用される単純なパスワードです。

3. 動作モード

資格情報のスタッフィングは手動で行うこともできますが、ハッカーはボットネットを使用します。 利用可能なデータをボットにフィードすると、ボットは他のアカウントにアクセスするためにさまざまなバリエーションを作成し始めます。

この形式の攻撃が機能するのは、ほとんどのインターネット ユーザーが さまざまなアカウントに固有のパスワード. 代わりに、同じパスワードまたはそのバリエーションを何度も使用します。

攻撃者はパスワードスプレーにもボットネットを使用します。 ボットは有効なユーザー名を使用して動作し、アカウントの有効な資格情報を取得するまで、そのユーザー名を一般的に使用されるパスワードと照合します。

平均的なインターネット ユーザーはパスワードを必要とするアカウントを数十個持っているため、この形式の攻撃は成功することがあります。 したがって、ほとんどの人は、これらの弱い、いわゆる覚えやすいパスワードを使用することを好みます。 これにより、ハッカーが自分のアカウントに簡単にアクセスできるようになります。

資格情報のスタッフィングやパスワードのスプレーを防ぐにはどうすればよいですか?

これらのブルートフォース攻撃を防ぐために組織や個人ができることの一部を以下に示します。

- 固有のパスワードを使用する – 一般的に使用されているパスワードをそのまま使用したくなりますが、これは通常、悪い結果に終わります。 異なるアカウントには常に強力で一意のパスワードを使用してください。 すべてを覚えておく必要があることが心配な場合は、 信頼できるパスワードマネージャー その代わり。

- よく使用されるパスワードを拒否する – オンライン ポータルを持つ組織として、脆弱なパスワードや一般的に使用されるパスワードを拒否するパスワード作成ポリシーが必要です。 これにより、パスワード スプレー攻撃が実行される前に、すぐにそれに気づくことができます。

- 多要素認証 (MFA) を使用する – ポータルとアカウントのセキュリティを強化するには、パスワードの重要性を減らす必要があります。 これを行う効果的な方法の 1 つは、2 要素 (2FA) または多要素認証を実装することです。 これにより、ユーザーは追加情報を提供したり、デバイスにアクセスしたり、パスワードに加えて生体認証を使用したりする必要があります。

- データベース侵害を頻繁にチェックする – 場合によっては、組織によってはデータベース、特に漏洩した既知の資格情報のデータベースと共有されているデータベースをチェックすることがあります。 これにより、侵害されたアカウントを把握し、迅速に対処することができます。

- ログイン試行を制限する – 資格情報のスタッフィングやパスワードのスプレーを防止するもう 1 つの効果的な方法は、一度にログインを試みる回数を制限することです。 また、CAPTCHA やその他の活発性検出ツールをログイン プロセスに導入して、ボットを制限することもできます。

この資格情報スタッフィングとパスワード スプレー ガイドは終わりに達しました。 そこに含まれる情報により、これらの形式の攻撃とその防止方法について知る必要があるすべてがわかります。

のリストが必要な場合は、 オフラインパスワードマネージャー 資格情報を保護するために、利用可能なトップピックの詳細ガイドを確認してください。

以下のコメント欄で、これらのブルートフォース攻撃に関するご経験をお気軽に共有してください。

まだ問題が発生していますか?

スポンサー付き

上記の提案を行っても問題が解決しない場合は、コンピュータでさらに深刻な Windows の問題が発生する可能性があります。 次のようなオールインワン ソリューションを選択することをお勧めします。 フォルテクト 問題を効率的に解決するために。 インストール後は、 表示&修正 ボタンを押してから 修復を開始します。

![VPNをZoneAlarmファイアウォールに接続する方法[クイックガイド]](/f/6a46d42161a1364ded4f9ed5fafcda64.jpg?width=300&height=460)