- SharePointドキュメントを使用した新しいフィッシング攻撃が研究者によって発見されました。

- 偽のSharePointファイルが偽の電子メールに導入され、ユーザーを誘惑してアカウントの資格情報を提供させました。

- 通常のフィッシング攻撃で注意すべき詳細がいくつかあります。 あなたはこの記事でそれらを見つけるでしょう。

- 研究者は、フィッシング詐欺の防止に関していくつかの推奨事項を提供しています。

フィッシングプラットフォームCofenseの研究者は、狙った新しいフィッシング攻撃を発見しました Office 365 アカウント。

使用された方法は目新しいものではありません。攻撃者は偽物を挿入しました 共有ポイント緊急のレビューと対応を要求する電子メールに文書化します。

このイベントの深刻さは、Microsoftのセキュリティ層を迂回することができたため、さらに懸念されていると報告書は述べています。 ショー:

キャンペーンは、Microsoft独自の安全な電子メールゲートウェイ(SEG)によって保護された環境で見つかりました。 何千人もの個人がまだ在宅勤務を必要としているため、これはハッカーがほぼ完璧な共有をテーマにした電子メールで被害者を誘惑する絶好の機会を生み出しました。

フィッシング攻撃で注意すべき詳細

に似ている その他のフィッシング詐欺、これも一見正当な電子メールを介して広められました。

最初の注目すべき詳細は、送信者の電子メールアドレスでした。名前も、Microsoftの参照や組織の役職も、明確ではありませんでした。

次に、電子メールには、SharePointを介してアップロードおよび共有されたと思われるチームプロジェクトドキュメントと、緊急の注意と対応を主張する一般的なメッセージが含まれていました。

このタイプの詐欺は、同じカテゴリの攻撃に分類され、 ログインクレデンシャルの変更/補充.

さらに、緊急性を要求する電子メールは、特に不明または非公開のアドレスから送信された場合は、通常、疑わしいと見なす必要があります。

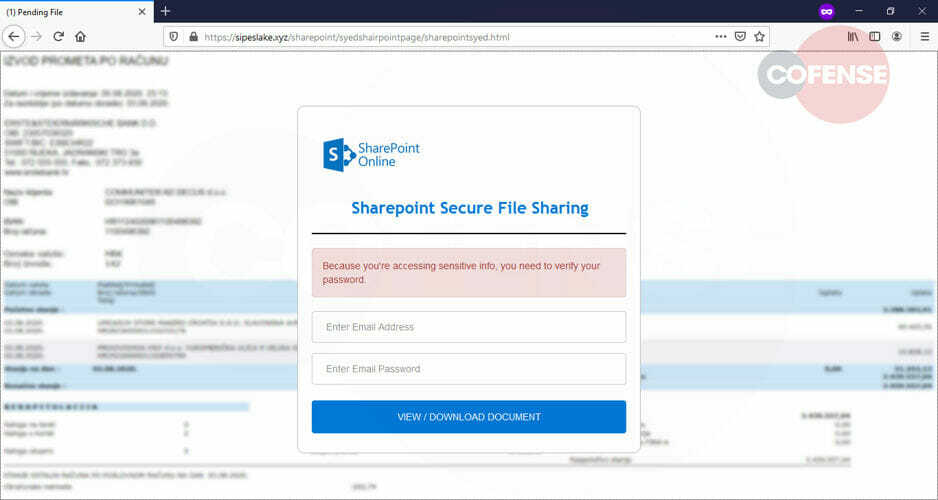

クリックすると、偽のリンクが表示され、MicrosoftのSharePointロゴ、ぼやけた背景、およびドキュメントを表示するためのログイン要求が表示されます。

もちろん、クレデンシャルを入力すると、ユーザーは無関係なドキュメントに移動し、詐欺に気付くのは1人だけです。

詐欺全体は、電子メールを介して機密文書を共有およびアクセスすることは(Microsoftのプロトコルを使用していても)非常に危険であることを証明しています。 このような攻撃の犠牲になるのを防ぐためのいくつかの常識的な方法は、次のとおりです。

- フィッシングやランサムウェアのシールドを備えたアンチウイルスをインストールします(ほとんどのツールにはそれがあります)

- システムとすべてのプログラムが最新であることを確認してください

- クレデンシャルを公開したり、疑わしいメールやドキュメントを開いたりする場合は、注意が必要です。

- 潜在的な詐欺師のアドレスをブロックする

うまくいけば、この記事はフィッシング詐欺とそれらを防ぐ方法についてのいくつかの有用な詳細を提供しました。 以下のセクションにコメントを残してください。

![AADSTS90100: ログイン パラメータが空であるか無効です [修正]](/f/1f407bd8585735b66a4e655929908240.png?width=300&height=460)

![関連付けられたアカウントでサインインする必要がある [Excel 修正]](/f/fc78599f227e2776e15dd84701430cc0.png?width=300&height=460)

![関連付けられたアカウントでサインインする必要がある [Excel 修正]](/f/12639a3b3266af68a59d97956b2a7e66.png?width=300&height=460)