- Office 365ユーザーは、フィッシングキャンペーンで悪意のあるサードパーティの標的になります。

- マイクロソフトは、2021年9月以来続いているそのようなキャンペーンの1つを発見しました。

- 今回は、サイバー攻撃者が多要素認証機能を使用しています。

マルウェアやサイバー攻撃のトピックにはしばらく触れていないので、その馬に戻って口笛を吹くつもりです。

あなたはまだそれを知らないかもしれませんが、マイクロソフトのトップセキュリティ研究者とエンジニアは実際につまずきました 2021年9月以来10,000を超える組織を標的とした大規模なフィッシング攻撃が発生しました。

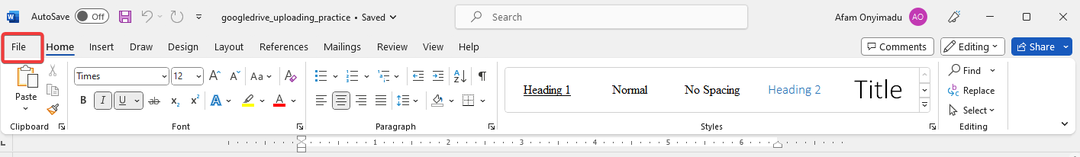

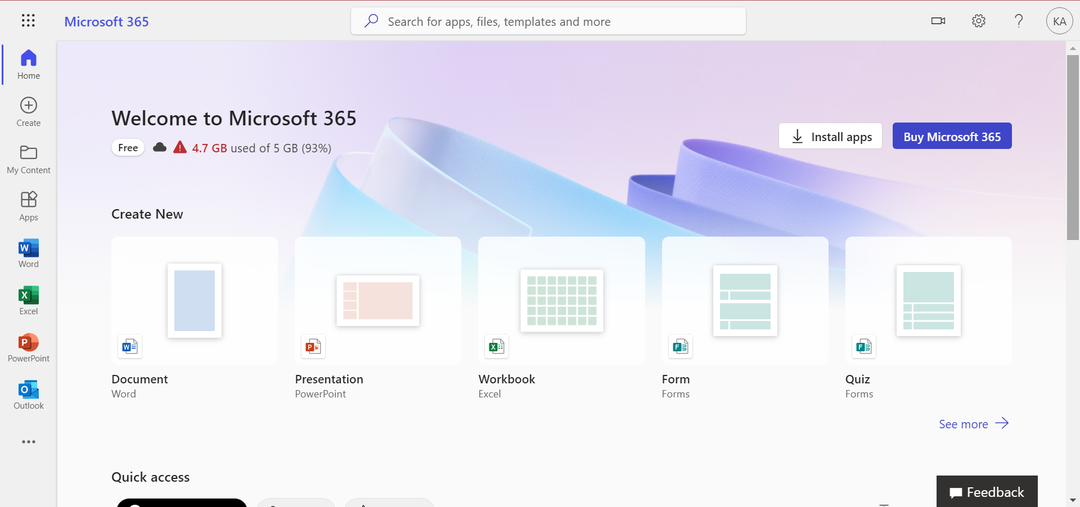

同様のことについて話しました Office365を標的としたフィッシングキャンペーン 昨年末のユーザーも、攻撃者が容赦しないという兆候です。

はい、それは多くの目標です。これから問題について詳しく説明し、Officeを使用する際に注意すべき点を正確に説明します。

マイクロソフトの専門家が新しいフィッシングキャンペーンのカバーを外します

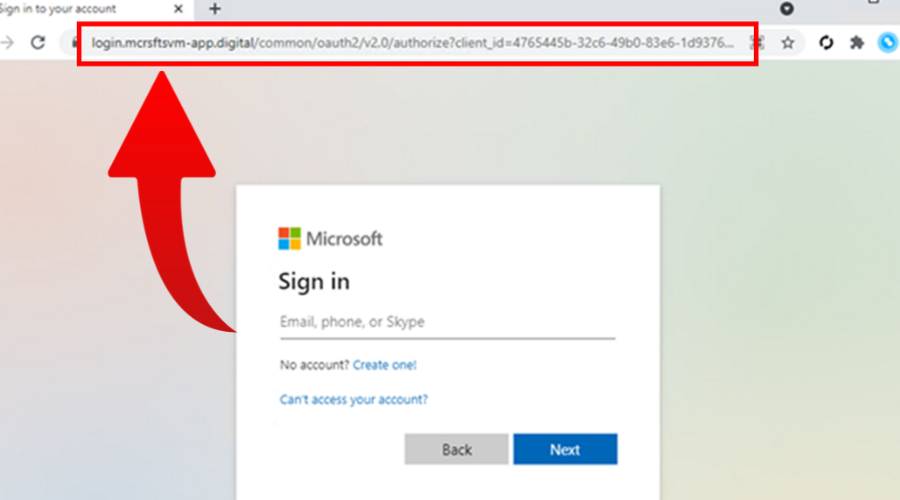

このスキームに関与するサイバー犯罪者は、パスワードと関連するセッションデータの盗用を容易にするために、adversary-in-the-middle(AiTM)フィッシングサイトを使用しました。

その結果、これにより、悪意のあるサードパーティが多要素認証保護をバイパスして ユーザーの電子メール受信ボックスにアクセスし、他のユーザーに対するビジネス電子メール侵害キャンペーンを使用してフォローアップ攻撃を実行します ターゲット。

上記の主なサイバー攻撃は、Office 365ユーザーを標的とし、プロキシを使用してOfficeオンライン認証ページを偽装しました。

ハッカーは、組織の複数の受信者に送信されたHTMLファイルが添付された電子メールを使用しました。この電子メールでは、受信者に音声メッセージがあることが通知されました。

そこから、含まれている添付ファイルを表示するためにクリックすると、ユーザーのデフォルトのブラウザでHTMLファイルが開き、音声メッセージがダウンロードされていることを特定のユーザーに通知します。

被害者は実際にマルウェアがラッチするリダイレクタサイトにリダイレクトされたため、真実からそれ以上のことは何もありません。

このフィッシングサイトは、Webアドレスを除いて、Microsoftの認証サイトとまったく同じように見えました。

次のステップは、被害者が資格情報を正常に入力し、検証の2番目のステップを完了すると、メインのOfficeWebサイトにリダイレクトされることでした。

これが行われると、攻撃者はすでにデータを傍受しているため、セッションCookieを含む必要なすべての情報を傍受していることになります。

言うまでもなく、その後、悪意のある第三者には、個人情報の盗難、支払い詐欺などの悲惨な選択肢があります。

マイクロソフトの専門家は、攻撃者がアクセスを利用して財務関連の電子メールや添付ファイルを見つけたと述べています。 一方、ユーザーに送信された元のフィッシングメールは、フィッシング攻撃の痕跡を削除するために削除されました。

サイバー犯罪者にMicrosoftアカウントの詳細を提供するということは、サイバー犯罪者が連絡先情報、カレンダー、電子メール通信などの機密データに不正にアクセスすることを意味します。

このような攻撃から保護するための最善の方法は、常に電子メールの送信元を再確認し、インターネット上のランダムなものをクリックしたり、怪しげな送信元からダウンロードしたりしないことです。

これらの簡単な予防措置は、データ、組織、苦労して稼いだ資金、またはそれらすべてを一度に保存するだけかもしれないので、それらを覚えておいてください。

また、マイクロソフトを装った攻撃者から、このような怪しげなメールを受け取ったことはありますか? 以下のコメントセクションで私たちとあなたの経験を共有してください。