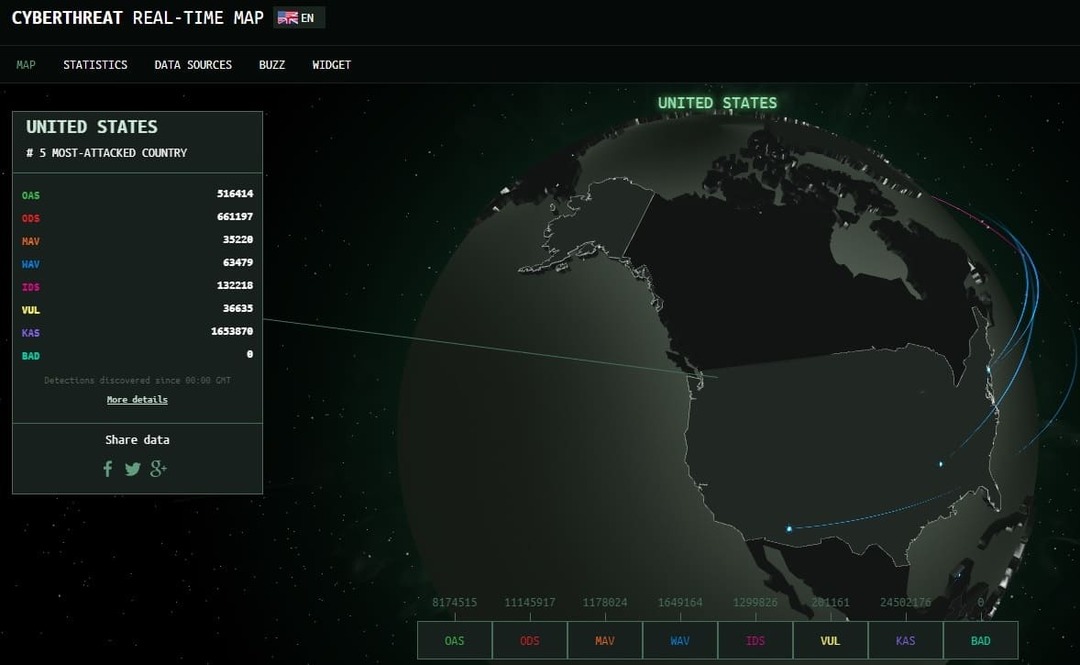

- 最近のESETテレメトリデータは、2019年12月1日から2020年5月1日までのRDPパスワード攻撃の増加を示しています。

- サイバーギャングは、WindowsRDPを使用して企業のITシステムに接続するリモートワーカーを標的にしています。

- あなたは私たちをチェックすることができます ソフトウェア さまざまなWindows10アプリケーションの最新ニュースと更新についてのセクション。

- 主要なサイバーセキュリティツールを最大限に活用する方法の詳細については、次のWebサイトをご覧ください。 セキュリティとプライバシー ページ。

このソフトウェアは、ドライバーの稼働を維持するため、一般的なコンピューターエラーやハードウェア障害からユーザーを保護します。 3つの簡単なステップで今すぐすべてのドライバーをチェックしてください:

- DriverFixをダウンロード (検証済みのダウンロードファイル)。

- クリック スキャン開始 問題のあるすべてのドライバーを見つけます。

- クリック ドライバーの更新 新しいバージョンを入手し、システムの誤動作を回避します。

- DriverFixはによってダウンロードされました 0 今月の読者。

最近のESETテレメトリデータは、 RDP 2019年12月1日から2020年5月1日までのパスワード攻撃。 同じ期間に、COVID-19関連の制限により、何億人もの従業員が自宅で仕事をすることを余儀なくされました。

これらの労働者の大多数は、雇用主のITシステムにリモート接続する必要があります。 残念ながら、企業ネットワークへの接続は非常に脆弱な攻撃ベクトルになっています。

たとえば、攻撃者は最近送信しました フィッシングメール VPNを介して組織のネットワークに接続しているリモートワーカーに送信します。

ESETレポートによると、Windowsリモートデスクトッププロトコル(RDP)もサイバーギャングの標的です。

増加するRDPパスワード攻撃

ハッカーはますますRDPに違反しています パスワード 複数のブルートフォース攻撃を開始することによるセキュリティ。 彼らは、WindowsRDPを使用して企業のITシステムに接続するリモートワーカーを対象としています。

特に、犯罪組織は弱いパスワード保護ポリシーを利用しています。 言う ESET。

これはおそらく、RDPが過去数年間、特にランサムウェアギャングの間でこのような人気のある攻撃ベクトルになった理由でもあります。 これらのサイバー犯罪者は通常、安全性の低いネットワークにブルートフォース攻撃を仕掛け、権利を高めます。 管理者レベルで、セキュリティソリューションを無効化またはアンインストールしてから、ランサムウェアを実行して重要な企業を暗号化します データ。

ESETは、2020年1月から5月の間にブロックしたIPのほとんどがフランス、中国、ロシア、ドイツ、および米国を拠点としていると付け加えています。

一方、ブルートフォース攻撃でサイバーギャングが標的にしたIPアドレスの多くは、ハンガリー、ロシア、ドイツ、ブラジルを拠点としています。

ギャングが組織のRDPログイン資格情報を取得すると、システム権限を管理者レベルに昇格させ始めます。 そこから、彼らは悪意のあるペイロードを展開するフィールドデーを持つことができます。

通常、ブルートフォース攻撃は、ランサムウェアや、クリプトマイナーなどの潜在的に不要なアプリの展開への道を開く可能性があります。

組織でWeb向けシステムを実行している場合は、次の要件を検討してください。 強力または複雑なパスワード ブルートフォース攻撃の成功の可能性を最小限に抑えるため。 また、必ずrランサムウェア保護 所定の位置に。

ブルートフォース攻撃の犠牲になったことがありますか? 以下のコメントセクションであなたの経験を教えてください。

![PC用の5つ以上の最高のオフラインアンチウイルス[Windows10、7]](/f/cc15508656b627cce79065fb80943708.jpg?width=300&height=460)