Glass Wall Solutionsのセキュリティ研究者のチームは、最近、新しい 脅威分析レポート. レポートは、CVEマルウェアの約85%が 2019年第1四半期.

バグに関する限り、Windows10には悪い歴史があります。 特定の脆弱性は、それぞれの新しいアップデートに固有の部分です。

しかし、ハッカーがマイクロソフトによって修正された脆弱性を利用していることを知って驚くべきことです。

ハッカーは古いマルウェアを新しいパッケージで配布しています

この状況は、いくつかの重要なセキュリティ上の懸念を引き起こします。 攻撃者は現在、古いマルウェアを使用して、システムにまったく新しい攻撃を仕掛けています。

攻撃者は、多くの大企業や組織がまだWindows 8、7、 Windows XP.

これらの組織には、運用環境でこれらのレガシーシステムを使用する独自の理由があります。 研究者は、システムの約37%が まだWindows7OSを使用しています.

さらに、Windows 8、8.1、およびWindows XPのユーザー数はそれぞれ2.1%、7%、および2.3%です。

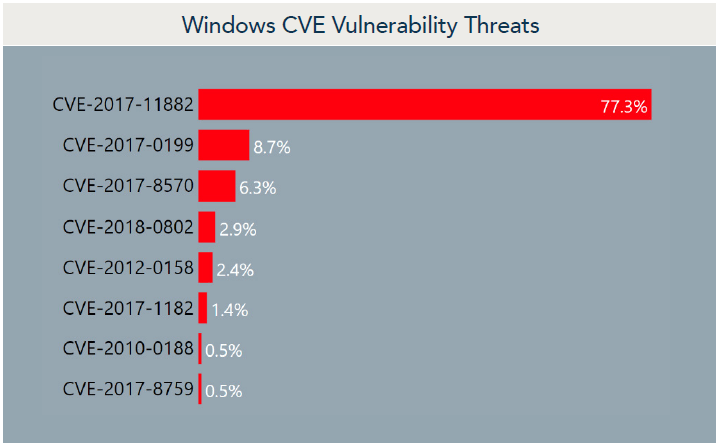

この状況は、それぞれのPCを簡単なターゲットにします。 Windows CVEの脆弱性の傾向は、CVE-2017-11882がサイバー犯罪者の間で非常に人気があることを示しています。

CVE-2017-11882は基本的に、MicrosoftOfficeソフトウェアの数式エディタコンポーネントの脆弱性です。

誰でもこの脆弱性を利用して、マルウェアプログラムを実行するためにローカルユーザーの特権を取得できます。

さらに、攻撃者はOfficeドキュメントを使用してWindowsシステムを標的にしました。 ファイルタイプの傾向は、攻撃者がマルウェアを拡散するために65%のWordファイル、25%のExcelファイル、および1%のPDFファイルを使用したことを示しています。

したがって、これらの数値は、セキュリティベンダーが既知の脅威からユーザーのコンピューターを保護できなかったという事実を明確に示しています。

攻撃者がゲームの一歩先を行っていることがはっきりとわかります。 彼らは古いマルウェアを新しいパッケージで配布しているだけです。

攻撃者は彼らの戦術と技術を変えるのに十分賢いです。

悪意のある攻撃者が2017年にマイクロソフトを標的にし、その歴史は今も繰り返されています。 WannaCryのエピソードを覚えていますか?

マイクロソフトは、手遅れになる前に状況を管理する必要があります。

チェックアウトする必要のある関連記事:

- 100万台のWindowsPCは依然としてBlueKeepマルウェア攻撃に対して脆弱です

- MicrosoftAzureが意図せずにマルウェアサイトをホストしている

- セキュリティ攻撃がリアルタイムで発生することを確認するための5つの最高のマルウェアトラッカーマップ

![ローエンドPC用の10の最高のウイルス対策ソフトウェア[2021ガイド]](/f/fd1a3fa86771a1bae6534cd34d334c16.jpg?width=300&height=460)