- あなたは安全で、考慮すべきサイバー脅威はこれ以上ないと思いましたか?

- 実際、あなたはクラーケンに会おうとしているので、真実からそれ以上のことは何もありません。

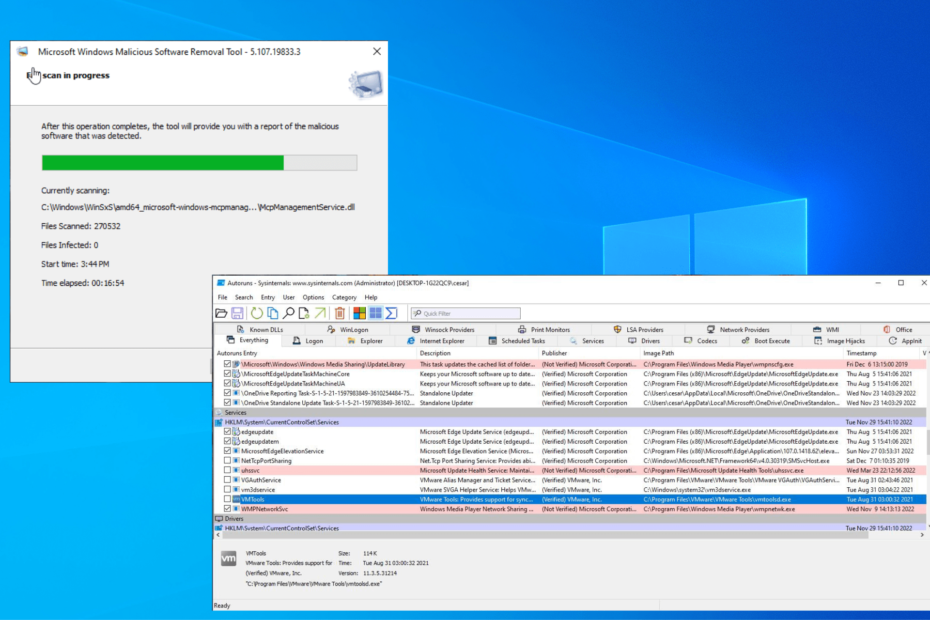

- この危険なボットネットは簡単にbWindowsDefenderスキャンをypassします。

- できる ペイロードをダウンロードして実行し、シェルコマンドを実行し、スクリーンショットを撮ります。

ご存知かもしれませんが、レドモンドを拠点とするテクノロジー企業は最近、Window DefenderExclusionsの許可リストに重要な更新を加えました。

現在、Microsoftによって実装された変更により、管理者権限なしで除外されたフォルダとファイルを表示することはできなくなりました。

ご想像のとおり、これは重要な変更です。サイバー犯罪者は、Defenderスキャンをバイパスするために、この情報を使用して、除外されたディレクトリ内に悪意のあるペイロードを配信することがよくあります。

しかし、それでも、安全性は相対的な用語であり、私たちが安全であると考えるときはいつでも、私たちのセキュリティを侵害する準備ができている陰湿な第三者が常に存在します。

新しいKrakenボットネットに注意してください

マイクロソフトがすべての安全対策を講じたとしても、最近、クラーケンと呼ばれる新しいボットネットが発見されました。 ZeroFox、まだあなたのPCに感染します。

Krakenは、ペイロードを配信するために除外された場所を探す代わりに、自分自身を除外として追加します。これは、WindowsDefenderスキャンをバイパスする比較的簡単で効果的な方法です。

チームは、2021年10月にこの危険なボットネットに遭遇しました。そのとき、誰もその存在や、ボットネットがもたらす可能性のある害に気づいていませんでした。

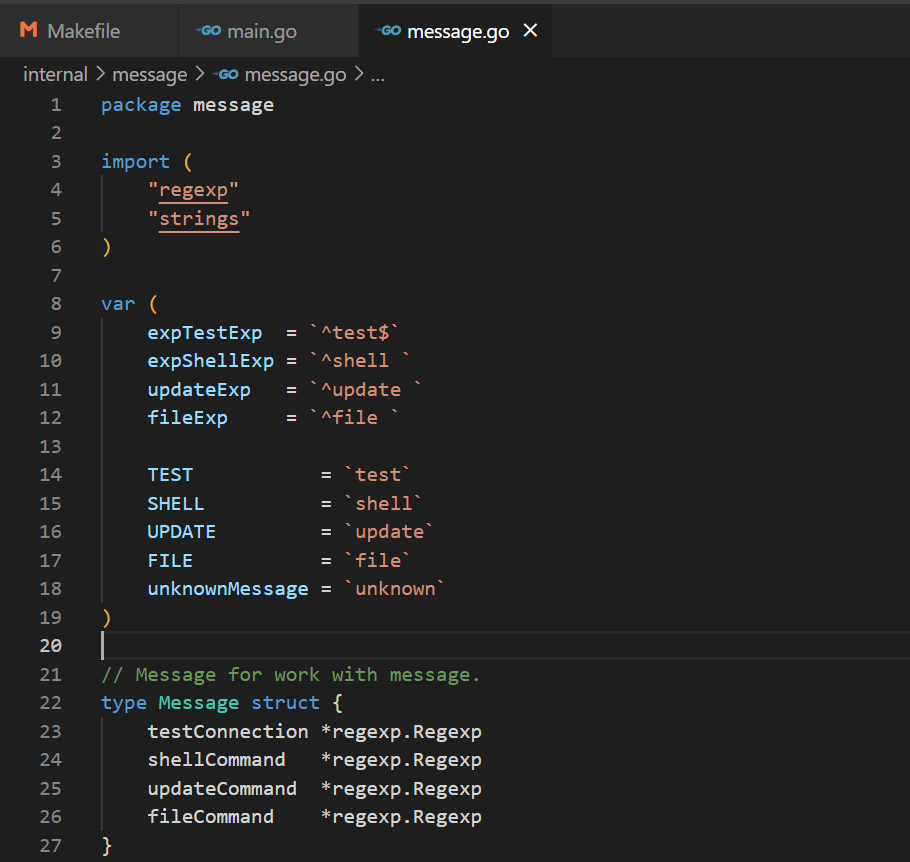

まだ活発な開発が行われていますが、Krakenはすでに、セカンダリペイロードをダウンロードして実行し、シェルコマンドを実行し、被害者のシステムのスクリーンショットを撮る機能を備えています。

現在、SmokeLoadeを利用して拡散し、新しいコマンドアンドコントロールサーバーがデプロイされるたびに数百のボットをすばやく獲得しています。

発見を行ったセキュリティチームは、最近発見されたものと同様に、Krakenは主にスティーラーマルウェアであると述べました。 Windows11そっくりのWebサイト.

Krakenの機能には、最近の偽のKMSPico Windowsアクティベーターマルウェアを彷彿とさせる、ユーザーの暗号通貨ウォレットに関連する情報を盗む機能が含まれるようになりました。

ボットネットの機能セットは、このようなソフトウェアでは単純化されています。 以前のビルドには存在しませんでしたが、ボットは感染したホストに関する情報を収集し、登録時にコマンドアンドコントロール(C2)サーバーに送り返すことができます。

収集される情報はビルドごとに異なるようですが、ZeroFoxは次の情報が収集されていることを確認しています。

- ホスト名

- ユーザー名

- ビルドID(TEST_BUILD_ +最初の実行のタイムスタンプ)

- CPUの詳細

- GPUの詳細

- オペレーティングシステムとバージョン

この悪意のあるボットネットの詳細と、攻撃から身を守る方法について知りたい場合は、ZeroFoxの完全な診断を必ずお読みください。

また、あらゆる種類のトップにとどまるようにしてください Teamsを介して発生する可能性のある攻撃。 ハッカーの一歩先を行くことは常に報われます。

このようなサイバー攻撃の犠牲者になったことはありますか? 以下のコメントセクションで私たちとあなたの経験を共有してください。