- 米国労働省の一部を装った新しいフィッシングキャンペーンが報告されています。

- リンクに入札したユーザーは、部門の実際のドメインに類似したドメインに誘導されます。

- この攻撃は、ユーザーの資格情報、特に電子メールとパスワードを標的としています。

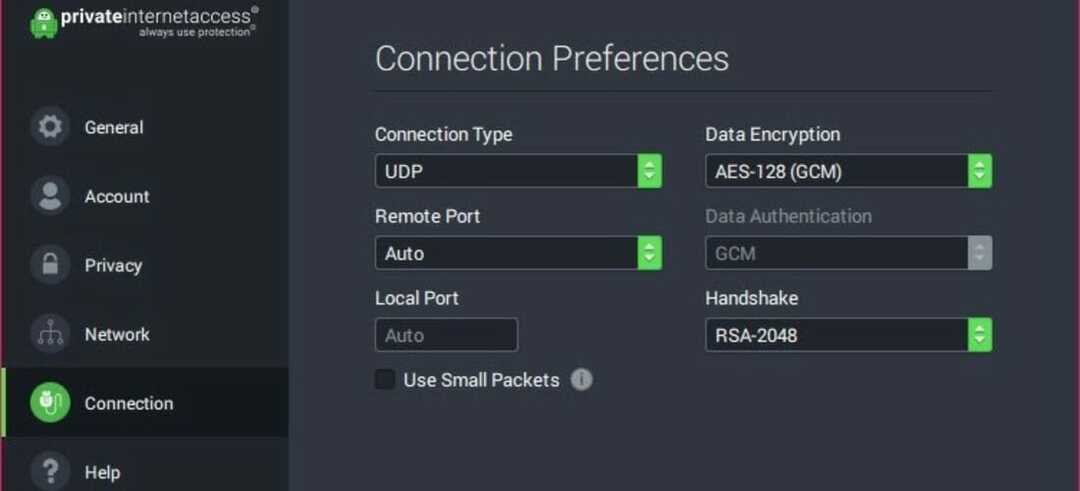

新しいフィッシングキャンペーンの一環として、詐欺師はOffice 365の資格情報を盗むために米国労働省(DOL)になりすましています。

しかし、なぜOffice365をターゲットにするのでしょうか。 答えは簡単です。Office365は、ビジネス生産性スイートで最も人気のあるプラットフォームの1つです。 実際、非常に人気があるため、現在、世界中の2,800万の企業で使用されています。

電子メールは、実際のDoLサイトから送信されたかのように見えるなりすましドメインから送信されますが、一部は新しく作成された類似ドメインのセットに基づいています。

なりすましドメインには次のものがあります。

- dol-gov [。] com

- dol-gov [。] us

- 入札-dolgov [。] us

この攻撃は、電子メールフィルタリングソフトウェアによって無視されることが多い非営利組織が所有するサーバーを介してメッセージを拡散することによって機能します。 これにより、電子メールは従来のセキュリティソリューションを自由に通過できます。

送信者は、進行中の政府プロジェクトへの入札を送信するように受信者を招待するDoLの上級従業員のふりをします。

電子メールには、Office 365ログインページのように見えるものへのリンクが含まれていますが、実際には不正なサイトです 被害者のログイン資格情報が取得され、正規のOffice365にアクセスするために使用されます。 環境。

Microsoftによると、ターゲットには、公式のDoLアドレスのように見えるが、実際には詐欺師からのメッセージが送信されます。 電子メールは、進行中の政府プロジェクトへの入札を提出するようにターゲットに要求しますが、偽のランディングページにつながるリンクが含まれています。

電子メールには、有効なレターヘッド、専門的なレイアウトとコンテンツ、および正当なフォームのように見えるものを含む3ページのPDF添付ファイルが含まれています。

また、ユーザーは詐欺の一部であるため、次のドメインを監視し続けるように言われています。

- opendolbid [。] us

- usdol-gov [。] com

- 入札-ドルゴフ[。] us

- us-dolbids [。] us

- dol-bids [。] us

- openbids-dolgov [。] us

- open-biddolgov [。] us

- openbids-dolgov [。] com

- usdol-gov [。] us

- dolbids [。] com

- openbid-dolgov [。] us

- dol [。] global

これらすべてのサイトを監視するのは面倒な場合があるため、セキュリティを強化するために、ドキュメントを表示するためにOffice365の資格情報を要求するサイトは無視する必要があります。

フィッシング詐欺を防ぐために使用するヒントとコツは何ですか? 以下のコメントセクションであなたの考えを共有してください。

![Cele mai bune boxe portabile Sony [3 solutii de top]](/f/8ff203bd5911b2afbd10f7c81222bf77.png?width=300&height=460)

![Windows10のDezactiveazaWindowsDefender [6 solutii]](/f/795e2903b12161cc85510e9c4a837ad2.png?width=300&height=460)