- T-RAT 2.0は、危険なT-RATリモートアクセス型トロイの木馬の新しいバージョンです。

- マルウェアは、Telegramチャネルを介してリモートで制御できます。

- 伝えられるところによると、T-RATマルウェアはパスワードを取得し、Webカメラを記録し、キーストロークを記録します。

- 強力なウイルス対策を使用して、このウイルスやその他のマルウェアから身を守ります。

このソフトウェアは、一般的なコンピューターエラーを修復し、ファイルの損失、マルウェア、ハードウェア障害からユーザーを保護し、最大のパフォーマンスを得るためにPCを最適化します。 3つの簡単なステップでPCの問題を修正し、ウイルスを今すぐ削除します。

- RestoroPC修復ツールをダウンロードする 特許技術が付属しています(特許が利用可能 ここに).

- クリック スキャン開始 PCの問題を引き起こしている可能性のあるWindowsの問題を見つけるため。

- クリック 全て直す コンピュータのセキュリティとパフォーマンスに影響を与える問題を修正する

- Restoroはによってダウンロードされました 0 今月の読者。

新しいリモートアクセストロイの木馬(RAT)であるT-RAT 2.0は、ロシアのハッキングフォーラムで次のように宣伝されています。 セキュリティ 専門家が最近発見しました。

伝えられるところによると、 RAT たった45ドルで購入できますが、それが魅力的な理由ではありません。 このようなマルウェアは、デバイスを完全に破壊し、データを盗み、重要なアカウントを危険にさらします。

他の同様のサービスとは対照的に、T RAT 2.0は、悪意のあるエージェントが次の方法で侵害されたシステムを制御できるようにします。 電報 Web管理パネルの代わりにチャネル。

T-RAT 2.0とは何ですか?

T-RAT 2.0は、市場に出回っている最新のリモートアクセス型トロイの木馬の1つにすぎません。 このタイプのマルウェアがどのように機能するかは、攻撃者にマシンへのリモートアクセスを許可することです。

その時点からハッカーができることは、彼らのスキルとRATの能力にも厳密に依存します。

一部のRATは、ターゲットを混乱させるように設計されています(たとえば、CDトレイを開く、モニターをオフにする、入力デバイスを無効にする)が、他のRAT(T-RATを含む)はまったく悪です。

どうやら、T-RAT 2.0が感染すると、システムに対してできることは次のようになります。

- からCookieとパスワードを取得します ブラウザ

- 攻撃者にファイルシステムへのフルアクセスを許可する

- 音声録音を実行します(マイクなどの音声入力デバイスが必要です)

- キーストロークを記録する

- タスクバーを無効にする

- ウェブカメラを使用して、ビデオ録画を実行したり、写真を撮ったりします

- クリップボードのコンテンツを取得する

- 現在のビューのスクリーンショットを撮る

- を無効にする タスクマネージャー

- Ripple、Dogecoin、Qiwi、Yandexなどのいくつかのサービスのハイジャックトランザクション。 お金

- 実行する CMD &PowerShellコマンド

- さまざまなWebサイトやサービスへのアクセスを制限する

- コンピューター上のプロセスを強制的に終了する

- RDPやVNCを使用して、追加のリモートコントロール操作を実行します

さらに、ほとんどのChromiumベースのブラウザ(v80以降)と互換性があり、そのStealerコンポーネントは次のアプリをサポートしています。

- 蒸気

- 電報

- Skype

- Viber

- FileZilla XML

- NordVPN

- 不和

以前のRATもC&CとしてTelegramを使用していました

Telegramを介してRATを制御するという考えは斬新に思えますが、それとはかけ離れています。 大雑把な現実はそれが完全に可能であるということです、そしてそれは今起こっています。

過去数年間、非常によく似たマルウェアがコマンド&コントロールセンターとしてTelegramに依存していました。 それらのいくつかが含まれます:

- 電報-RAT

- HeroRAT

- TeleRAT

- RATAttack

RAT用のTelegramC&Cを持つことは、場所に関係なく、感染したシステムへのアクセスを許可できるため、ほとんどのハッカーにとって魅力的です。

攻撃にデスクトップやラップトップが不要になったという事実は、彼らに新しいレベルの自由と機動性を提供します。

T-RAT 2.0から身を守るにはどうすればよいですか?

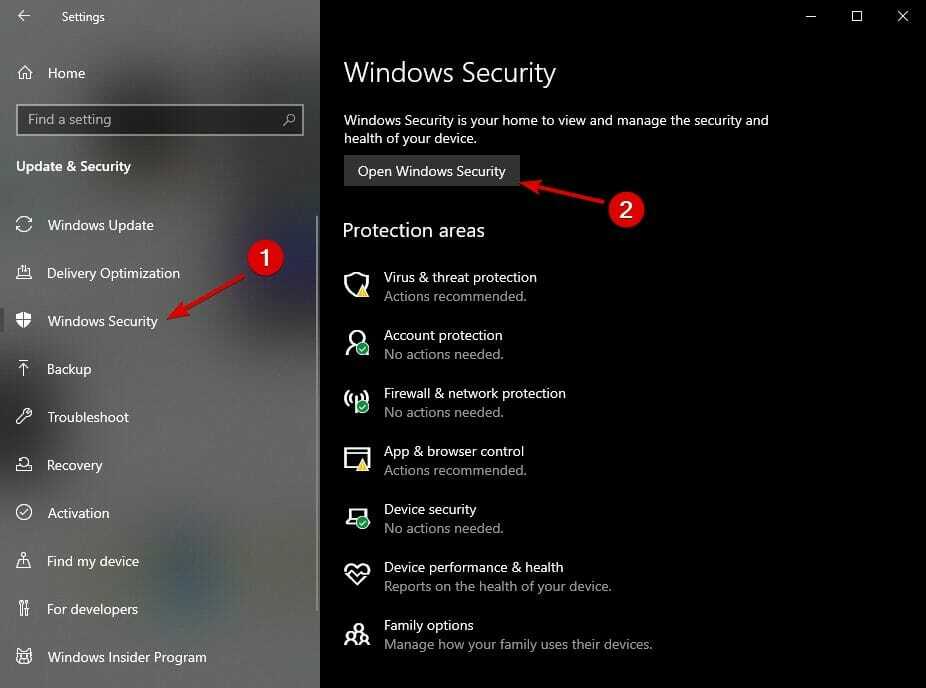

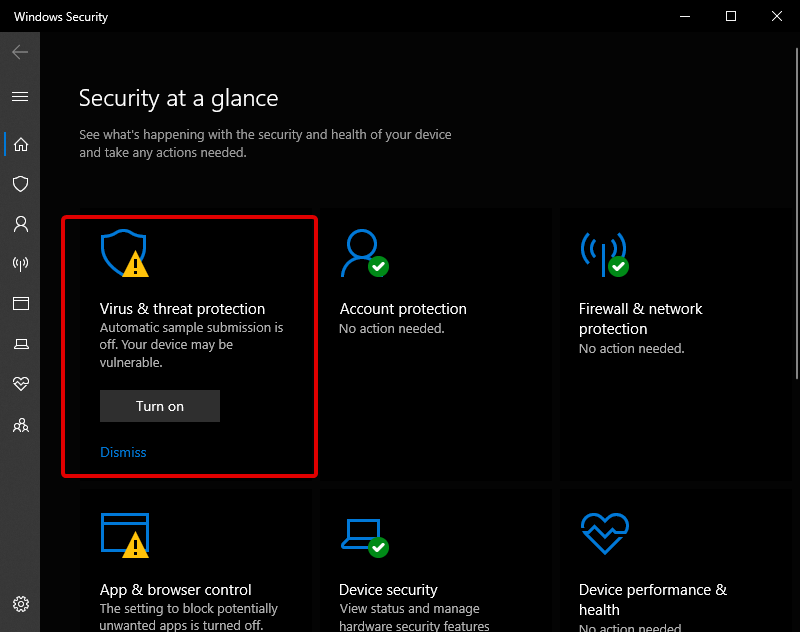

- に移動 設定。

- 選択 Windowsセキュリティ、その後 Windowsセキュリティを開きます。

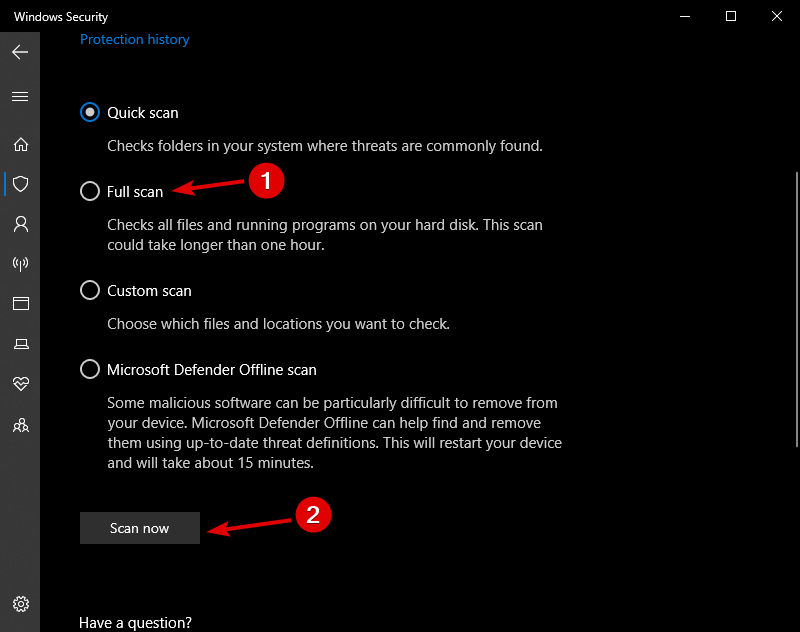

- 選択する ウイルスと脅威の保護、その後 スキャンオプション

- 今、選択します フルスキャン をクリックします 今スキャンして.

- しましょう Windows Defender PCのスキャンを終了します。

これが、PCをスキャンしてマルウェアを検出する方法です。 Windows Defender.

T-RAT 2.0マルウェア、アドウェア、スパイウェア、およびPCに感染してデータを盗もうとする他の多くの有害なソフトウェアから身を守りたい場合は、強力な防御が必要です。

さらに、強力なウイルス対策には多層的な保護が必要であり、 高度なAIにより、PCで新たな脅威を積極的に検索し、それらに適応し、疑わしいものを監視します アクティビティ。

このソフトウェアは複数のプラットフォームで動作するため、電話、テーブル、ラップトップ、またはPCを簡単に保護できます。

このプログラムは、強力な保護機能に加えて、インターネットを閲覧しているときや、あらゆる種類のオンライン支払いを行っているときに、身元と機密データを安全に保ちます。

ESETインターネットセキュリティ

ESET Internet Securityは、危険なファイルをユーザーから遠ざける世界をリードするウイルス対策ソフトウェアです。

今日のこの記事は以上です。 トロイの木馬ウイルスは無視できない深刻な問題であり、この最新の追加は以前よりもさらに危険です。

私たちは私たちをチェックすることをお勧めします 無制限の有効性を持つ最高のウイルス対策ソフトウェアの完全なリスト ニーズに合ったものを選択します。

T-RAT 2.0などの脅威からWindowsPCをどのように保護しますか? 以下のコメントセクションで私たちとあなたの意見を共有してください。

まだ問題がありますか?このツールでそれらを修正します:

まだ問題がありますか?このツールでそれらを修正します:

- このPC修復ツールをダウンロードする TrustPilot.comで素晴らしいと評価されました (ダウンロードはこのページから始まります)。

- クリック スキャン開始 PCの問題を引き起こしている可能性のあるWindowsの問題を見つけるため。

- クリック 全て直す 特許技術の問題を修正する (読者限定割引)。

Restoroはによってダウンロードされました 0 今月の読者。