- マイクロソフトは、さらに別の危険な悪用された脆弱性についてユーザーに警告しています。

- 使用する CVE-2021-42287およびCVE-2021-42278では、攻撃者がシステムを侵害する可能性があります。

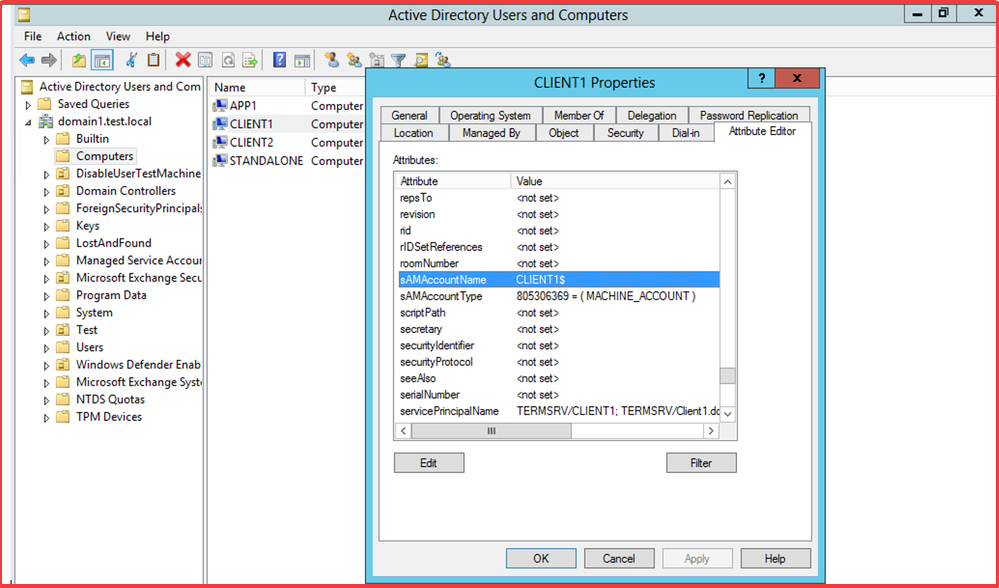

- ActiveDirectoryでドメイン管理者権限を簡単に取得する悪意のあるサードパーティ。

- 技術の巨人は現在、利用可能な安全なバージョンに更新するように私たち全員にアドバイスしています。

レドモンドに本拠を置くハイテク企業がいくつかについての勧告を出したことを知りたいかもしれません すでにパッチが適用されているが、パッチが適用されていない構成で悪用されている脆弱性 まだ更新されています。

1週間ちょっと前の12月12日、これらの脆弱性を利用した概念実証ツールが公開されました。

マイクロソフトは、これらの脆弱性にパッチを適用するようユーザーに促しています

ご存知のとおり、11月のセキュリティ更新サイクル中に、Microsoftは2つの新しい脆弱性CVE-2021-42287とCVE-2021-42278のパッチをリリースしました。

これらの脆弱性は両方とも、 Windows ActiveDirectoryドメインサービスの特権昇格の脆弱性。

これらのエクスプロイトにより、悪意のあるサードパーティは、通常のユーザーアカウントを侵害した後、ActiveDirectoryのドメイン管理者権限を簡単に取得できます。

レドモンドの関係者は、次のように、ドメインコントローラーにすぐに展開するための3つのパッチをリリースしました。

- KB5008102-Active Directoryセキュリティアカウントマネージャーの強化の変更(CVE-2021-42278)

- KB5008380-認証の更新(CVE-2021-42287)

- KB5008602(OSビルド17763.2305)帯域外

しかし、上記のパッチは実際にはしばらくの間利用可能でしたが、問題は これらの脆弱性を悪用する概念実証ツールは、12月にのみ公開されました。 12.

マイクロソフトリサーチチームは迅速に対応し、 クエリを公開しました これは、これらの脆弱性を利用して疑わしい動作を特定するために使用できます。

このクエリは、異常なデバイス名の変更(最初はめったに発生しないはずです)を検出し、それらを環境内のドメインコントローラーのリストと比較するのに役立ちます。

あなたも前述の状況の犠牲者であると思われる場合は、すべての詳細を注意深く確認してください。

そして、最も重要なことは、潜在的な脅威の一歩先を行くことを確実にするために、マイクロソフトが提供した安全なバージョンに更新することです。

脅威の攻撃者があなたのシステムを悪用しているのではないかと思いますか? 以下のコメントセクションで私たちとあなたの意見を共有してください。