- Lenovoユーザーは、自分自身を保護する方法に本当に注意する必要があります。

- 新しいバグ 攻撃者が管理者権限でコマンドを実行できるようにします。

- 言うまでもなく、これは関係者全員に深刻な結果をもたらす可能性があります。

- このバグに利用できる唯一の回避策は、実際に更新を検討することです。

LenovoラップトップがImControllerServiceサービスの特権昇格バグに対して脆弱になっていることを知りたいと思うかもしれません。

この厄介な不具合により、攻撃者は実際にLenovoデバイスで管理者権限を持つコマンドを実行できる可能性があります。

これらの欠陥はCVE-2021-3922およびCVE-2021-3969として追跡され、1.1.20.3より前のすべてのLenovo System InterfaceFoundationバージョンのImControllerServiceコンポーネントに影響します。

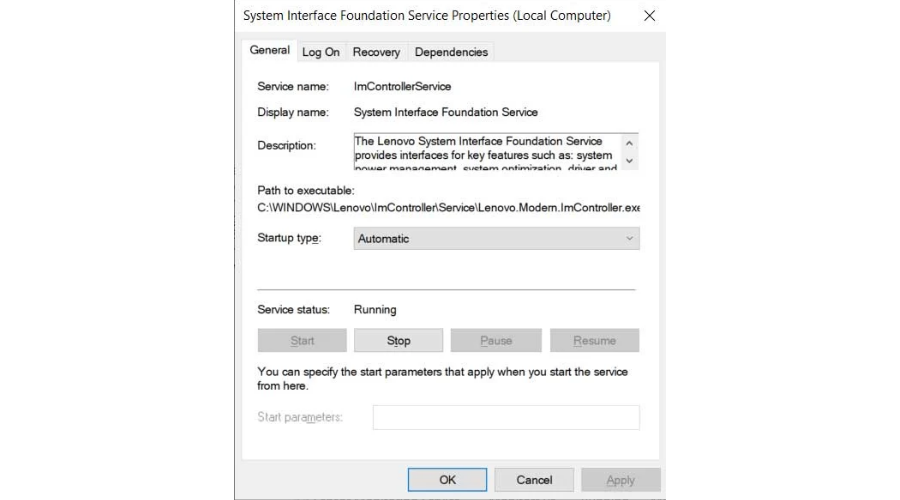

また、Windowsサービス画面を表示すると、この現象の表示名はSystem Interface FoundationServiceになります。

管理者権限を許可するバグに対して脆弱なLenovoラップトップ

このサービスは、実際にはLenovo System Interface Foundationのコンポーネントであり、LenovoデバイスがLenovo Companion、Lenovo Settings、LenovoIDなどのユニバーサルアプリと通信するのに役立ちます。

また、上記のサービスは、YogaやThinkPadデバイスを含む多くのLenovoモデルにデフォルトでプリインストールされています。

Lenovo System Interface Foundation Serviceは、システムの電源管理、システムの最適化、ドライバーとアプリケーションの更新などの主要な機能のためのインターフェースを提供します。

さらに、Lenovo Companion、Lenovo Settings、LenovoIDなどのLenovoアプリケーションのシステム設定にも使用できます。

これらの脆弱性は、2021年10月29日にLenovoに調査結果を報告したNCCグループの研究者グループによって発見されました。

Lenovoは2021年11月17日にセキュリティ更新プログラムをリリースしましたが、 アドバイザリー 2021年12月14日に公開されました。

言うまでもなく、システム権限はWindowsで利用可能な最高のユーザー権限であり、誰かがオペレーティングシステムでほとんどすべてのコマンドを実行できるようにします。

したがって、悪意のあるサードパーティがWindowsのシステム権限にアクセスすると、システムを完全に制御してマルウェアをインストールしたり、ユーザーを追加したり、ほとんどすべてのシステム設定を変更したりできます。

次に、このサービスはさらに子プロセスを生成し、ImControllerサービスが子プロセスとの通信に使用した名前付きパイプサーバーを開きます。

残念ながら、このサービスは特権のある子プロセス間の通信を安全に処理せず、XMLシリアル化されたコマンドのソースを検証できません。

この問題を解決するにはどうすればよいですか?

問題を自分の手に取り、この深刻な問題を修正することを考えている場合は、更新することがそれを行う唯一の方法です。

ImControllerバージョン1.1.20.2以前を実行しているLenovoラップトップまたはデスクトップを使用しているすべてのWindowsユーザーは、利用可能な最新バージョン(1.1.20.3)にアップグレードすることをお勧めします。

実行しているバージョンを確認するには、次の手順に従います。

- ファイルエクスプローラーを開き、に移動します C:\ Windows \ Lenovo \ ImController \ PluginHost \.

- 右クリック レノボ。 モダン。 ImController。 PluginHost.exe を選択します プロパティ.

- クリックしてください 詳細 タブ。

- ファイルバージョンを読みます。

ただし、デバイスからImControllerコンポーネントまたはLenovo System InterfaceFoundationを削除することはできません。 必須とは見なされていなくても、デバイスの一部の機能に影響を与える可能性があるため、公式に推奨されています。

Lenovoのセットアップでこれらのタイプの問題も発生しましたか? 以下のコメントセクションでお知らせください。