マイクロソフトは、成功した攻撃者に昇格された特権を与えるWindows10のゼロデイ脆弱性をまだ完全に修正していません。 しかし、 0パッチ 問題の解決を目的とした非公式のマイクロパッチを開発しました。

このバグは、その別名で技術巨人に知られています CVE-2021-34484. マイクロソフトは、今年初めの火曜日の8月のパッチですでに修正プログラムを発行しています。 同社によれば、この欠陥は任意のディレクトリ削除の問題だという。

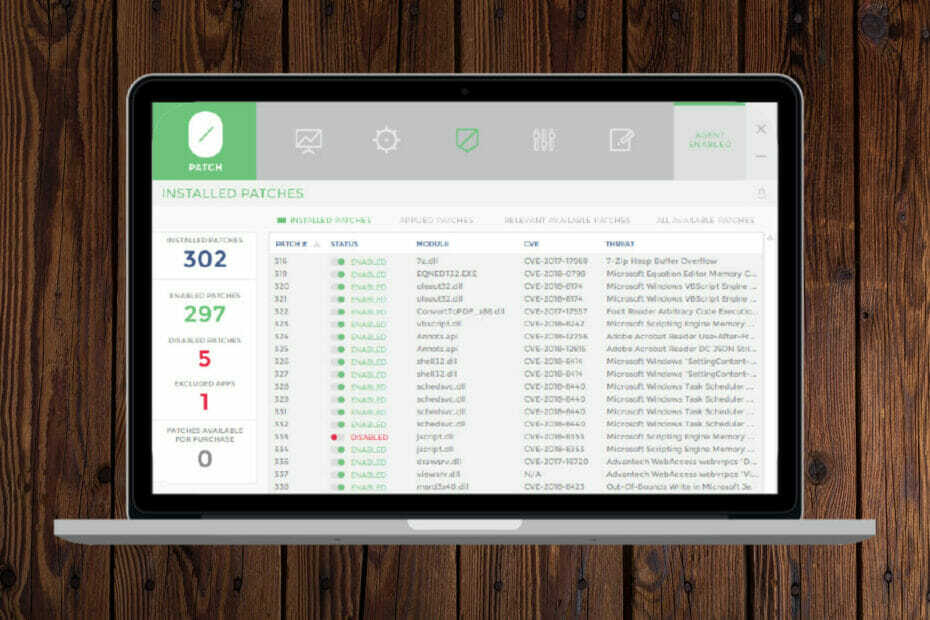

0PatchはこのWindowsの脆弱性を修正します

脅威の攻撃者はシステムを悪用するためにローカルアクセス権を持っている必要があるため、レドモンド当局はこれを優先度が低いと見なしました。 それでも、そのアクセス権があると、攻撃者はフォルダを削除することしかできません。

しかし、セキュリティ研究者のAbdelhamid Naceriは後に、この欠陥が特権昇格への入り口になる可能性があることを発見しました。

これにより、実際には脅威アクターがシステムリソース、サーバー、およびネットワークの他の部分にアクセスできるようになりますが、チェーンを開始するにはローカルアクセスが必要です。

彼はまた、攻撃者がそれを回避できるため、Microsoftの修正が実際には機能しないことを発見し、0Patchはブログ投稿の1つでこれを確認しました。

脆弱性は、ユーザープロファイルサービス、特に作成を担当するコードにあります。 ユーザーの元のプロファイルフォルダが破損またはロックされている場合に備えて、一時的なユーザープロファイルフォルダ 理由。

Abdelhamidは、ユーザーの元のプロファイルフォルダーから一時的なプロファイルフォルダーにフォルダーとファイルをコピーするプロセス(ローカルシステムとして実行)がシンボリックリンクで攻撃される可能性があることを発見しました。

そうすることで、悪意のあるサードパーティがシステムの場所に攻撃者が書き込み可能なフォルダを作成し、そこからその後に起動されるシステムプロセスが攻撃者のDLLをロードして実行します。

0Patchは、Microsoftのトラックをカバーし、脆弱性を解消するために独自のマイクロパッチを作成しました。 同社によれば、このパッチは、20H2、2004、1909、Windows Server 2019など、影響を受けるすべてのWindowsバージョンを保護します。

レドモンドの技術大手は、ローカルアクセスのためにこれを優先度の低い問題と見なしていることを考慮して、公式パッチをいつ公開するかについては明らかにしていません。

これは、もっともらしいETAが12月のパッチ火曜日のソフトウェアロールアウトである可能性があることを意味します。

全体の状況についてどう思いますか? 以下のコメントセクションで私たちとあなたの意見を共有してください。