- 複数のサイバーセキュリティ会社からのレポートによると、Office365ユーザーはますますフィッシングメールの標的にされています。

- ハッカーは、オックスフォード大学のサーバーを使用して、Office365ユーザーにフィッシングメールを送信しました。

- フィッシング攻撃は増加傾向にあり、組織はそれらを打ち負かすために賢くならなければなりません。 私たちをチェックしてください サイバーセキュリティ 実用的な洞察のページ!

- 訪問することを忘れないでください セキュリティとプライバシー 更新などのために。

このソフトウェアは、ドライバーの稼働を維持するため、一般的なコンピューターエラーやハードウェア障害からユーザーを保護します。 3つの簡単なステップで今すぐすべてのドライバーをチェックしてください:

- DriverFixをダウンロード (検証済みのダウンロードファイル)。

- クリック スキャン開始 問題のあるすべてのドライバーを見つけます。

- クリック ドライバーの更新 新しいバージョンを入手し、システムの誤動作を回避します。

- DriverFixはによってダウンロードされました 0 今月の読者。

複数のサイバーセキュリティ会社からのレポートによると、Office365ユーザーはますます標的にされています フィッシングメール.

フィッシング攻撃は高度すぎて、高度なスパム対策フィルターを使用しても検出または停止できない場合があります。 これは、サイバー犯罪者が正当なドメインを使用して悪意のあるメールを送信していることが一因です。

チェック・ポイントのOffice365フィッシングキャンペーン 覆われていない 最近では、組織がそのような攻撃を阻止するために、よりスマートなサイバーセキュリティツールを展開する必要があるという十分な証拠があります。

Office365ボイスメール攻撃

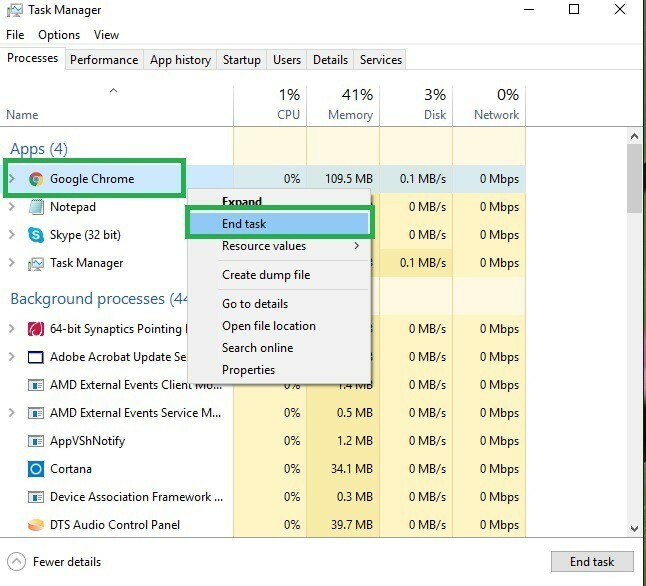

この特定のOffice365フィッシングキャンペーンでは、ターゲットは音声メッセージの欠落に関する電子メール通知を受信しました。 電子メールは、正当なOffice365アカウントに移動するという印象の下でボタンをクリックするように促しました。

ただし、リンクをクリックすると、ユーザーは本物のOffice365サインインページを装ったフィッシングページにリダイレクトされます。 これは、攻撃者が被害者のOffice365ログイン資格情報を盗む場所です。

ここで驚くべきことは、フィッシング対策ツールは通常、そのようなパターンの電子メールリンクを検出する必要があるという事実です。 したがって、これらの攻撃者がこのような悪意のあるリダイレクトやペイロードを検出されずにどのように正確に展開するのか不思議に思うかもしれません。

答えは簡単です。悪意のある人物は、計画に正当なプラットフォームを含めます。 この場合、攻撃者はオックスフォード大学(英国)の正規のサーバーに属するアドレスから有害な電子メールを送信しました。

正規のOxfordSMTPサーバーを使用すると、攻撃者は送信者ドメインのレピュテーションチェックに合格することができました。 さらに、フィッシングメールを送信するために実際のメールアカウントを危険にさらす必要はありませんでした。これは、必要な数のメールアドレスを生成できるためです。

ただし、フィッシング攻撃から従業員を保護するために実行できるいくつかの手順があります。

- フィッシングとパスワードの安全性についてスタッフを教育します。

- インストール 電子メールスキャンソフトウェア 悪意のあるペイロードを含むメッセージを検出できます。

- オペレーティングシステムを最新の状態に保ちます。 最も重要なことは、常にインストールすることです 火曜日のパッチ Microsoftからのセキュリティアップデート(無料です)。

- 最新のものをインストールする アンチウイルス 解決。

あなたの組織はOffice365を使用していますか? 増え続けるフィッシングの脅威にどのように対処しますか? 以下のコメントセクションを介して、あなたのトリックと方法を自由に共有してください。

![5つ以上の最高の生涯ライセンスアンチウイルスツール[2021ガイド]](/f/5d96e237ba4fc67ea1406b88ce9128ee.jpg?width=300&height=460)