- MysterySnailのゼロデイエクスプロイトは、Windowsクライアントとサーバーのバージョンに悪影響を及ぼします。

- IT企業、軍事および防衛組織は、マルウェアの影響を最も受けた当事者の1つでした。

- IronHuskyはサーバーへの攻撃の背後にありました。

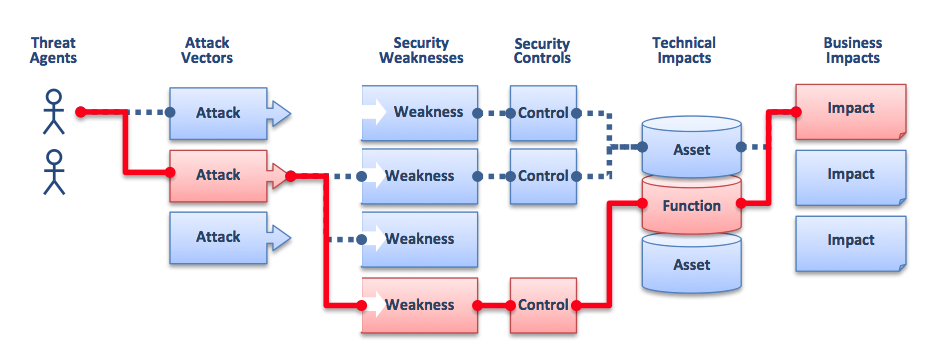

セキュリティ研究者によると、ゼロデイ昇格特権のエクスプロイトを使用して、中国のハッカーはIT企業や防衛産業の請負業者を攻撃することができました。

Kasperskyの研究者が収集した情報に基づいて、APTグループは、新しいRATトロイの木馬の開発においてWindowsWin32Kカーネルドライバーのゼロデイ脆弱性を利用することができました。 ゼロデイエクスプロイトには、以前のバージョンからのデバッグ文字列がたくさんありました。 CVE-2016-3309の脆弱性. 2021年8月から9月の間に、いくつかのMicrosoftサーバーがMysterySnailによって攻撃されました。

コマンドアンドコントロール(C&C)インフラストラクチャは、検出されたコードと非常によく似ています。 この前提から、研究者は攻撃をIronHuskyハッカーグループに関連付けることができました。 さらなる調査の結果、エクスプロイトの亜種が大規模なキャンペーンで使用されていることが判明しました。 これは主に、IT企業だけでなく軍や防衛組織にも反対しました。

セキュリティアナリストは、マルウェアを使用する大企業に対してIronHuskyがもたらす脅威について、以下のKasperskyの研究者が共有するのと同じ感情を繰り返します。

の研究者 @kaspersky 彼らが知っていることを共有する #MysterySnail#ねずみ 私達と一緒に。 彼らの分析を通して、彼らは #malware として知られている攻撃者を脅かす #IronHusky. https://t.co/kVt5QKS2YS#サイバーセキュリティ#ITSecurity#InfoSec#ThreatIntel#ThreatHunting#CVE202140449

— Lee Archinal(@ArchinalLee) 2021年10月13日

ミステリーカタツムリ攻撃

MysterySnail RATは、Windowsクライアントとサーバーのバージョン、特にWindows7とWindowsServer2008から最新バージョンに影響を与えるように開発されました。 これも

Windows11およびWindowsServer 2022. Kasperskyからの報告によると、このエクスプロイトは主にWindowsクライアントのバージョンを標的としています。 それにもかかわらず、それは主にWindowsServerシステムで見つかりました。研究者によって収集された情報に基づいて、この脆弱性は設定する能力に起因します これらの実装中に、ユーザーモードのコールバックと予期しないAPI関数の実行 コールバック。 研究者によると、ResetDC関数を2回実行すると、バグが発生します。 これは、コールバックの実行中の同じハンドル用です。

MysterySnailのゼロデイエクスプロイトの影響を受けましたか? 下記のコメント欄でお知らせください。

![So entfernen Sie den Ton auseinemビデオ[4einfacheLösungen]](/f/15d94e21dd3342ff22eb26ba43bebc2e.jpg?width=300&height=460)