- Windows 11Alphaで作成されたものとして自身をマスクする新しいMicrosoftマルウェアドキュメントがあります。

- 悪意のあるドキュメントは、VBAマクロを悪用して、システムに正常に侵入します。

- FIN7グループは、同様のケースでの以前の履歴を考えると、この攻撃の背後にあると疑われています。

Microsoftユーザーには、もう1つ心配することがあります。 セキュリティ調査会社が、新しいMicrosoftWordドキュメントマルウェアを発見しました。 maldocは、Windows 11Alphaで作成されたドキュメントとして自身をマスクします。 Anomali Threat Researchは、6つの同様の悪意のあるマルウェアを発見し、Microsoftが状況を把握しようとしているため、ユーザーに警戒するよう警告しています。

マイクロソフトは、攻撃者がいた最近の過去にマルウェア攻撃に直面しています 使い慣れた一般的に使用される生産性ツールになりすます 攻撃を開始します。 発見されたマルウェアドキュメントの名前は「Users-Progress-072021-1.doc」です。

攻撃は6月下旬に発生しました

Anomaliによると、攻撃は6月下旬に発生し、7月下旬に終了した可能性があります。 同社は、FIN7グループが攻撃の背後にあり、主な目的は2018年以来試みてきたバックドアを介してJavascriptのバリエーションを提供することであったことを確認しています。 FIN7は、2013年以来最も長く実行されているサイバー攻撃グループと見なされています。

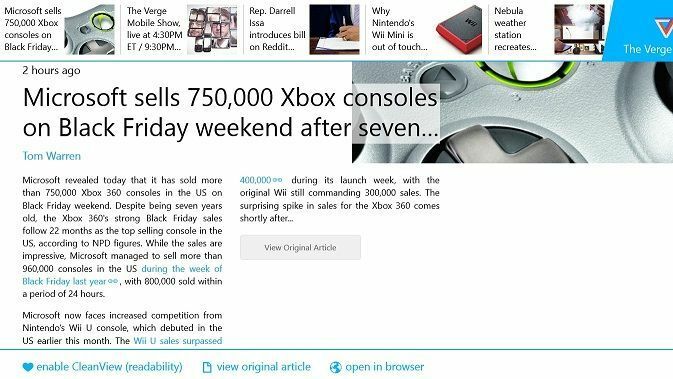

感染の連鎖は、最初にWindows 11Alphaで作成されたように見せかけた画像から始まりました。 画像は、次のステップのために「コンテンツを有効にする」または「編集を有効にする」ようにユーザーに指示しました。

名前の付いたTwitterユーザー NinjaOperator ニュースが発生したときにFIN7が攻撃の背後にあったかどうかを質問するためにTwitterに行きました。

あなたなの #FIN7https://t.co/54VUmf21Pn

— Nicko K(@NinjaOperator) 2021年9月3日

ユーザーは、ドキュメントの表紙の指示を使用して誘惑されます

マルウェアドキュメントは、Visual Basic forApplicationマクロを使用しています。 成功すると、javascriptペイロードがドロップされます。 表紙に記載されているように、ユーザーが「編集の有効化」や「コンテンツの有効化」などの基本的な機能を実行すると、マクロが実行されます。

に精通しているユーザー Windows11のビルドとバリエーション 攻撃を受ける可能性は低くなりますが、他の人がこのトリックに陥ってファイルを実行する可能性があります。

マルウェアドキュメントは、次のようないくつかのチェックを実行できます。

- 記憶容量

- 言語

- VMチェック

- CLEARMINDチェック

CLEARMINDは、POSサービスプロバイダーのドメインです。 FIN7は、そのようなドメインをターゲットにして大規模なデータにアクセスすることで知られています。

攻撃を終わらせるための措置が講じられたにもかかわらず、グループは引き続き活動しています。 ユーザーは、すべてのファイルに特に注意を払うように警告されます。

最近、マルウェア攻撃を受けたことはありますか? 以下のコメントセクションで役立つと思われるヒントを共有してください。