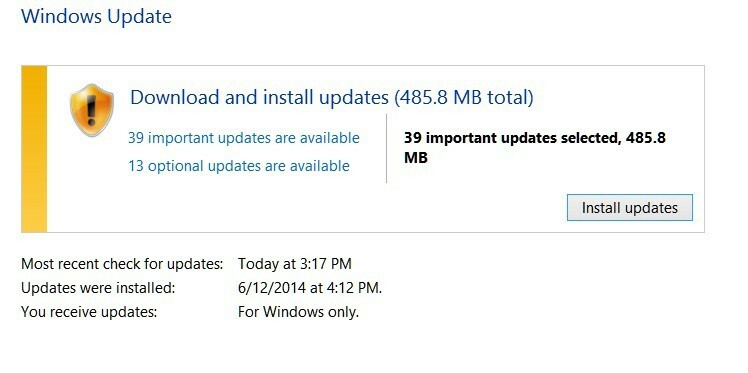

マイクロソフトが火曜日に脆弱性の修正を目的としたパッチをリリースしたのはその月の時間です。 先月の 火曜日のパッチ としてユーザーにいくつかの問題を提起した 彼らはまだバグを引き起こしていました、「中途半端」であること。 これは8番目です 火曜日のパッチ 今年は8つの新しいセキュリティ情報(偶然?)が付属しており、3つだけが「重要」、5つが「重要」と評価されています。

マイクロソフトがリリースした8つのセキュリティ情報 23の脆弱性に対処する Windows、Internet Explorer、Exchangeから。 Microsoftの推奨によると、最も重要なパッチはMS13-059(Internet Explorer)およびMS13-060(WindowsXPおよびServer2003)です。 これらの最優先パッチを適用した後、使用しているMicrosoftの他のすべてのソフトウェアにパッチを適用して、最高のセキュリティを確保する必要があります。

火曜日のパッチで23件の脆弱性が見つかりました

セキュリティ情報MS13-059は、Internet Explorerの重要なセキュリティ更新プログラムであり、非公開で公開されている11の脆弱性をカバーしています。 これらが広く使用されているのか、それともハッカーによって悪用されているのかはわかりません。

最も深刻な脆弱性により、ユーザーがInternet Explorerを使用して特別に細工されたWebページを表示した場合、リモートでコードが実行される可能性があります。 これらの脆弱性の中で最も深刻な脆弱性を悪用した攻撃者は、現在のユーザーと同じユーザー権限を取得する可能性があります。

セキュリティ情報MS13-060は、Microsoft Exchange ServerのUnicodeスクリプトプロセッサで見つかった脆弱性にパッチを適用し、ハッカーがフォントレンダリングを攻撃ベクトルとして使用できるようにします。 QualysのCTOであるWolfgangKandekは次のように説明しています。

フォントはカーネルレベルで描画されるので、何らかの形でフォントの描画に影響を与えてオーバーフローさせることができれば。 これにより、攻撃者は被害者のコンピュータを制御できるようになります。

Qualys VulnerabilityLabsのディレクターであるAmolSarwate:

これは非常に魅力的な攻撃ベクトルです。 攻撃者がしなければならないのは、脆弱性を悪用するために、被害者をドキュメント、電子メール、または悪意のあるWebページに誘導することだけです。

上記に加えて、今月のパッチ火曜日のハイライトと「グッズ」、およびその他のセキュリティ情報の説明を以下に示します。

- MS13-061 –脆弱性Oracleライブラリ「OutsideIn」

- MS13-062 –すべてのWindowsバージョンのRPC処理コードに影響を与える脆弱性

- MS13-063 – ASLR(アドレス空間配置のランダム化)のバイパスと3つのカーネル破損の脆弱性により、特権の昇格が可能

- MS13-064 – Windows Server 2012NATドライバーの単一のサービス拒否の脆弱性

- MS13-065 –XPおよびServer2003を除くすべてのバージョンのWindowsのIPv6スタックにおける単一のサービス拒否の脆弱性

- MS13-066 – ServerCore以外のすべてのIntelベースバージョンのWindowsServerにおけるActiveDirectoryフェデレーションサービス(AD FS)の情報開示の脆弱性。

これに加えて、Microsoftは「WindowsDefenderの保護機能を改善するために」Windows8とRTも更新しました。