- デバイスがREvilランサムウェアに感染している場合、セーフモードに自動ログインすると再起動時に確実になります。

- 悪意のあるコードに実装された最新の変更により、ユーザーによるアクションは不要です。

- このタイプのランサムウェア攻撃に対する最善の保護は、信頼性の高いアンチウイルスです。

- レポートによると、ほとんどのウイルス対策ツールは、変更後でもREvilランサムウェア攻撃を検出できます。

最近のセキュリティ調査により、REvil / Sodinokibiが ランサムウェア 被害者のオペレーティングシステムへのアクセスを確保するために、攻撃戦術を改良しました。

適用された変更により、ユーザーのシステムログインパスワードが変更され、マルウェアがファイルを暗号化できるようにするためにのみシステムが再起動されます。 古いWindowsオペレーティングシステムと新しいWindowsオペレーティングシステムの両方が影響を受ける可能性があります。

の結果は、研究者R3MRUNによって彼の Twitterアカウント.

REvilランサムウェアはセーフモードログインを強制するためにどのように機能しますか?

変更前は、ランサムウェアは-smodeコマンドライン引数を使用してデバイスを再起動していました。 セーフモード、ただし、ユーザーがその環境に手動でアクセスする必要がありました。

これは、セーフモードが安全であると想定されていることを考えると、卑劣で新しいサイバー攻撃方法であり、システムが破損した場合のマルウェアクリーニングの安全な環境としても推奨されます。

さらに、セーフモードでは、プロセスが中断されることはありません。 セキュリティソフトウェア またはサーバー。

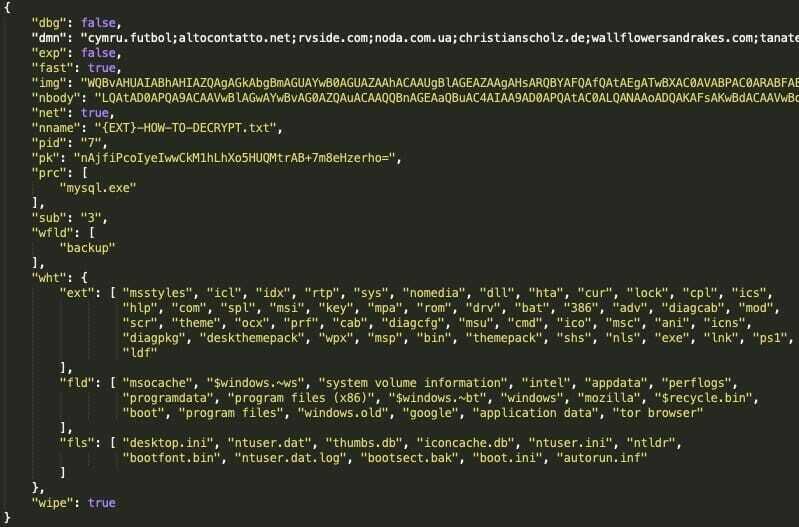

疑惑を提起することを避けるために、ランサムウェアのコードは便利に変更されています。 -smode引数を使用すると、ランサムウェアはユーザーのパスワードも次のように変更します。 DTrump4ever、メッセージが表示されます。

その結果、悪意のあるファイルが一部のレジストリエントリを変更し、Windowsが新しい資格情報で自動的に再起動します。

使用されるコードは次のとおりです。

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon

AutoAdminLogon = 1

DefaultUserName = [account_name]

DefaultPassword = DTrump4ever

研究者はまた、攻撃のサンプルが変更されている場合とされていない場合の2つのVirusTotalソースを指摘しました。 このような試みからシステムを保護する最も確実な方法は、信頼できるアンチウイルスのままです。

⇒ ESETインターネットセキュリティを取得する

ESETは、REvilランサムウェア(変更されているかどうかに関係なく)を発見するためにテストされた70のセキュリティツールの1つでした。 59のソリューションがそれを検出しました。

したがって、信頼性の高いアンチウイルスをインストールし、システムのリアルタイム保護を有効にしてください。 いつものように、疑わしいオンラインWebサイトやソースを避けることもお勧めします。