Proofpointの専門家 覆われていない 上の新しいマルウェアキャンペーン LinkedIn. 同様のキャンペーンが長い間注目されてきました。 これらのマルウェアキャンペーンは、偽のLinkedInアカウントを介して個人を標的としています。

LinkedInは、さまざまな企業や企業で次の目的で使用されています。 従業員を引き付ける または広大な専門家のネットワークを作成します。 さまざまな会社が仕事の機会を提供しているので、 求職者は履歴書を残す そこに。

賢いサイバー犯罪者は活発であり、彼らは常に準備ができています 機密情報を収集する. LinkedInは、プロフェッショナルネットワークに最適化された条件を提供しますが、サイバー犯罪者になりやすい傾向があります。 したがって、ユーザーは個人情報をアップロードする際に注意する必要があります。

インターネットサーフィン中に安全を確保したい場合は、ネットワークを保護するための完全な専用ツールを入手する必要があります。 今すぐインストールCyberghostVPN そしてあなた自身を確保します。 ブラウジング中の攻撃からPCを保護し、IPアドレスをマスクし、すべての不要なアクセスをブロックします。

手口

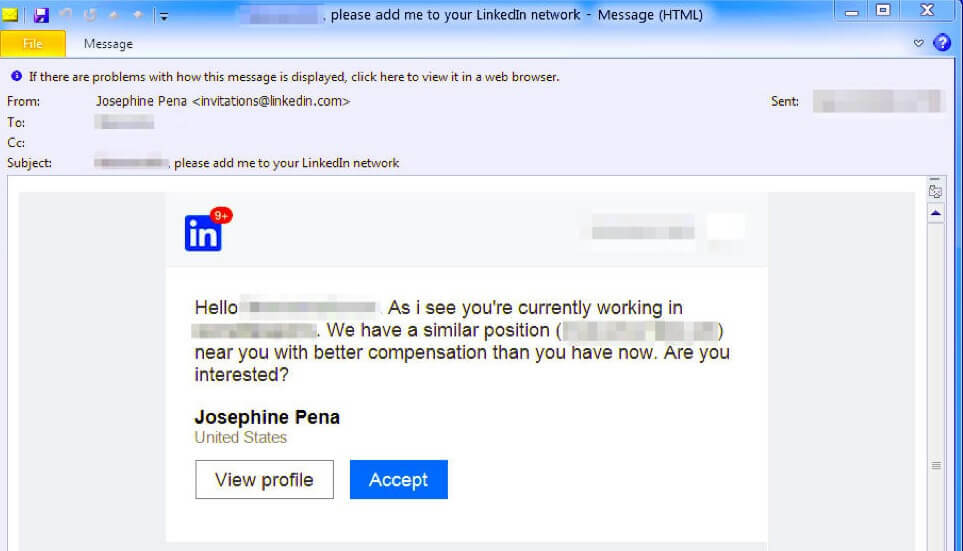

ハッカーは、ダウンロード可能な多くの卵を残すために、マルウェアの配布にさまざまなベクトルを使用します。 ハッカーは、さまざまな企業による仕事の機会や投稿を確認できます。

さまざまな企業のLinkedInプロファイルを確認した後、企業のネットワーク、パートナー、およびオペレーティングシステムについてのアイデアを得ることができます。 このようにして、さまざまな業界や小売店をターゲットにすることができます。

彼らはさまざまな企業のLinkedIn接続を盗むことができ、それらの企業で評判の高いさまざまなポジションに仕事を提供します。 ProofPointの研究者が述べているように:

URLは、キャンペーンの正当性を高めるために盗まれたブランディングを使用して、真の才能と人材管理会社を偽装するランディングページにリンクしています。

また、FacebookやTwitterなどの偽のアカウントを作成してから 良性のメールを送信する ユーザーに。 簡単な会話から始めて、彼らは仕事についての情報を提供することによってユーザーの注意を求めます。

ランディングページに接続されているさまざまなURLを送信します。 ランディングページには、次のようなさまざまな種類のファイルが含まれています

PDF、MicrosoftWordドキュメントまたはその他のそのようなドキュメント。Taurus Builderで作成されたこれらのドキュメントは、有害なマクロとともに自動的にダウンロードを開始します。 ユーザーがマクロを開くと、More-eggsがダウンロードされます。 ProofPointの研究者はさらに次のように付け加えました。

このアクターは、LinkedInのスクレイピング、受信者とのマルチベクターおよびマルチステップの連絡先、パーソナライズされたルアー、および More eggダウンローダーを配布するためのさまざまな攻撃手法。これにより、脅威に送信されたシステムプロファイルに基づいて、選択したマルウェアを配布できます。 俳優。

ダウンロード可能なエッグがさらに読み込まれると、アカウントを保護できなくなります。 個人情報を保護する1つの方法は、 強力で一意のパスワードを使用する.

もう1つの方法は、会社からメッセージや電子メールを受け取った場合は、それを開かないか、URLをクリックしないことです。 LinkedInはサイバー犯罪者の攻撃に対してより敏感であるため、LinkedInでアカウントを作成するときは注意が必要です。

チェックアウトする必要のある関連ガイド:

- マイクロソフトは、数百万のMSOfficeパスワードを公開することを認めています

- 2019年にインストールするのに最適なWindows10ウイルス対策ソリューション[バイアスのないリスト]

- 新しいInternetExplorerのゼロデイエクスプロイトがマルウェアをPCに忍び込ませる