使用している場合 ゼンハイザー HeadSetupおよびHeadSetupProソフトウェアを使用すると、コンピューターが深刻な攻撃の危険にさらされる可能性があります。 マイクロソフトは、きびきびとした名前でアドバイザリを公開しました ADV180029 —誤って開示されたデジタル証明書は、なりすましを許可する可能性があります。

マイクロソフトがそれについて何を言っているかを調べてから、それに対して何ができるかを見てみましょう。

誰が脆弱性を見つけましたか?

そして、かなり頻繁に、実際の 脆弱性 ゼンハイザーやマイクロソフトでさえ発見されませんでした。 Secorvo Security ConsultingGmbHによって発見されました。 あなたは完全なレポートを読むことができます ここに. あなたはの詳細をチェックすることができます の分析 CVE-2018-17612 National VulnerabilityDatabaseにアクセスして.

マイクロソフトは何と言っていますか?

2018年11月28日に、マイクロソフトはこのアドバイザリを公開しました。

[通知中]なりすましに使用される可能性のある2つの誤って開示されたデジタル証明書の顧客 コンテンツを提供し、証明書信頼リスト(CTL)を更新して、ユーザーモードの信頼を削除します。 証明書。 開示されたルート証明書には制限がなく、コード署名やサーバー認証などの用途で追加の証明書を発行するために使用できました。

- また読む: MicrosoftによってマルウェアとしてマークされたVLCダウンロードサイト

インターネットサーフィン中に安全を確保したい場合は、ネットワークを保護するための完全な専用ツールを入手する必要があります。 今すぐインストールCyberghostVPN そしてあなた自身を確保します。 ブラウジング中の攻撃からPCを保護し、IPアドレスをマスクし、すべての不要なアクセスをブロックします。

これはユーザーにとってどういう意味ですか?

これが私でさえ理解できる言語で意味することは、ゼンハイザーがあまり賢明ではない動きで、その製品の2つを決定したということです。 HeadSetup およびHeadSetupProは、インストールを行う人に通知せずに証明書をインストールします。

判断におけるさらに2つの誤りが、状況を悪化させています。

- 証明書はソフトウェアのインストールフォルダにインストールされました。

- HeadSetup以前のすべてのSennheiserインストールに同じプライバシーキーが使用されました。

問題は、そのプライバシーキーを手にした人は誰でも、SennheiserHeadSetupとHeadSetupProがインストールされているコンピューターシステムにアクセスできるようになったことです。

解決策は何ですか? ホットフィックスをダウンロードする

正直なところ、Sennheiserユーザーとしてのあなたにとって、これが何を意味するのかについて、長く、おそらく信じられないほど退屈な記事を書こうとしていました。 幸いなことに、会社は私たち両方をその潜在的に魂を破壊する試練から救ってくれました。

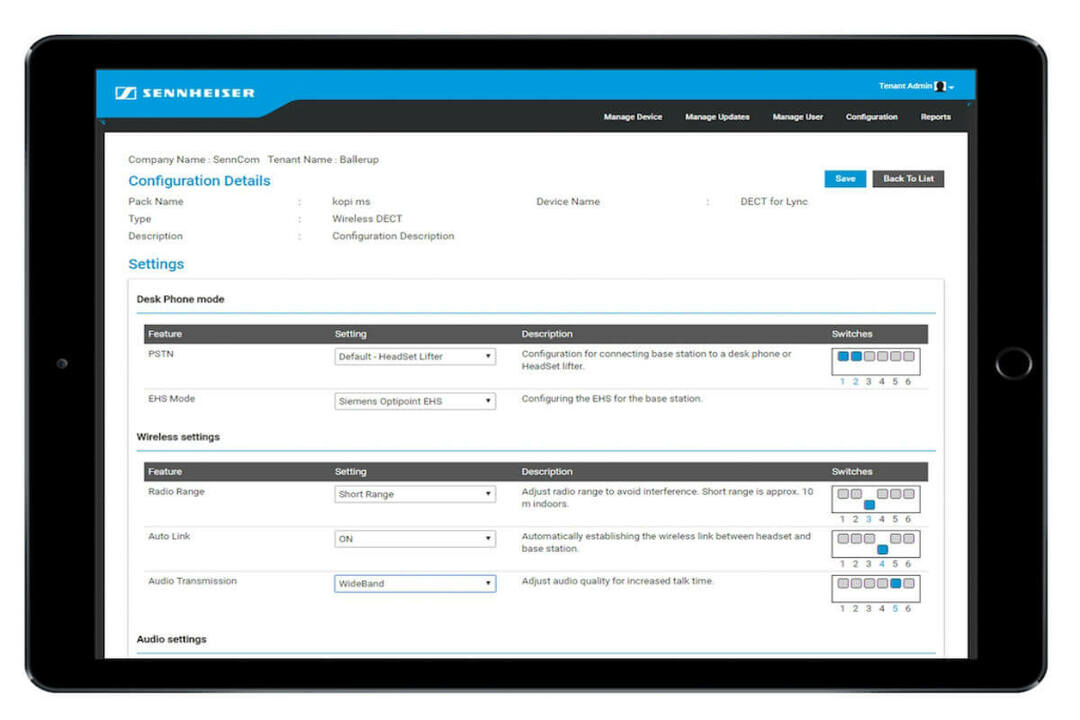

Sennheiserは、問題を修正するだけでなく、最初に問題を引き起こした可能性のある元の証明書をシステムから削除するアップデートをリリースしました。

ゼンハイザーに向かいましょう HeadSetup Pro ページ、そしてあなたはそれについてのすべてを読むことができます。

すべてをまとめる

常にそうであるように、使用するソフトウェアに関するすべてのニュースを常に最新の状態に保ち、報告された脆弱性の問題に耳を傾けてください。

そのための最善の方法は、Windowsレポートをブックマークして、必要になる可能性のあるすべてのニュースを確認することです。 さらに、他にもたくさんのクールなものについて書いています!

チェックアウトしたい関連記事:

- マイクロソフトはホットフィックスサービスを殺します、ここに選択肢があります

- 2019年に脅威をブロックするためのWindows10用の7つの最高のウイルス対策ツール

- Petya / GoldenEyeランサムウェアを防ぐための5つの最高のウイルス対策ソフトウェア